وبلاگ

زنجیره کشتار سایبری چیست و چگونه هکرها در ۷ مرحله به اهدافشان میرسند؟

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

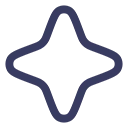

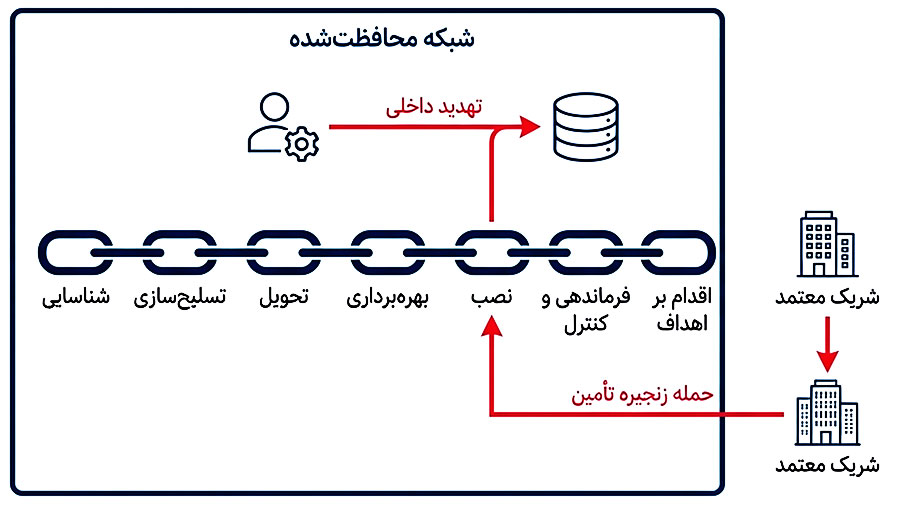

تصور کنید هکری قصد نفوذ به سازمان شما را دارد. او نمیتواند یکشبه به اطلاعات حساس دست پیدا کند. باید مسیری مشخص را طی کند: شناسایی هدف، ساخت ابزار مخرب، تحویل بدافزار، نفوذ، نصب درب پشتی، برقراری ارتباط با سرور فرماندهی، و در نهایت اجرای هدف نهایی. این مسیر هفتمرحلهای همان چیزی است که متخصصان امنیت سایبری «زنجیره کشتار سایبری» یا Cyber Kill Chain مینامند.

در این مقاله، با مفهوم زنجیره کشتار سایبری، هفت مرحله آن و راهکارهای دفاعی در هر مرحله آشنا میشوید. این چارچوب به شما کمک میکند تا حملات را قبل از رسیدن به مرحله نهایی متوقف کنید.

زنجیره کشتار سایبری چیست؟

زنجیره کشتار سایبری چارچوبی است که شرکت Lockheed Martin در سال ۲۰۱۱ توسعه داد. این مدل، ساختار حملات سایبری را به صورت فرآیندی ترتیبی شامل هفت مرحله مجزا نشان میدهد. هر مرحله گامی حیاتی است که مهاجمان باید با موفقیت طی کنند تا به اهداف نهایی خود برسند، چه سرقت داده باشد، چه اختلال در سیستم یا ایجاد دسترسی پایدار.

اصطلاح «زنجیره کشتار» از اصطلاحات نظامی گرفته شده که مراحل حمله به هدف نظامی را توصیف میکند. در حوزه امنیت سایبری، این مدل به مدافعان کمک میکند تا مراحل حمله را درک کنند و در هر نقطهای زنجیره را بشکنند.

چرا شکستن یک حلقه کافی است؟

قدرت این چارچوب در سادگی آن نهفته است: اگر مدافعان بتوانند حتی یک مرحله از توالی حمله را مختل کنند، کل نفوذ شکست میخورد. این رویکرد خطی به مدلسازی تهدید، بیش از یک دهه است که نحوه تفکر تیمهای امنیتی درباره پیشگیری، شناسایی و پاسخ به حملات را شکل داده است.

زنجیره از مراحل وابسته به هم تشکیل شده که هر کدام به مرحله قبل وابستهاند. زنجیره باید به همان ترتیب کامل شود و هرگونه وقفه در هر نقطه میتواند منجر به از هم پاشیدن کل حمله شود.

هفت مرحله زنجیره کشتار سایبری

زنجیره کشتار سایبری هر حمله پیچیده را به هفت مرحله اجباری تقسیم میکند. هر مرحله اقدامات خاصی را نشان میدهد که مهاجمان باید برای پیشبرد عملیات خود انجام دهند.

۱. شناسایی (Reconnaissance)

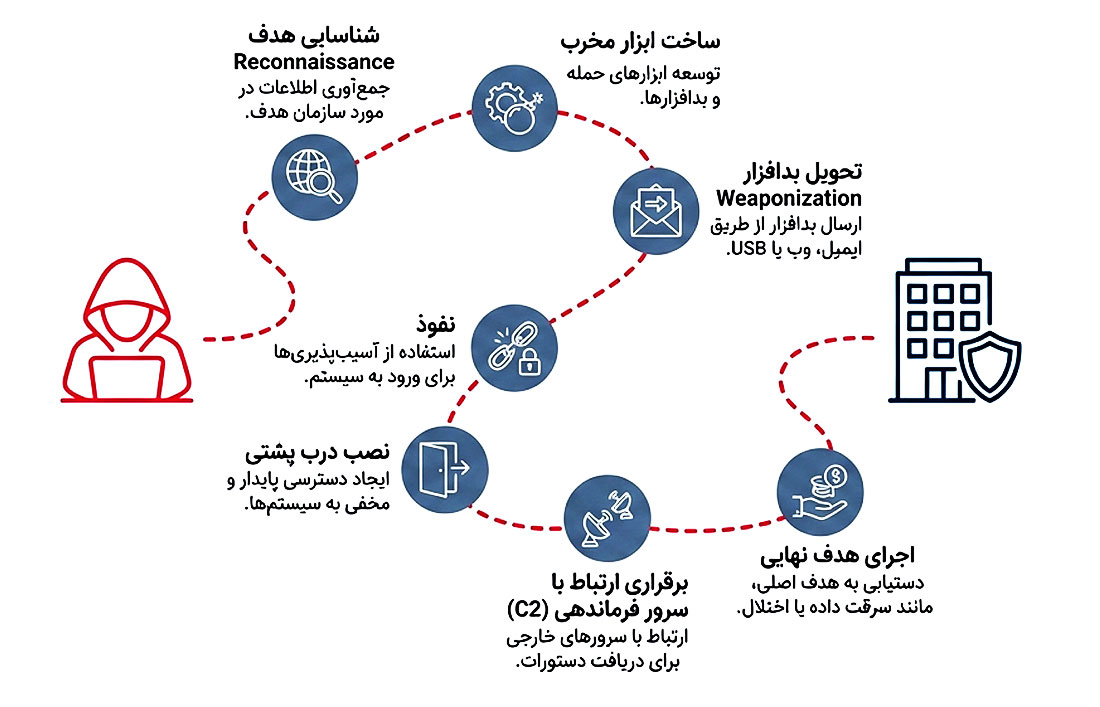

مهاجمان با جمعآوری اطلاعات درباره هدف خود شروع میکنند. این مرحله شامل گردآوری اطلاعات در دسترس عموم درباره سازمان، کارکنان، زیرساخت شبکه و آسیبپذیریهای احتمالی است.

فعالیتهای رایج شناسایی شامل موارد زیر است:

- جمعآوری آدرسهای ایمیل از وبسایت شرکت

- تحقیق درباره کارکنان در پلتفرمهای شبکههای اجتماعی

- شناسایی محدودههای شبکه و رکوردهای DNS

- اسکن سرویسهای در معرض عموم

مهاجمان ممکن است هفتهها یا ماهها را در این مرحله صرف کنند و پروفایلهای جامعی از هدف بسازند. این مرحله میتواند هم به صورت آنلاین و هم آفلاین انجام شود.

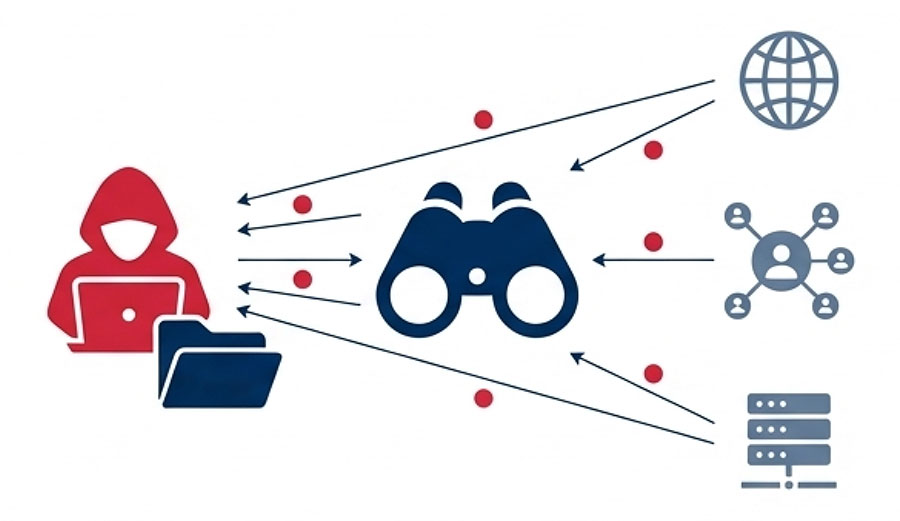

۲. تسلیحسازی (Weaponization)

در مرحله تسلیحسازی، تمام کارهای مقدماتی مهاجم در ساخت بدافزار برای استفاده علیه هدف شناساییشده به نتیجه میرسد. مهاجمان پیلود مخربی طراحیشده برای سوءاستفاده از آسیبپذیریهای خاصی که در مرحله شناسایی کشف کردند، ایجاد میکنند.

این مرحله شامل جفت کردن بدافزار با اکسپلویت برای ایجاد سلاح قابل تحویل است. سلاح ممکن است سند PDF آلوده به بدافزار، ماکروی آلوده Microsoft Office یا فایل اجرایی مخرب باشد. تسلیحسازی میتواند شامل ایجاد انواع جدید بدافزار یا تغییر ابزارهای موجود باشد. به عنوان مثال، مجرمان سایبری ممکن است تغییرات جزئی در نوعی باجافزار موجود ایجاد کنند تا ابزار جدیدی بسازند.

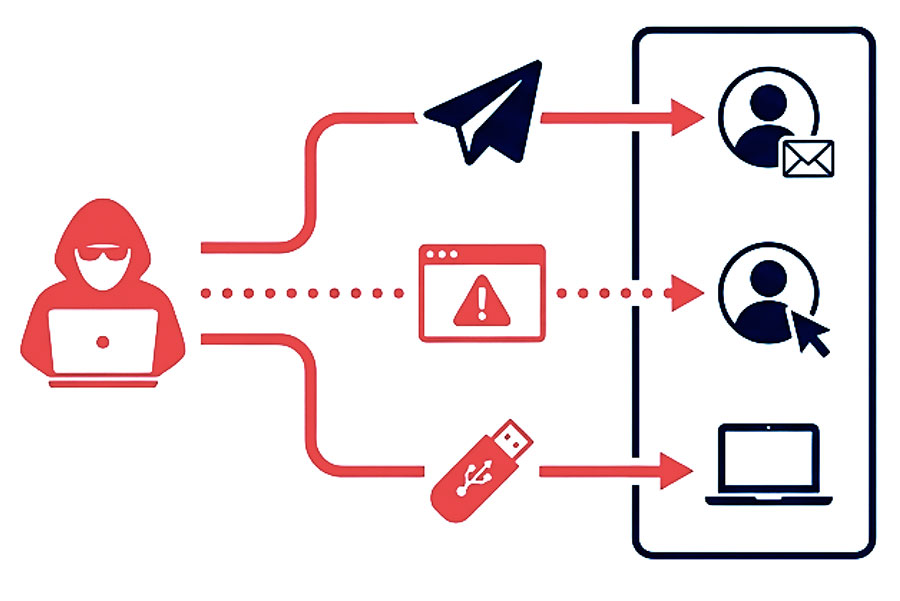

۳. تحویل (Delivery)

مهاجمان باید پیلود تسلیحشده خود را به محیط هدف منتقل کنند. روشهای تحویل متنوع هستند اما معمولاً شامل موارد زیر میشوند:

- ایمیلهای فیشینگ هدفمند با پیوستهای مخرب

- وبسایتهای آلوده میزبان کیتهای اکسپلویت

- درایوهای USB آلوده

- حملات Watering Hole بر وبسایتهایی که هدف مکرراً بازدید میکند

روش تحویل باید با محیط فناوری هدف و رفتارهای کاربر همخوانی داشته باشد. تحویل موفق مستلزم آن است که سلاح به قربانی مورد نظر برسد و به اندازه کافی قابل اعتماد به نظر برسد تا تعامل کاربر را تشویق کند.

۴. بهرهبرداری (Exploitation)

مرحله بهرهبرداری زمانی فعال میشود که پیلود تحویلدادهشده روی سیستم قربانی اجرا شود. این معمولاً زمانی رخ میدهد که کاربر پیوست مخربی را باز میکند، روی لینک آلودهای کلیک میکند یا از وبسایت آلوده بازدید میکند.

در طول بهرهبرداری، کد مهاجم از آسیبپذیریهای نرمافزاری، ضعفهای پیکربندی یا امتیازات کاربر برای به دست آوردن اجرای کد اولیه روی سیستم هدف استفاده میکند. این مرحله نقطه گذار از حمله خارجی به نفوذ داخلی به سیستم است. گاهی اوقات بهرهبرداری میتواند مهاجمان را مستقیماً به اهدافشان برساند، اگر مسئولان شبکه اقدامات فریبندهای مستقر نکرده باشند.

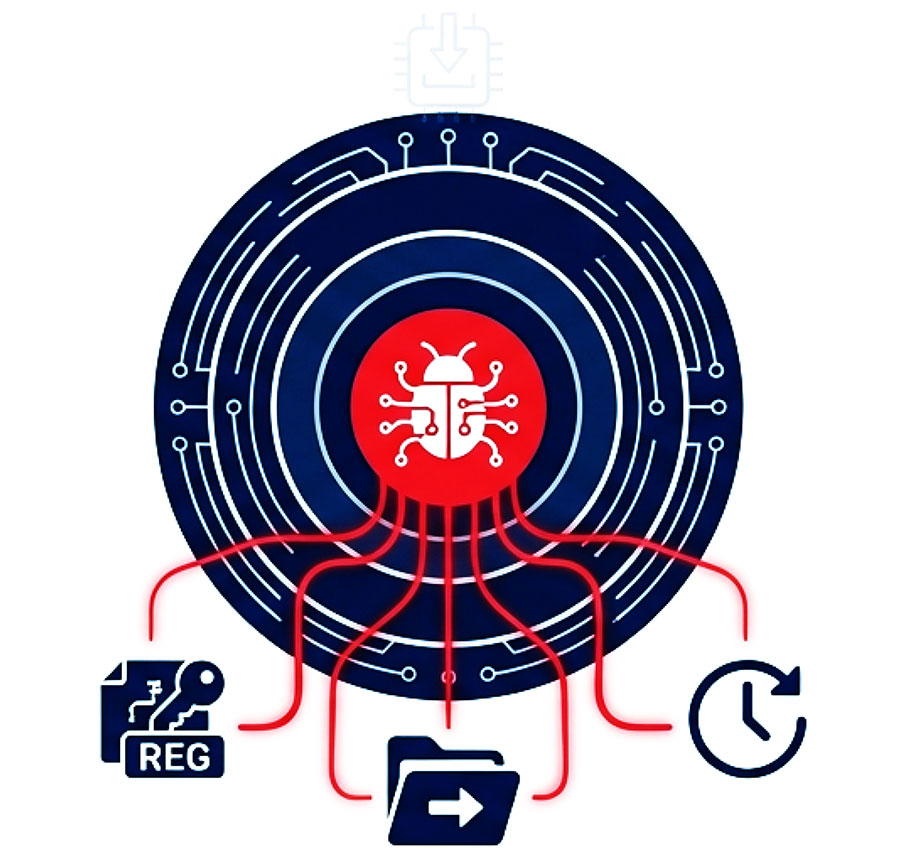

۵. نصب (Installation)

پس از موفقیت بهرهبرداری، مهاجمان بدافزار پایدار روی سیستم آلوده نصب میکنند. این بدافزار پایگاه دائمی ایجاد میکند که از ریاستارت سیستم، خروج کاربران و اسکنهای امنیتی پایه جان سالم به در میبرد.

فعالیتهای نصب شامل موارد زیر است:

- رها کردن اجزای بدافزار اضافی

- ایجاد ورودیهای رجیستری برای پایداری

- ایجاد تسکهای زمانبندیشده

- تغییر فایلهای سیستم

مجرمان سایبری ممکن است سلاحهای سایبری و بدافزار را با استفاده از تروجانها، دربهای پشتی یا رابطهای خط فرمان نصب کنند. هدف اطمینان از ادامه دسترسی است، حتی اگر بردار بهرهبرداری اولیه کشف و وصله شود.

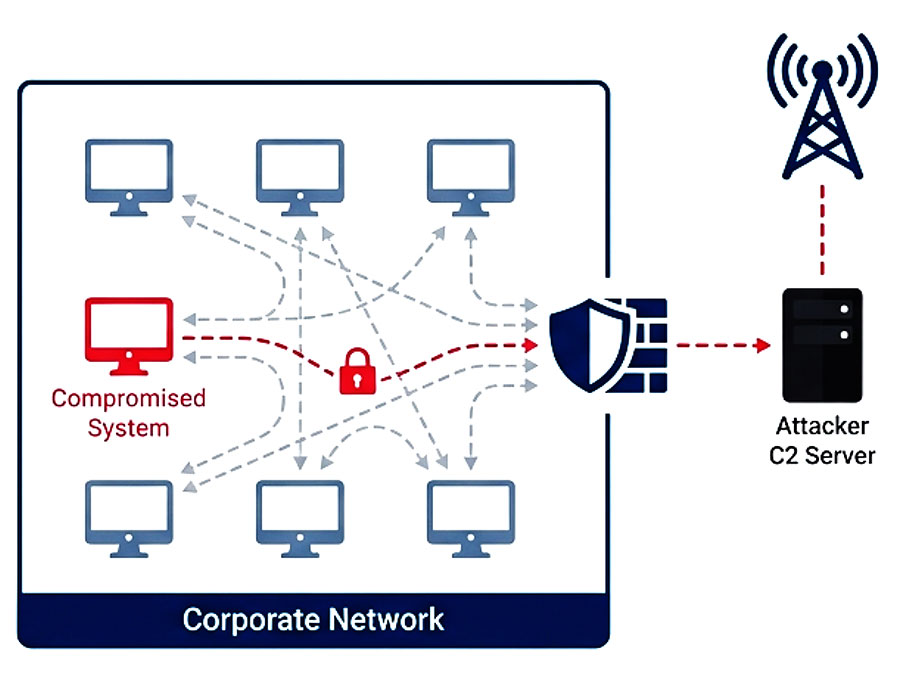

۶. فرماندهی و کنترل (Command and Control)

بدافزار نصبشده کانال ارتباطی با زیرساخت مهاجم برقرار میکند. این کانال فرماندهی و کنترل (C2) دسترسی از راه دور و هماهنگی سیستم آلوده را امکانپذیر میسازد.

ارتباطات C2 اغلب از پروتکلهای معتبر مانند HTTP، HTTPS یا DNS استفاده میکنند تا با ترافیک عادی شبکه ترکیب شوند. مهاجمان پیچیده کانالهای C2 رمزگذاریشده با چندین روش ارتباطی پشتیبان پیادهسازی میکنند تا دسترسی را حفظ کنند، حتی اگر کانالهای اولیه مسدود شوند.

به عنوان مثال، مهاجمان ممکن است از کانالهای ارتباطی برای هدایت کامپیوترهای آلوده به بدافزار باتنت Mirai برای غرق کردن وبسایت با ترافیک استفاده کنند یا سرورهای C2 را برای دستور دادن به کامپیوترها برای اجرای اهداف جرایم سایبری به کار گیرند.

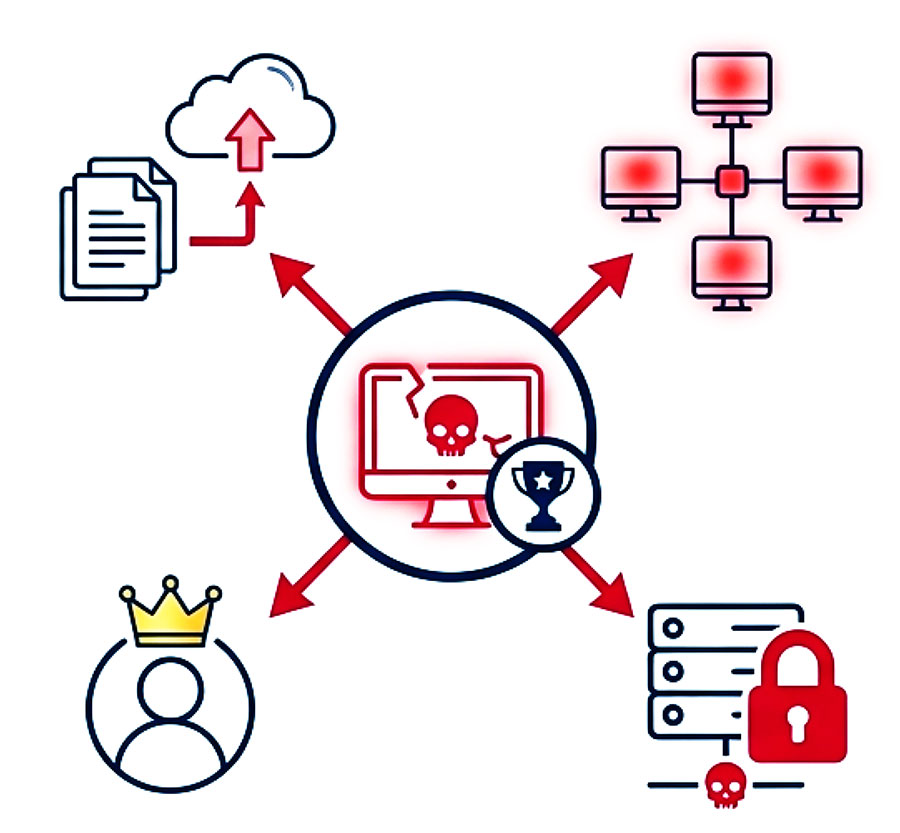

۷. اقدام بر اهداف (Actions on Objectives)

با دسترسی پایدار و ارتباط قابل اعتماد، مهاجمان اهداف اصلی مأموریت خود را اجرا میکنند. این اقدامات بر اساس اهداف مهاجم متفاوت هستند اما معمولاً شامل موارد زیر میشوند:

- استخراج داده

- حرکت جانبی به سیستمهای دیگر

- افزایش سطح دسترسی

- استقرار بدافزار مخرب

- اختلال در سرویسها با حمله DDoS

- استفاده از باجافزار به عنوان ابزار اخاذی سایبری

این مرحله نهایی اغلب طولانیترین بازه زمانی را شامل میشود، زیرا مهاجمان ممکن است ماهها دسترسی خود را حفظ کنند و به تدریج جای پای خود را گسترش دهند و اطلاعات ارزشمند استخراج کنند.

ویژگیهای کلیدی چارچوب زنجیره کشتار

چارچوب زنجیره کشتار سایبری چندین ویژگی دارد که آن را برای برنامهریزی امنیتی و تحلیل تهدید مؤثر میسازد:

خطی بودن: ساختار ترتیبی مدل به مدافعان اجازه میدهد تلاشهای اختلال را در هر نقطهای از زنجیره متمرکز کنند. شکستن یک حلقه کل حمله را متوقف میکند و فرصتهای متعددی برای دفاع موفق فراهم میکند.

تمرکز بر پیشگیری: این چارچوب بر متوقف کردن حملات در مراحل اولیه قبل از برقراری دسترسی پایدار توسط مهاجمان تأکید دارد. این رویکرد پیشگیریمحور هزینه و پیچیدگی پاسخ به حادثه را کاهش میدهد.

تعریف روشن مراحل: هر یک از هفت مرحله ویژگیهای متمایز، اقدامات مورد نیاز و فرصتهای دفاعی دارد. این وضوح به تیمهای امنیتی کمک میکند کنترلها و روشهای شناسایی خاص را با مراحل حمله مناسب هماهنگ کنند.

اطلاعات قابل اجرا: این چارچوب اطلاعات تهدید انتزاعی را به اقدامات دفاعی ملموس تبدیل میکند. تیمهای امنیتی میتوانند شاخصهای تهدید را به مراحل خاص زنجیره کشتار نگاشت و اقدامات متقابل را اولویتبندی کنند.

ارتباط استاندارد: واژگان مشترک ارائهشده توسط زنجیره کشتار ارتباط یکپارچه درباره تهدیدها را در میان تیمهای امنیتی مختلف، فروشندگان و سازمانها امکانپذیر میسازد.

چگونه سازمانها میتوانند در هر مرحله دفاع کنند؟

سازمانها میتوانند در هر مرحله از زنجیره کشتار سایبری کنترلهای امنیتی پیادهسازی کنند تا حملات را شناسایی و متوقف کنند:

دفاع در مرحله شناسایی

- استفاده از اطلاعات تهدید برای نظارت بر اسکنهای دشمنانه

- کاهش ردپای دیجیتال با محدود کردن افشای عمومی دادههای حساس

- پیادهسازی تقسیمبندی شبکه برای کاهش آسیبپذیری

دفاع در مرحله تسلیحسازی

- استفاده از Sandboxing برای تحلیل فایلها و URLهای مشکوک

- اعمال بهداشت امنیتی مانند بهروزرسانی منظم نرمافزار

- استفاده از حفاظت پیشرفته نقطه پایانی برای شناسایی پیلودهای مخرب

دفاع در مرحله تحویل

- پیادهسازی فیلتر ایمیل و اسکن پیوست

- استفاده از فیلتر DNS برای مسدود کردن دسترسی به دامنههای مخرب شناختهشده

- آموزش کارکنان برای شناسایی تلاشهای فیشینگ

دفاع در مرحله بهرهبرداری

- اعمال سختسازی سیستم و وصله منظم آسیبپذیریها

- اجرای لیست سفید برنامهها برای مسدود کردن اجرای غیرمجاز

- انجام تمرینات تیم قرمز برای آزمایش و بهبود دفاعها

دفاع در مرحله نصب

- استقرار راهکارهای شناسایی و پاسخ نقطه پایانی (EDR)

- نظارت بر یکپارچگی فایل و رفتار سیستم برای ناهنجاریها

- پیادهسازی احراز هویت چندعاملی (MFA) برای جلوگیری از دسترسی غیرمجاز

دفاع در مرحله فرماندهی و کنترل

- استفاده از تحلیل ترافیک شبکه برای شناسایی اتصالات خروجی غیرعادی

- پیادهسازی قوانین فایروال برای مسدود کردن IPها و دامنههای مشکوک

- استفاده از فناوریهای فریب برای گمراه کردن مهاجمان

دفاع در مرحله اقدام بر اهداف

- پیادهسازی کنترلهای دسترسی قوی برای محدود کردن آسیب

- استفاده از ابزارهای پیشگیری از از دست دادن داده (DLP) برای جلوگیری از استخراج

- انجام تمرینات منظم پاسخ به حادثه

کاربردهای زنجیره کشتار سایبری

سازمانهای امنیتی از زنجیره کشتار سایبری در چندین حوزه عملیاتی برای بهبود وضعیت دفاعی و قابلیتهای پاسخ استفاده میکنند:

اطلاعات تهدید

تحلیلگران امنیتی از زنجیره کشتار برای سازماندهی و دستهبندی اطلاعات تهدید بر اساس مراحل حمله استفاده میکنند. این ساختار کمک میکند الگوها در رفتار دشمن شناسایی شوند، مراحل بعدی احتمالی در حملات جاری پیشبینی شوند و تلاشهای جمعآوری اطلاعات اولویتبندی شوند.

تیمهای اطلاعاتی میتوانند شاخصهای خاص نفوذ (IOC) را به مراحل زنجیره کشتار نگاشت کنند و استراتژیهای شناسایی و پیشگیری هدفمندتری را امکانپذیر سازند. به عنوان مثال، اطلاعات اعتبار دامنه به مرحله فرماندهی و کنترل نگاشت میشود، در حالی که الگوهای ایمیل مشکوک با مرحله تحویل همخوانی دارند.

پاسخ به حادثه

هنگام وقوع حوادث امنیتی، زنجیره کشتار رویکردی ساختاریافته برای ارزیابی آسیب و برنامهریزی مهار ارائه میدهد. تیمهای پاسخ میتوانند تعیین کنند مهاجم به کدام مرحله رسیده و اقدامات متقابل مناسب را پیادهسازی کنند.

اگر شواهد نشان دهد مهاجم به مرحله نصب رسیده اما هنوز فرماندهی و کنترل برقرار نکرده، تیمهای پاسخ میدانند باید بر نظارت شبکه و مسدود کردن ارتباطات خروجی تمرکز کنند نه اقدامات پیشگیری از از دست دادن داده.

معماری امنیتی

سازمانها از زنجیره کشتار برای ارزیابی پوشش کنترلهای امنیتی و شناسایی شکافهای دفاعی استفاده میکنند. با نگاشت ابزارهای امنیتی موجود به مراحل خاص زنجیره کشتار، معماران میتوانند مناطقی که نیاز به سرمایهگذاری بیشتر یا انواع مختلف کنترل دارند را شناسایی کنند.

این رویکرد با نشان دادن اینکه هر کنترل چگونه به پیشگیری کلی از حمله کمک میکند و کجا آسیبپذیریها در استراتژی دفاعی باقی میمانند، به توجیه هزینههای امنیتی کمک میکند.

مقایسه زنجیره کشتار سایبری با سایر چارچوبها

در حالی که زنجیره کشتار سایبری مدلی پرکاربرد برای درک حملات سایبری است، تنها چارچوب موجود نیست. در اینجا مقایسه آن با سایر مدلهای کلیدی آمده است:

زنجیره کشتار سایبری در مقابل MITRE ATT&CK

زنجیره کشتار سایبری مدلی خطی با تأکید بر پیشگیری است، در حالی که چارچوب MITRE ATT&CK ماتریس مفصلی از تاکتیکها، تکنیکها و رویههای دشمن (TTP) ارائه میدهد. زنجیره کشتار شامل هفت مرحله ترتیبی است، در حالی که MITRE ATT&CK تهدیدات سایبری را به دستههای متعدد فراتر از جریان ساده حمله تقسیم میکند.

زنجیره کشتار سایبری برای استراتژی سطح بالا و شناسایی اولیه بهتر است، در حالی که MITRE ATT&CK برای شکار تهدید عمیقتر و تحلیل پس از حادثه استفاده میشود.

زنجیره کشتار سایبری در مقابل چارچوب امنیت سایبری NIST

چارچوب NIST چارچوب مدیریت ریسکی است که شامل توابعی مانند شناسایی، محافظت، تشخیص، پاسخ و بازیابی است. در حالی که زنجیره کشتار سایبری حملهمحور است، چارچوب NIST گستردهتر است و بر حاکمیت، انطباق و تابآوری تمرکز دارد.

زنجیره کشتار سایبری در مقابل Zero Trust

زنجیره کشتار سایبری فرض میکند مهاجمان مسیری ترتیبی را دنبال میکنند، در حالی که Zero Trust بر اساس اصل «هرگز اعتماد نکن، همیشه تأیید کن» عمل میکند. Zero Trust تأیید هویت سختگیرانه و دسترسی با حداقل امتیاز را الزامی میکند و حرکت جانبی را دشوارتر میسازد.

هر چارچوب اهداف متفاوتی دارد و سازمانها اغلب از آنها در کنار هم برای ایجاد استراتژی امنیت سایبری قوی استفاده میکنند.

محدودیتهای زنجیره کشتار سایبری

زنجیره کشتار سایبری همه اکسپلویتها را نمیگیرد، به ویژه زمانی که تهدیدات به ابر نفوذ میکنند و وب را آلوده میسازند. یکی از انتقادات به این چارچوب آن است که بهترین عملکرد را در دفاع در برابر حملات مبتنی بر محیط مانند بدافزار دارد و در برابر حملات مبتنی بر اعتبارنامه، تهدیدات داخلی و حملات مبتنی بر وب ضعیفتر است.

این ممکن است درست باشد، اما وقتی چیزهایی مانند باجافزار هنوز ۹۲ درصد از تمام صنایع را تحت تأثیر قرار میدهد و در ۳۲ درصد از نفوذها نقش دارد (طبق گزارش تحقیقات نفوذ داده Verizon 2024)، استفاده از زنجیره کشتار سایبری برای مهار این نوع تهدیدها هنوز بسیار مفید است.

محدودیتهای دیگر شامل موارد زیر است:

سادهسازی بیش از حد: حملات سایبری مدرن همیشه از پیشرفت خطی فرضشده توسط زنجیره کشتار پیروی نمیکنند. تهدیدات پایدار پیشرفته (APT) ممکن است چندین بار از مراحل عبور کنند، مراحل را رد کنند یا به جای ترتیب، مراحل را به صورت موازی اجرا کنند.

دامنه محدود: این چارچوب در درجه اول تهدیدات خارجی که از حملات مبتنی بر بدافزار استفاده میکنند را مورد توجه قرار میدهد. برای دفاع در برابر تهدیدات داخلی، نفوذهای زنجیره تأمین یا حملات Living Off the Land که از ابزارهای مدیریتی معتبر استفاده میکنند، ارزش کمتری دارد.

فقدان جزئیات فنی: در حالی که زنجیره کشتار ساختار سطح بالای مفیدی ارائه میدهد، فاقد اطلاعات تاکتیکی و فنی مفصل مورد نیاز برای شکار تهدید خاص یا فعالیتهای تحلیل حادثه است.

نکات مهم برای پیادهسازی مؤثر

پیادهسازی مؤثر چارچوب زنجیره کشتار سایبری نیاز به توجه به نقاط شکست رایج و ملاحظات استراتژیک برای حداکثر کردن ارزش آن دارد:

از دست دادن شاخصهای اولیه: سازمانها اغلب در شناسایی فعالیتهای شناسایی و تسلیحسازی مشکل دارند زیرا این مراحل شواهد قابل مشاهده محدودی در محیط هدف تولید میکنند. قابلیتهای اطلاعات تهدید بهبودیافته و سرویسهای نظارت خارجی میتوانند این نقاط کور را برطرف کنند.

پیکربندی ناکافی کنترل: کنترلهای امنیتی باید برای هر مرحله زنجیره کشتار به درستی تنظیم شوند تا حفاظت مؤثر ارائه دهند. پیکربندیهای عمومی ممکن است شاخصهای حمله خاص مرحله را از دست بدهند یا هشدارهای کاذب بیش از حد تولید کنند که اثربخشی عملیاتی را کاهش میدهد.

تحلیل ناقص پوشش: بسیاری از سازمانها کنترلهای امنیتی موجود خود را به طور سیستماتیک به مراحل زنجیره کشتار نگاشت نمیکنند که منجر به شکافهای دفاعی ناشناخته میشود. بررسیهای معماری امنیتی منظم باید به صراحت پوشش زنجیره کشتار را برای شناسایی فرصتهای بهبود ارزیابی کنند.

یکپارچهسازی با MITRE ATT&CK: زنجیره کشتار سایبری زمانی مؤثرتر عمل میکند که با چارچوبهای جزئیتر مانند MITRE ATT&CK ترکیب شود. در حالی که زنجیره کشتار ساختار استراتژیک ارائه میدهد، ATT&CK جزئیات تاکتیکی و فنی مورد نیاز برای فعالیتهای امنیتی عملیاتی را تحویل میدهد.

جمعبندی و توصیههای نهایی

زنجیره کشتار سایبری چارچوبی بنیادین است که بیش از یک دهه نحوه درک و دفاع در برابر حملات سایبری را شکل داده است. با تقسیم حملات پیچیده به هفت مرحله مجزا، این مدل به سازمانها امکان میدهد استراتژیهای دفاعی هدفمند توسعه دهند و حملات را قبل از رسیدن به اهداف نهایی متوقف کنند.

نکته کلیدی این است که شکستن حتی یک حلقه از زنجیره میتواند کل حمله را خنثی کند. این اصل ساده اما قدرتمند، فرصتهای متعددی برای دفاع موفق فراهم میکند.

برای بهرهگیری حداکثری از این چارچوب، سازمانها باید کنترلهای امنیتی موجود خود را به مراحل زنجیره کشتار نگاشت کنند، شکافهای دفاعی را شناسایی کنند و زنجیره کشتار را با چارچوبهای جزئیتر مانند MITRE ATT&CK ترکیب کنند. همچنین باید به یاد داشت که این چارچوب برای تهدیدات مبتنی بر بدافزار بهترین عملکرد را دارد و برای مقابله با تهدیدات داخلی یا حملات مبتنی بر اعتبارنامه، رویکردهای مکمل لازم است.