وبلاگ

معرفی و مقایسه تیم قرمز و تیم آبی: دو جناح حیاتی برای امنیت سایبری هر سازمان یا کسبوکار

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

امروزه بسیاری از کسبوکارها برای همگامشدن با آخرین تحولات فناوری، با سرعت بهسوی دیجیتالیشدن پیش میروند. در این میان، تهدیدگران سایبری و عوامل مخرب هم در تلاش هستند از این فرصت استفاده کنند و حملات بهروز و پیشرفتهتری را ترتیب دهند. بنابراین تیمهای امنیتی سازمانها باید بهشکل مداوم از تهدیدهای نوظهور شناخت پیدا کنند و مکانیزمهای دفاعی خود را همراستا با تهدیدهای جدید ارتقا دهند. برای دستیابی به این هدف، تشکیل دو تیم قرمز و آبی از اهمیت بسیار زیادی برخوردار است. کار تیم قرمز آن است که حملات مهاجمان را شبیهسازی کند تا بتوانند نقاط آسیبپذیری سیستم را کشف کنند. در مقابل، تیم آبی هم باید در نقش مدافع، راهکارهای امنیتی سیستم را تست کند. در این مقاله، به معرفی این دو تیم میپردازیم و با وظایف هر یک آشنا میشویم.

تیم قرمز چیست؟

باتوجهبه تعریف مؤسسه ملی استاندارد و فناوری (NIST)، تیم قرمز گروهی از افراد سازماندهیشده هستند که حملات یا اکسپلویت دشمن فرضی را در برابر وضعیت امنیت شرکت شبیهسازی میکنند. در واقع تیم قرمز نقش مهاجم یا رقیبی را بازی میکند که ممکن است به روشهای مختلف به شرکت حمله کند. هدف این تیم، شناسایی آسیبپذیریهای یک سیستم است که تهدیدگران سایبری میتوانند بهآسانی از آنها سوء استفاده کنند. حملاتی که تیم قرمز ترتیب میدهد، مشابه حملاتی است که در دنیای واقعی علیه سیستمها، شبکهها یا برنامههای یک شرکت اجرا میشود.

تکنیکهای تیم قرمز شامل فیشینگ، حملات باجافزار، اسپوفینگ، نشستربایی (Session Hijacking) و حملات تزریق (Injection) است. علاوه بر آن، مهندسی اجتماعی و دستکاری روانشناختی برای استفاده از ضعفهای انسانی هم دو تاکتیک مهم تیم قرمز هستند.

حوزههای تخصصی تیم قرمز

تیم قرمز روی چهار حوزه کلیدی تمرکز دارد:

- هک اخلاقی: شبیهسازی حملات به سیستمها با رضایت صاحبان آنها برای شناسایی آسیبپذیری و تست اقدامات امنیتی؛

- تحلیل تهدید و ریسک: بررسی انواع حملاتی که سیستم در معرض آنها قرار میگیرد و ارزیابی احتمال اجرای موفقیتآمیز آنها؛

- تست کد: تجزیه و تحلیل کد منبعِ معماری وبسایت و اپلیکیشنها برای کشف آسیبپذیریهایی که میتوانند مورد سوء استفاده قرار گیرند؛

- گزارشدهی و ارائه توصیههای ضروری: تهیه گزارشهای دقیق درباره آسیبپذیریهای شناساییشده و پیشنهاد اقداماتی برای رفع آنها.

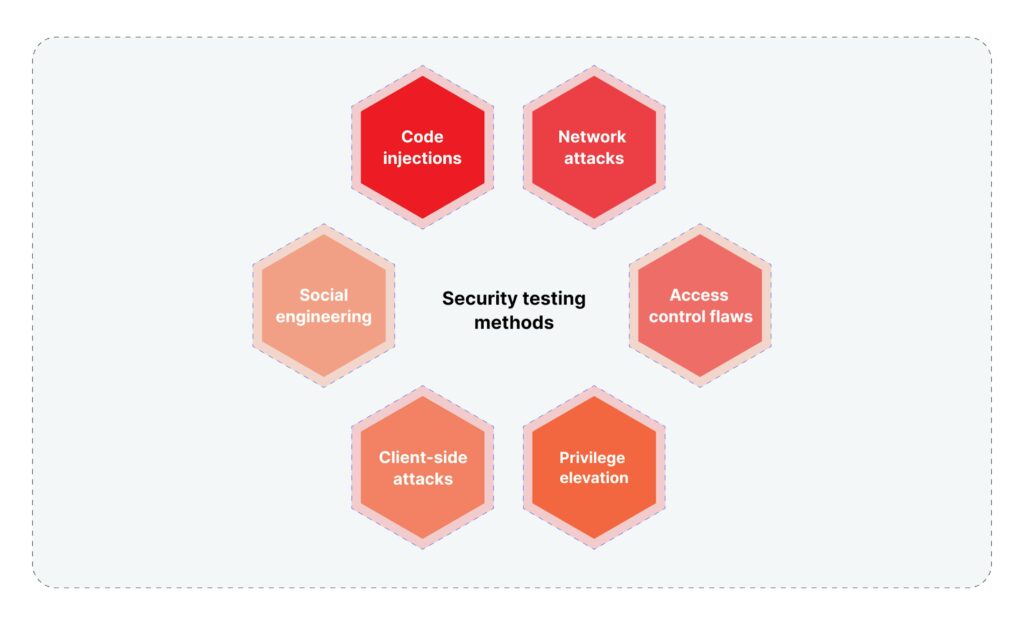

روشهای تیم قرمز برای تست امنیت

تیم قرمز از مجموعهای جامع از تکنیکها و ابزارها برای تست امنیتی استفاده میکند که میتوان هریک از آنها را بهصورت جداگانه برای بررسی لایههای مختلف سیستم استفاده کرد، اما بهتر است که بسته به نیاز سازمان آنها را با هم ترکیب کنیم و یک تست چند لایه انجام دهیم.

۱. تزریق کد

در اینجا، تیم قرمز روی شناسایی نقاط ضعف موجود در اعتبارسنجی و فیلتر کردن دادههای ورودی تمرکز میکند. برای این کار، سناریوهای مختلفی را اجرا میکند تا ارزیابی کند که آیا فرامین غیرمجاز میتوانند در سیستم فعلی اجرا شوند یا نه. این ارزیابی برای درک میزان محافظت سیستم در برابر تلاش مهاجمان برای بهخطرانداختن دادهها یا بهدستآوردن کنترل کامل بر سرور مفید است. آسیبپذیریهای کشفشده در واقع همان نقاط ورودی برای مهاجمان هستند که از آنها برای راهاندازی باجافزار، انتشار بدافزار در شبکه یا فرایندهای فلجکننده عملیات سازمان استفاه میکنند.

- تزریق کد SQL: دستکاری کوئریهای SQL برای دسترسی غیرمجاز به پایگاه داده

- تزریق OS command: تعبیه و اجرای دستورات عملیاتی سیستمعامل در سازمان

- تزریق LDAP: تحریف کوئریهای LDAP برای دور زدن سیستمهای کنترل دسترسی

- تزریق XPath: تزریق کد برای دستکاری اسناد XML

- تزریق تمپلیت سمتِ سرور: تزریق کدهای مخرب از طریق تمپلیتهای سرور.

۲. حملات شبکه

در اینجا، تیم قرمز روی روشهایی برای تجزیه و تحلیل و پایش ترافیک شبکه تمرکز میکند تا تعیین کند که دسترسی غیرمجاز یا جعل دادهها بهشکل آنی دشوار است یا آسان. حتی تأخیرهای جزئی در انتقال شبکه میتواند برای دسترسی غیرمجاز به تراکنشهای مالی یا کنترل بر زیرساختهای شرکت مورد سوء استفاده قرار گیرد.

- حمله مرد میانی: قرار گرفتن مهاجم بین کاربر و سیستم

- حملات داس و دیداس (DoS/DDoS): اعمال بار بیش از حد روی منابع شبکه برای ایجاد اختلال و ازکارانداختن آنها

- اسکن شبکه: شناسایی دستگاههای فعال و پورتهای باز در شبکه

- جعل درخواست سمت سرور: وادار کردن سرور به اجرای درخواستهای غیرمجاز.

۳. نقص در کنترل دسترسی

یکی دیگر از آزمایشهای تیم قرمز، تجزیه و تحلیل دقیق سیستمهایی است که دارای مکانیزمهای احراز هویت دو مرحلهای، سیاستهای رمز عبور و تفکیک نقش هستند. این فرایند به شناسایی آسیبپذیریهایی که میتوانند برای دسترسی به بخشهای محدود شده سیستم یا پایگاههای اطلاعاتی حاوی دادههای حساس مورد سوء استفاده قرار گیرند، کمک میکند. سرقت داراییهای معنوی، دستکاری در امور مالی یا حتی باجگیری بر اساس دادههای سرقتشده، از پیامدهای سوءاستفاده از چنین آسیبپذیریهایی است.

- حملات بروت فورس (Brute-Force): حدسزدن رمز عبور از طریق تلاشهای متعدد برای ورود به سیستم

- ارجاعات مستقیم ناامن: دسترسی غیرمجاز به بخشهای مختلف سیستم بهدلیل نقص در سیستم کنترل دسترسی

- اجرای ریدایرکتها: هدایت کاربران به وبسایتهای مخرب

- تثبیت سشن (Session Fixation): ربودن کلید سشن کاربر و استفاده از آن برای دسترسی به حساب کاربری او

- دستکاری پارامترها: دستکاری پارامترهای درخواست ورود برای دور زدن محدودیتهای دسترسی

- تصاحب ساب دامین (زیردامنه): ربودن زیردامنههایی که بدون استفاده ماندهاند یا بهطرز نادرستی پیکربندی شدهاند.

۴. حملات سمت مشتری

تیم قرمز با تجزیه و تحلیل مرورگرهای وب، پلاگینها و سایر نرمافزارهای مشتری به شناسایی آسیبپذیریهایی میپردازد که میتوان از آنها برای اجرای کدهای مخرب در دستگاههای کاربر نهایی استفاده کرد. این حملات تنوع زیادی دارند؛ مثل سرقت اطلاعات شخصی یا نصب بدافزار برای رمزگذاری فایلهای کاربر بهمنظور باجگیری.

۵. مهندسی اجتماعی

در اینجا، تیم قرمز از روشهای روانشناختی برای تحتتأثیر قراردادن کارکنان بهمنظور دستیابی به اطلاعات محرمانه یا دسترسی به سیستم استفاده میکند. استراتژیهای مهندسی اجتماعی میتوانند ساده یا پیچیده باشند. برای مثال، میتوان به جعلکردن ایمیل یک شخص بسیار مهم و گول زدن کارکنان یا فریب افراد در لباس پشتیبانی فنی برای نصب نرمافزارهای مخرب اشاره کرد. موفقیت در این زمینه میتواند به سرقت دادههای حساس، کلاهبرداری مالی یا حتی بهخطرانداختن کامل سیستمهای شرکتی منجر شود. اسپوفینگ، فیشینگ و تست حمله روز صفر از جمله حملات مهندسی اجتماعی هستند که تیم قرمز از آنها استفاده میکند.

اهمیت فعالیتهای تیم قرمز

برخی از مزایایی که فعالیتهای تیم قرمز برای سازمانها به ارمغان میآورد شامل موارد زیر هستند:

- شناسایی مداوم آسیبپذیریها برای جلوگیری از اقدامات بالقوه بازیگران مخرب؛

- پیشگیری از نشت داده؛

- حفظ اعتبار و شهرت سازمان؛

- جلوگیری از جریمههای مالی؛

- ارزیابی تهدیدات در دنیای واقعی؛

- ارزیابی سطح آگاهی کارکنان؛

- افزایش بهرهوری عملیاتی؛

- فرهنگسازی امنیت.

بهطور کلی، اسکن کد، تجزیه و تحلیل پیکربندی، تست امنیت فیزیکی و موارد دیگری که تیم قرمز انجام میدهد، همه بخشی از یک استراتژی جامع با هدف به حداقل رساندن ریسک هستند. این تیم با ارزیابی سطح آگاهی کارکنان، نشان میدهد که آیا لازم است برنامههای آموزشی یا تغییراتی در فرهنگ شرکتی ترتیب داده شوند یا نه. علاوه بر آن، تیم قرمز میتواند به شرکتها در بهینهسازی تخصیص منابع و صرفهجویی در بودجه کمک میکند. این به کسبوکارها اجازه میدهد همیشه در حالت مقابله با تهدیدات جدید و حفظ وضعیت امنیتی فعلی سیستمهای خود باشند.

چالشهای کار با تیمهای قرمز

کار با تیم قرمز مزایای زیادی دارد اما چالشهایی هم با آن همراه است:

هزینه و منابع

سرمایهگذاری در تیمهای قرمز فقط یک موضوع مالی نیست. زمان زیادی باید صرف شود و کارکنان باید در این فرایند به تیم یاری رسانند. آنها باید با تیم همکاری کنند، اطلاعات لازم را ارائه دهند و به تجزیه و تحلیل نتایج بپردازند. ممکن است کارکنان از وظایف کاری اصلی خود باز بمانند که خود نوعی هزینه است.

ریسکهای عملیاتی

انجام تستهای نفوذ ممکن است بهطور ناخواسته فرایندهای مهم کسبوکار را مختل کند. حتی اگر نهایت احتیاط را به عمل آورید، باز هم ممکن است سرویس قطع شود یا بهشکل موقت دسترسی به آن با اختلال روبهرو شود.

مسائل ارتباطی

وضوح و شفافیت در ارتباط با تیم قرمز، عوامل کلیدی موفقیت هستند. درک نادرست از اهداف، محدودیتها یا روششناسی میتواند به نتایج نامربوط یا ناقص بینجامد و اثربخشی کل فرایند را کاهش دهد.

پیچیدگی در تجزیه و تحلیل نتایج

پس از تکمیل تستها، ابتدا باید دادهها را جمعآوری و سپس بهدرستی تفسیر کرد. این ممکن است به مهارتها و ابزارهای تخصصی برای تجزیه و تحلیل، طبقهبندی و اولویتبندی تهدید نیاز داشته باشد. اشتباهات در این مرحله میتواند به تخصیص نادرست منابع برای اصلاح آسیبپذیری منجر شود.

عامل روانی

بررسیهای امنیتی خارجی میتواند باعث ایجاد استرس یا حتی مقاومت در بین کارکنان شود. لازم است سازمان یک رویکرد زیرکانه برای بهحداقلرساندن این تأثیر منفی اتخاذ کند تا جوّ تیم تحتتأثیر قرار نگیرد.

رعایت هنجارها و استانداردها

صنایع و حوزههای قضایی مختلف قوانین و استانداردهای خاص خود را درباره امنیت اطلاعات دارند. ممکن است به این دلیل، انتخاب یک تیم قرمز مناسب پیچیده شود و مراحل اضافی را در فرایند آمادهسازی و اجرای تست تحمیل کند.

مهارتهای تیم قرمز

تیم قرمز طرز تفکر تهاجمی دارد. بنابراین اگر میخواهید در یک تیم قرمز ایفای نقش کنید، لازم است مجموعهای از مهارتهای زیر را داشته باشید:

توسعه نرمافزار: برخورداری از مهارت توسعه نرمافزار به شما کمک میکند بهتر نقاط ضعف احتمالی نرمافزارهای مختلف را شناسایی کنید و برنامههایی برای خودکارسازی فرایند حمله بنویسید.

تست نفوذ: وظیفه اصلی یک تیم قرمز، شناسایی و تلاش برای سوءاستفاده از آسیبپذیریهای شناختهشده در یک شبکه است. برای مثال، بهتر است با اسکنرهای آسیبپذیری آشنایی داشته باشید.

مهندسی اجتماعی: واقعیت این است که بزرگترین آسیبپذیری یک سازمان، کارکنان آن هستند نه سیستم رایانهای آن. بنابراین تاکتیکهای مهندسی اجتماعی از جمله فیشینگ میتوانند سادهترین راه برای عبور از سد دفاعی امنیتی باشند که نشان میدهد چقدر مهم است با این تاکتیکها آشنایی کامل داشته باشید.

هوش تهدید و مهندسی معکوس: برای اینکه شبیهسازی دقیقتری از حملات داشته باشید، بسیار مهم است که بدانید چه تهدیدهایی وجود دارد و چگونه میتوان آنها را تقلید کرد.

خلاقیت: اعضای تیم قرمز باید خلاق باشند و حملاتی ابتکاری و جدید طراحی کنند تا راههایی برای شکست سد دفاعی تیم آبی بیابند.

عناوین شغلی تیم قرمز

برخی از عناوین شغلی تیم قرمز شامل موارد زیر هستند:

- ارزیاب آسیبپذیری؛

- حسابرس امنیتی؛

- هکر اخلاقی؛

- تستر نفوذ.

گواهینامههای مورد نیاز تیم قرمز

اگر میخواهید رزومه خوبی داشته باشید و در تیم قرمز فعالیت کنید، بد نیست برای دریافت گواهینامههای زیر اقدام کنید:

- CEH

- LPT

- CompTIA PenTest+

- GPEN

- GXPN

- CRTOP.

تیم آبی چیست؟

طبق تعریف NIST، تیم آبی متشکل از افرادی است که باید سیستم دفاعی شرکت را دربرابر گروهی از مهاجمان ساختگی تست کنند. اگر تیم قرمز تهاجمی بازی میکند، نوع بازی تیم آبی تدافعی است. تمرکز تیم آبی بر حفاظت، نظارت و بهبود امنیت سیستمهای اطلاعاتی برای جلوگیری از رخنههای امنیتی است. آنها اطمینان حاصل میکنند که آیا اقدامات امنیتی سازمان آنقدر قوی هست که بتواند دربرابر حملات دنیای واقعی مقاومت کند و بهشکل آنی به تهدیدات پاسخ دهد یا نه.

نمونههایی از اقدامات تیم آبی شامل انجام تحقیقات DNS، انجام تحلیلهای دیجیتالی برای ایجاد یک خط پایه از فعالیت عادی شبکه، و پیکربندی و پایش نرمافزار امنیتی برای شناسایی هرگونه رفتار غیرعادی یا مشکوک است.

حوزههای تخصصی تیم آبی

تیم آبی بر چهار حوزه کلیدی تمرکز دارد:

- نظارت و تحلیل: ردیابی مداوم ترافیک شبکه و گزارشهای سیستم برای شناسایی فعالیتهای غیرعادی و تهدیدات احتمالی؛

- پاسخ به حادثه: رویهها و روششناسیهایی برای واکنش سریع و مؤثر به حوادث امنیتی، بهحداقلرساندن آسیبها و بازگرداندن عملیات به حالت عادی؛

- مدیریت آسیبپذیری: یک رویکرد سیستماتیک برای شناسایی، طبقهبندی و اصلاح آسیبپذیریها در سیستمها و برنامهها؛

- آموزش: طرح و اجرای برنامههای آموزشی برای افزایش آگاهی کارکنان در زمینه امنیت سایبری.

روشهای تیم آبی برای تست امنیت

روشهای تیم آبی برای تست امنیت

تیم آبی درست مانند تیم قرمز، طیف گستردهای از تکنیکها و ابزارها را به کار میبرد تا حملاتی را که تیم قرمز انجام میدهد کشف و رفع کند. بسته به آسیبپذیریهای خاص یک سیستم، خطرات احتمالی تهدیدکننده آن و ارتباطی که با شرکتهای خاصی دارند، میتوان هریک از تکنیکها را بهصورت جداگانه یا ترکیبی استفاده کرد.

۱. امنیت اندپوینت

این تکنیک روی تأمین امنیت دستگاههای نهایی که به شبکه شرکت متصل هستند تمرکز میکند. تیم آبی وظیفه دارد نرمافزارهای آنتیویروس، سیستمهای تشخیص نفوذ و سایر مکانیزمهای حفاظتی را روی همه اندپوینتها نصب، پیکربندی و نظارت کند.

- آنتی ویروس: راهبری و مدیریت آنتی ویروس های تحت شبکه مانند: بیت دیفندر، کسپرسکی، ویت سکیور، پادویش، ایست نود32

- سیستمهای تشخیص نفوذ (IDS): برای پایش ترافیک شبکه بهمنظور شناسایی الگوهای غیرعادی؛

- پیشگیری از ازدسترفتن دادهها (DLP): برای جلوگیری از نشت دادههای محرمانه؛

- کنترل دستگاه: مدیریت دسترسی به دستگاههای جانبی مانند USBها.

۲. حسابرسی پیکربندی

تیم آبی باید بهشکل منظم تنظیمات سیستم و برنامه را بررسی کند تا اطمینان یابد که استانداردهای امنیتی مطابقت دارند. این شامل بررسی حقوق دسترسی، تنظیمات شبکه و سایر پارامترها است.

- فهرستهای کنترل دسترسی (ACL): اعتبارسنجی فهرستی از کنترل دسترسی به فایلها و دایرکتوریها؛

- سیاستهای امنیتی: بررسی سیاستهای امنیتی برای انطباق با استانداردهای شرکت و صنعت؛

- مدیریت پچ: بررسی و نصب آخرین بهروزرسانیهای امنیتی.

۳. احراز هویت

تیم آبی احراز هویت دو مرحلهای را برای تقویت امنیت حسابها پیادهسازی میکند تا یک لایه تأیید به رمز عبور استاندارد اضافه شود.

- تأیید پیامکی: تأیید هویت از طریق کدهای پیامکی؛

- توکنهای سختافزاری: برای تولید کدهای موقت؛

- تأیید بیومتریک: استفاده از دادههای بیومتریک مانند اثر انگشت یا تشخیص چهره.

۴. قفل و رمزگذاری دادهها

یکی دیگر از وظایف تیم آبی استفاده از روشهای مختلف برای اطمینان از محرمانه بودن دادهها است که از آن جمله میتوان به رمزگذاری در سطح دیسک، رمزگذاری در سطح فایل و نیز محدود کردن دسترسی به اطلاعات حساس اشاره کرد.

- رمزگذاری در سطح دیسک: رمزگذاری کل دیسک برای محافظت از دادهها در صورت دسترسی فیزیکی به دستگاه؛

- رمزگذاری در سطح فایل: رمزگذاری فایلها یا دایرکتوریهای فردی؛

- رمزگذاری در سطح دیتا بیس: رمزگذاری پایگاههای داده برای محافظت از اطلاعات ذخیرهشده.

۵. پارتیشنبندی شبکه

تیم آبی مسئول توسعه و پیادهسازی یک استراتژی پارتیشنبندی است که شبکه سازمان را به بخشهای مجزا تقسیم کند. در سازمانهایی که همه بخشها یکپارچه هستند، هر حمله میتواند کل سیستم را نابود کند. درحالیکه با پارتیشن بندی، سطح حمله کاهش مییابد. استراتژی تیم آبی ممکن است شامل VLANها، زیر شبکهها و فایروالها برای کنترل ترافیک بین بخشها باشد.

- VLAN (شبکه محلی مجازی): تقسیمبندی گروههایی از دستگاهها در یک شبکه محلی؛

- Subnetting: تقسیمبندی فضای آدرس IP به بلوکهای کوچکتر و قابل مدیریت؛

- فایروال: تنظیم قوانین فایروال برای فیلترکردن و کنترل ترافیک ورودی و خروجی بین بخشها. مانند محصولات فورتی نت

۶. ثبت و نظارت

تیم آبی با جمعآوری، ذخیره و تجزیه و تحلیل لاگها اطمینان حاصل میکند که پاسخهای بهموقع به حوادث داده شود. این فرایند شامل شناسایی فعالیتهای غیرعادی، پایش رویدادهای امنیتی، تجزیه و تحلیل ترافیک و حسابرسی پیکربندی است.

- SIEM: جمعآوری و تجزیه و تحلیل متمرکز دادههای امنیتی، مانند اسپلانک

- تجزیه و تحلیل ترافیک: نظارت و تجزیه و تحلیل ترافیک شبکه برای تشخیص ناهنجاریها؛

- حسابرسی پیکربندی: حسابرسی منظم پیکربندی سیستم و شبکه.

به این ترتیب، تیم آبی یک رویکرد چند لایه برای امنیت، از جمله حفاظت از دادهها، امنیت حساب، زیرساخت شبکه و سیاستهای امنیتی اتخاذ میکند تا علاوه بر ازبینبردن آسیبپذیریهای جدید و کاهش خطرات ناشی از شناسایی آنها، از پاسخ به موقع به حوادث و حفظ استانداردهای امنیتی بالا اطمینان یابد.

اهمیت فعالیتهای تیم آبی

برخی از مزایایی که فعالیتهای تیم آبی برای سازمانها به همراه دارد عبارتاند از:

توسعه و بهینهسازی استراتژی امنیتی

تیمهای آبی میتوانند استراتژیهای امنیتی متناسب با نیازها و منابع خاص شرکت را ایجاد و بهشکل مداوم اصلاح کنند. این موضوع تضمین میکند که اقدامات امنیتی سازمان بیشترین اثربخشی را داشته باشند و در عین حال، کمترین هزینهها را به سازمان تحمیل کنند.

رعایت مقررات و استانداردها

تیم آبی اطمینان حاصل میکند که الزامات قانونی و صنعتی رعایت میشوند و جریمه یا پیامدهای قانونی متوجه شرکت نباشد.

حفظ اعتبار شرکت

نظارت سیستماتیک و فرایند پاسخ به حادثه به تیم آبی اجازه میدهد تا آسیبهای ناشی از حملات احتمالی را به حداقل برساند و مراقب حفظ شهرت و اعتبار شرکت باشد.

آموزش کارکنان

تیم آبی برنامههای آموزشی مختلفی را برای بهبود رفتار امنیت سایبری و کاهش خطرات مهندسی اجتماعی در میان کارکنان طراحی و اجرا میکند.

انعطافپذیری فرایند کسبوکار

تیم آبی به حفظ انعطافپذیری فرایندهای کسبوکار حتی در شرایط حمله کمک میکند که به تداوم درآمد پایدار و اعتماد مشتری میانجامد.

بهطور کلی، تیم آبی همه چیز از برنامهریزی استراتژیک گرفته تا اجرای عملیاتی امنیت سایبری پوشش میدهد. نتیجه تلاشهای این تیم کاهش سطح تهدید و ایجاد محیطی انعطافپذیر است که در آن کسبوکارها میتوانند با حداقل ریسک و حداکثر کارایی به فعالیت خود ادامه دهند.

چالشهای کار با تیم های آبی

مانند تیمهای قرمز، کار با تیمهای آبی هم علاوه بر مزایای زیادی که دارد با چالشهایی همراه است. در ادامه برخی از این چالشها را با هم بررسی میکنیم:

نیاز به منابع بیشتر

تیمهای آبی ممکن است برای ادغام روشها و ابزارهای خود در فرایندهای فعلی کسبوکار به منابع بیشتری نیاز داشته باشند.

گرفتن وقت کارکنان

پیادهسازی فناوریها و روشهای امنیتی جدید مستلزم آموزش اضافی کارکنان است که میتواند روند پیادهسازی را کند کرده و هزینهها را افزایش دهد.

محدودیتهای فنی

اگر سختافزارها یا نرمافزارها قدیمی باشند، نمیتوان امنیت همه سیستمها و برنامهها را به یکباره و بهطور کامل تأمین کرد که این خود خطرات بیشتری را ایجاد میکند.

پیچیدگی هماهنگی

اگر تیم آبی از بیرون از شرکت استخدام شود، ممکن است کار با این تیم به مشکلات ارتباطی و هماهنگی بینجامد؛ بهویژه اگر تیم و شرکت رویکردهای متفاوتی درباره امنیت داشته باشند.

خطر بار بیش از حد روی سیستم

تیمهای آبی ممکن است سیستم را با اقدامات و کنترلهای بیش از حد برای به حداکثر رساندن امنیت بارگذاری کنند که احتمالاً عملکرد و سهولت استفاده از سیستمهای شرکت را کاهش میدهد.

نیاز به بهروزرسانی مداوم

فناوریها و روشها بهسرعت منسوخ میشوند و بنابراین لازم است بهشکل دائمی بهروزرسانی و سازگار شوند. این کار میتواند به منابع و سرمایهگذاری بیشتری نیاز داشته باشد.

در نتیجه، همکاری مؤثر با تیمهای آبی نیازمند یک رویکرد جامع است که یکپارچهسازی فرایند کسبوکار، آموزش کارکنان و سازگاری فنی را شامل شود. مدیریت این چالشها میتواند اثربخشی اقدامات امنیتی را افزایش دهد و در عوض خطرات و هزینهها را به حداقل برساند.

مهارتهای تیم آبی

بهعنوان یک عضو تیم آبی وظایفی از جمله تجزیه و تحلیل ردپای دیجیتال، حسابرسیهای DNS، نصب و پیکربندی فایروال ها و نرمافزارهای امنیتی اندپوینت و نظارت بر فعالیت شبکه را دارید. بنابراین باید از مهارتهای زیر برخوردار باشید:

ارزیابی ریسک: به شما کمک میکند داراییهای مهمی را که بیشترین خطر اکسپلویت از آنها وجود دارد شناسایی کنید تا بتوانید منابع خود را برای محافظت از آنها اولویتبندی کنید.

هوش تهدید: باید بدانید چه تهدیدهایی وجود دارد تا بتوانید دفاعی مناسب را برنامهریزی کنید. تیمهای آبی باید همواره یک قدم جلوتر از مهاجمان بایستند.

تکنیکهای هاردنینگ: تشخیص ضعفها در امنیت سازمان شما تنها در صورتی مفید است که تکنیکهای رفع آنها را بدانید.

استفاده از سیستمهای نظارت و تشخیص: بهعنوان یک متخصص تیم آبی، باید نحوه استفاده از نرمافزار مدیریت رویدادهای امنیتی و اطلاعات (SIEM)، سیستمهای تشخیص نفوذ (IDS) و سیستمهای پیشگیری از نفوذ (IPS) را بدانید.

عناوین شغلی تیم آبی

نقشها و مسئولیتهای یک تیم آبی بیشتر با نقشهای سنتی امنیت سایبری مطابقت دارد. اگر تمایل دارید در زمینه امنیت سایبری دفاعی فعالیت کنید، مشاغلی که ممکن است داشته باشید شامل موارد زیر هستند:

- تحلیلگر امنیت سایبری؛

- پاسخدهنده به حادثه؛

- تحلیلگر هوش تهدید؛

- متخصص امنیت اطلاعات؛

- مهندس امنیت؛

- معمار امنیتی.

گواهینامههای مورد نیاز تیم آبی

برخی از رایجترین گواهینامههای امنیت سایبری برای متخصصان تیم آبی عبارتاند از:

- CISSP

- CISA

- CompTIA Security+

- GSEC

- GCIH

- SSCP

- CompTIA (CASP+)

سخن پایانی

کار مشترک تیمهای قرمز و آبی، رویکردهای امنیت سایبری را از اقدامات ثابت به یک سیستم پویا و بهروزرسانی مداوم تبدیل میکند. تیم قرمز با شبیهسازی حملات نقش مهاجمان سایبری احتمالی را بازی میکند و تیم آبی با استفاده از راهکارهای امنیتی فعلی کسبوکار، به بررسی و آزمایش سیستم دفاعی سازمان میپردازد. در نتیجه، آسیبپذیریهای سازمان و نقصهای احتمالی در راهکارهای امنیتی قبل از آنکه حملات واقعی به وقوع بپیوندند کشف خواهند شد.

منابع: coursera.org – xmcyber.com – maddevs.io