وبلاگ

مدیریت سطح حمله یا Attack Surface Management-ASM چیست؟

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

سطوح حمله با سرعتی بیشتر از توان تیمهای امنیتی در حال گسترشاند. برای آنکه از تهدیدها جلوتر باشید، لازم است بدانید چه مواردی در معرض دید قرار دارند و مهاجمان بیشتر احتمال دارد از کدام نقاط ضربه بزنند. امروزه با گسترش استفاده از خدمات ابری و تسهیل فرایند در معرض اینترنت قرار دادن سامانهها و سرویسهای جدید، اولویتبندی تهدیدها و مدیریت سطح حمله از دیدگاه مهاجم اهمیت بیشتری پیدا کرده است.

در این راهنما، بررسی میکنیم که چرا سطوح حمله در حال رشد هستند و چگونه میتوان با استفاده از ابزارهای ASM آنها را بهطور مؤثر پایش و مدیریت کرد.

سطح حمله شما چیست؟

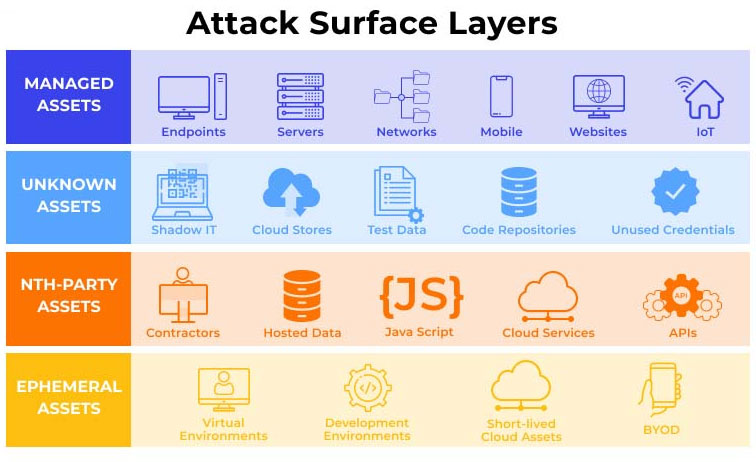

در گام نخست، مهم است که متوجه شویم وقتی در مورد سطح حمله صحبت میکنیم، منظور چیست. سطح حمله شامل مجموع داراییهای دیجیتالی است که برای مهاجم در دسترس هستند – چه امن باشند، چه آسیبپذیر، چه شناختهشده باشند یا نباشند، و چه در حال استفاده فعال باشند یا نه.

همچنین ممکن است سطح حمله داخلی و خارجی داشته باشید. بهعنوان مثال، یک پیوست ایمیل مخرب که در صندوق ورودی یکی از همکاران دریافت میشود را در نظر بگیرید (سطح حمله داخلی) در برابر روشن شدن یک سرور FTP جدید و قرار گرفتن آن در اینترنت (سطح حمله خارجی).

سطح حمله خارجی شما در طول زمان بهطور مداوم در حال تغییر است و داراییهای دیجیتالی را در بر میگیرد که در محل شرکت، در فضای ابری، در شبکههای تابعه یا حتی در محیطهای متعلق به شرکتهای ثالث میزبانی میشوند. بهطور خلاصه، سطح حمله شما شامل هر داراییای است که یک هکر بتواند به آن حمله کند.

مدیریت سطح حمله چیست؟

مدیریت سطح حمله (Attack Surface Management یا به اختصار ASM) فرآیندی است که طی آن داراییها و سرویسهای قابل دسترسی برای مهاجم شناسایی شده و میزان در معرض خطر بودن آنها کاهش یا به حداقل میرسد تا مانع سوءاستفاده هکرها شود.

در معرض خطر بودن میتواند دو معنی داشته باشد: اول، آسیبپذیریهای فعلی نظیر بهروزرسانیهای امنیتی اعمالنشده یا پیکربندیهای اشتباه که امنیت سرویسها یا داراییها را تضعیف میکنند. دوم، امکان در دسترس قرار گرفتن آسیبپذیریها در آینده یا حملات هدفمند.

برای مثال، رابط مدیریتی مانند cPanel یا صفحه مدیریت فایروال را در نظر بگیرید؛ شاید امروز این رابطها در برابر همه حملات شناختهشده امن باشند، اما ممکن است فردا یک آسیبپذیری جدید در این نرمافزار کشف شود که بلافاصله آن را به یک ریسک جدی تبدیل میکند. در حالی که فرآیند سنتی مدیریت آسیبپذیری میگوید «تا کشف یک آسیبپذیری صبر کنید و بعد آن را رفع کنید»، مدیریت سطح حمله میگوید «پنل مدیریت فایروال را قبل از ایجاد مشکل، از دسترس اینترنت خارج کنید!».

از طرف دیگر، وجود یک پنل مدیریت فایروال در معرض اینترنت، صرفنظر از وجود یا عدم وجود آسیبپذیری، درِ حملات دیگری را نیز باز میکند. برای مثال، اگر مهاجمی اطلاعات ورود مدیریتی را در جای دیگری به دست آورد، میتواند از آنها در این رابط مدیریت استفاده کند؛ روشی که اغلب مهاجمان برای گسترش سطح دسترسی خود در شبکهها انجام میدهند. یا ممکن است مهاجم در قالب یک حمله مداوم با روندی کند و آرام، گذرواژه را حدس بزند که بهراحتی شناسایی نشود و در نهایت نتیجه بگیرد.

برای روشنتر شدن این موضوع، گزارش شد که در سال 2024 گروههای باجافزاری سرورهای VMware vSphere متصل به اینترنت را هدف قرار دادند. آنها با سوءاستفاده از یک آسیبپذیری در این سرورها موفق شدند دسترسی پیدا کنند و دیسکهای مجازی زیرساختهای حیاتی را رمزگذاری کنند تا باجهای هنگفتی مطالبه کنند. گزارشها حاکی از آن است که همچنان بیش از دو هزار محیط vSphere در معرض تهدید قرار دارند.

پس از چند جهت، کاهش سطح حمله در حال حاضر سبب میشود در آینده هدف قرار گرفتن شما برای مهاجمان دشوارتر باشد.

نیاز به مدیریت سطح حمله

چالشهای مدیریت دارایی

اگر بخش مهمی از مدیریت سطح حمله، کاهش در معرض خطر قرار گرفتن در برابر آسیبپذیریهای احتمالی آینده از طریق حذف سرویسها و داراییهای غیرضروری از اینترنت باشد، نخستین گام این است که بدانید چه چیزهایی دارید.

مدیریت داراییها که اغلب در مقایسه با مدیریت آسیبپذیری نادیده گرفته میشود، بهطور سنتی کاری پرزحمت و زمانبر برای تیمهای فناوری اطلاعات بوده است. حتی زمانی که آنها روی داراییهای سختافزاری درون سازمان و در محدوده شبکه خود کنترل داشتند، باز هم این کار با مشکلات متعددی همراه بود. اگر حتی یک دارایی از فهرست داراییها جا بماند، میتواند از تمام فرایند مدیریت آسیبپذیری دور بماند و بسته به حساسیت آن دارایی، ممکن است عواقب بسیار گستردهای برای کسبوکار داشته باشد. این دقیقاً همان اتفاقی بود که در نفوذ به شرکت Deloitte در سال 2016 رخ داد؛ یک حساب کاربری مدیر که از نظر دور مانده بود هدف حمله قرار گرفت و اطلاعات حساس مشتریان افشا شد.

همچنین وقتی شرکتها از طریق ادغام و تصاحب گسترش پیدا میکنند، اغلب سامانههایی را هم به ارث میبرند که از وجودشان بیاطلاعاند. نمونهاش شرکت مخابراتی TalkTalk است که در سال 2015 هدف حمله قرار گرفت و تا 4 میلیون رکورد رمزنگارینشده از سیستمی که حتی نمیدانستند وجود دارد، سرقت شد.

تغییر به فضای ابری

امروزه اوضاع حتی پیچیدهتر شده است. شرکتها به استفاده از پلتفرمهای ابری مانند Google Cloud، Microsoft Azure و AWS روی آوردهاند که به تیمهای توسعه اجازه میدهند هر زمان لازم باشد، به سرعت جابهجا شوند و گسترش پیدا کنند. اما این موضوع مسئولیت زیادی را مستقیماً بر عهده تیمهای توسعه قرار میدهد و وظایف امنیتی از تیمهای سنتی و متمرکز فناوری اطلاعات که فرآیند کنترل تغییرات را بر عهده داشتند، فاصله میگیرد.

در حالی که این کار سرعت توسعه را افزایش میدهد، شکاف در دید کلی به داراییها را هم بیشتر میکند. به همین دلیل است که تیمهای امنیت سایبری نیاز دارند راههایی برای همگام شدن با این سرعت داشته باشند.

راهکار مدرن

مدیریت سطح حمله از جهتی نشان میدهد که مدیریت دارایی و مدیریت آسیبپذیری باید در کنار هم عمل کنند، اما شرکتها به ابزارهایی نیاز دارند که بتوانند این فرآیند را بهطور مؤثر پیاده کنند.

یک نمونه جالب توجه: یکی از مشتریان یک شرکت ارائهدهنده محصولات ASM گزارش داده بود که در کانکتورهای ابری (یکپارچهسازیهایی که نشان میدهند کدام سامانههای ابری در معرض اینترنت هستند) مشکلی وجود دارد. این کانکتورها نشانی IPای را نمایش میدادند که مشتری تصور نمیکرد متعلق به سازمان خودش باشد. اما پس از بررسی مشخص شد مشکل از کانکتورها نبوده؛ آن نشانی IP در منطقهای از AWS قرار داشت که مشتری نمیدانست فعال است و از دید او در کنسول AWS پنهان مانده بود.

این موضوع نشان میدهد که مدیریت سطح حمله به همان اندازه که درباره مدیریت آسیبپذیری است، به ایجاد دید مناسب از داراییها نیز ارتباط دارد.

مرز سطح حمله کجاست؟

اگر از یک ابزار SaaS مانند HubSpot استفاده میکنید، آنها مقدار زیادی از دادههای حساس مشتریانتان را در اختیار دارند، اما انتظار ندارید که این سرویس را برای یافتن آسیبپذیری اسکن کنید. در چنین مواقعی است که پلتفرمهای ارزیابی ریسک شخص ثالث کاربرد دارند. شما انتظار دارید HubSpot تمهیدات امنیت سایبری متعددی در نظر گرفته باشد و میتوانید آنها را بر اساس همین تمهیدات ارزیابی کنید.

جایی که مرزها مبهمتر میشوند، مربوط به سازمانهای برونسپاریشده است. شاید یک آژانس طراحی را برای ساخت یک وبسایت استخدام کرده باشید اما قرارداد نگهداری طولانیمدتی با آنها نداشته باشید. اگر آن وبسایت در فضای وب باقی بماند تا وقتی که یک آسیبپذیری کشف شود و مورد سوءاستفاده قرار گیرد، چه پیش خواهد آمد؟

در چنین مواردی، نرمافزارهای مدیریت ریسک شخص ثالث و تأمینکنندگان به همراه بیمه، به کسبوکارها کمک میکنند تا از مشکلاتی مانند رخنه در دادهها یا عدم انطباق با مقررات در امان بمانند.

6 روش برای ایمنسازی سطح حمله

تا اینجا دیدیم چرا مدیریت سطح حمله (ASM) تا این اندازه ضروری است. گام بعدی تبدیل این آگاهی به اقدامات عملی و مؤثر است. ساخت یک استراتژی ASM به این معناست که فراتر از داراییهای شناختهشده بروید تا موارد ناشناخته را نیز بیابید، خود را با چشمانداز تهدید دائماً در حال تغییر وفق دهید و روی ریسکهایی متمرکز شوید که بیشترین تأثیر را بر کسبوکار شما خواهند داشت.

در ادامه، 6 راهکاری برای دستیابی به این اهداف آمده است:

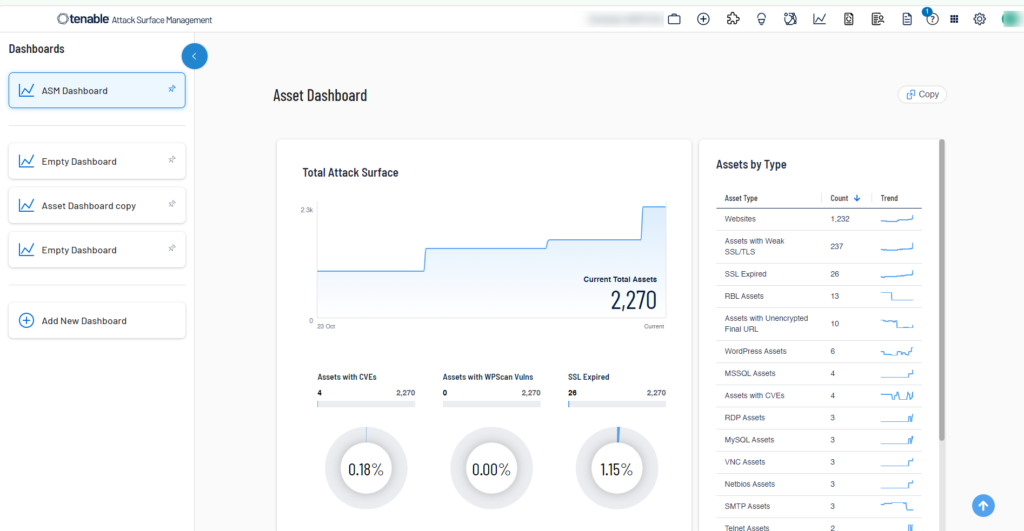

- کشف داراییهای ناشناخته: راهکارهای مدیریت سطح دسترسی ASM بهطور مستمر بهدنبال داراییهایی میگردد که ردیابی آنها دشوار است اما میتوانند خلأهای قابل سوءاستفاده در سطح حمله شما ایجاد کنند؛ مانند زیردامنهها، دامنههای مرتبط، APIها و صفحههای ورود.

- جستوجوی درگاهها و سرویسهای در معرض خطر: با استفاده از قابلیت Attack Surface View میتوانید ببینید چه مواردی در اینترنت در دسترس هستند. با یک جستوجوی سریع، میتوانید محیط خود را برای درگاهها و سرویسهایی که باید – و مهمتر از آن، نباید – از اینترنت قابل دسترسی باشند، بررسی کنید.

- یافتن موارد در معرض خطر: برخی از محصولات مدیریت سطح دسترسی با سفارشیسازی خروجی چند موتور اسکن مختلف، پوشش گستردهتری نسبت به سایر راهکارهای ASM ارائه میدهند. به این ترتیب، بیش از هزار مورد مرتبط با سطح حمله بررسی میشوند؛ از جمله پنلهای مدیریتی در معرض دید عموم، پایگاههای داده قابل دسترسی عمومی، پیکربندیهای اشتباه و موارد دیگر.

- اسکن سطح حمله: هرگاه تغییری رخ دهد این سرویس بهصورت مستمر سطح حمله شما را برای شناسایی تغییرات زیر نظر دارد و وقتی سرویس جدیدی تشخیص داده شود، فرآیند اسکن را آغاز میکند.

- جلوتر ماندن از تهدیدهای نوظهور وقتی یک آسیبپذیری بحرانی جدید کشف میشود، راهکار ASM بهطور پیشگیرانه اسکنهایی را انجام میدهد تا به شما کمک کند همگام با تکامل تهدیدهای امنیتی، سطح حمله خود را ایمن نگه دارید. با سرویس Rapid Response، تیم های امنیتی سامانههای شما را برای شناسایی جدیدترین موارد سوءاستفاده بررسی میکند و اگر سازمان شما در معرض خطر باشد، بیدرنگ هشدار میدهد.

- اولویتبندی مهمترین مسائل: راهکارهای ASM به شما کمک میکند تا بر آسیبپذیریهایی تمرکز کنید که بالاترین ریسک را برای کسبوکار شما دارند. بهعنوان مثال، میتوانید احتمال سوءاستفاده شدن از هر آسیبپذیری را در 30 روز آینده مشاهده کنید و فهرست را براساس «موارد شناختهشده» و «بسیار محتمل» فیلتر کنید تا فهرستی کاربردی از مهمترین خطراتی که باید برطرف شوند، داشته باشید.