وبلاگ

تیم قرمز، تیم آبی و حالا هوش مصنوعی: بازنگری آموزش امنیت سایبری برای چشمانداز تهدیدها در سال ۲۰۲۶

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

با ورود هوش مصنوعی به دنیای دیجیتال، امنیت سایبری با چالشهای بیسابقه و پیچیدهای روبهرو شده است. تهدیدات سایبری دیگر مانند گذشته ایستا و قابل پیشبینی نیستند و با سرعت چشمگیری تکامل مییابند. هوش مصنوعی قادر است بدافزارهایی تولید کند که شناسایی آنها بهسختی امکانپذیر است. امروزه، ابزارهای مجهز به هوش مصنوعی بدون نیاز به دخالت مستقیم هکرها، سیستمها را بهصورت خودکار اسکن میکنند، آسیبپذیریهای آنها را شناسایی میکنند و حتی مسیرهای حمله را پیشنهاد میدهند. مهاجمان سایبری میتوانند بهمحض بستهشدن یک مسیر، با سرعت تاکتیکها و استراتژیهای خود را تغییر دهند. این تحولات نشاندهنده تکامل نگرانکننده تهدیدات سایبری در دوران هوش مصنوعی است.

در یک نظرسنجی که بهتازگی انجام شده است، تقریباً ۷۴درصد از بیش از ۱۵۰۰ متخصص امنیت سایبری در سراسر جهان اظهار داشتند که تهدیدهای مبتنی بر هوش مصنوعی یک چالش بزرگ برای سازمان آنهاست. ۹۰درصد آنها هم متفقالقول بودند که این تهدیدات در یکیدو سال آینده تأثیر قابلتوجهی بر امنیت سازمانها خواهد گذاشت.

در این مقاله، به بررسی وضعیت آموزش تیمهای امنیتی در فضای سایبری میپردازیم و رویکردی را معرفی میکنیم که بهطور کامل مسیر آموزش را متحول میکند.

مدلهای سنتی آموزش امنیت؛ بلای جان سازمانها

متأسفانه، بسیاری از سازمانها هنوز با مدلهای قدیمی آموزش امنیت که برای فضاهای استاتیک مناسب بود کار میکنند. این مدلهای آموزشی دیگر قدیمی شدهاند و بیشتر برای رفع نیازهای لحظهای طراحی شده بودند. در آن زمان، هر سازمان بدون برنامهریزی بلندمدت و فقط زمانی که لازم میشد، دورههای آموزشی ترتیب میداد. این آموزشها فقط برای رفع نیازهای لحظهای و بدون یک ساختار اصولی طراحی میشدند. این در حالی است که امروزه سازمانها و تیمهای امنیت سایبری به یک سیستم آموزشی پایدار و مؤثر نیاز دارند. آنها باید از شبیهسازیهای گاهبهگاه دست بکشند و به تمرینات روزانه مبتنی بر آگاهی از تهدیدات روی آورند.

این بهمعنای آن است که آموزش باید بهشکل یکپارچه و هماهنگ بین تیمهای مختلف امنیتی برگزار شود و دیگر نقشهای پراکنده و جدا از هم در بخش امنیت سازمان وجود نداشته باشد. علاوه بر آن، تیمها بهجای دفاع واکنشی باید تابآوری عملیاتی را بیاموزند؛ یعنی فرایند دفاع باید طوری پیش برود که حتی در صورت وقوع حمله، سازمان به عملکرد خود ادامه دهد.

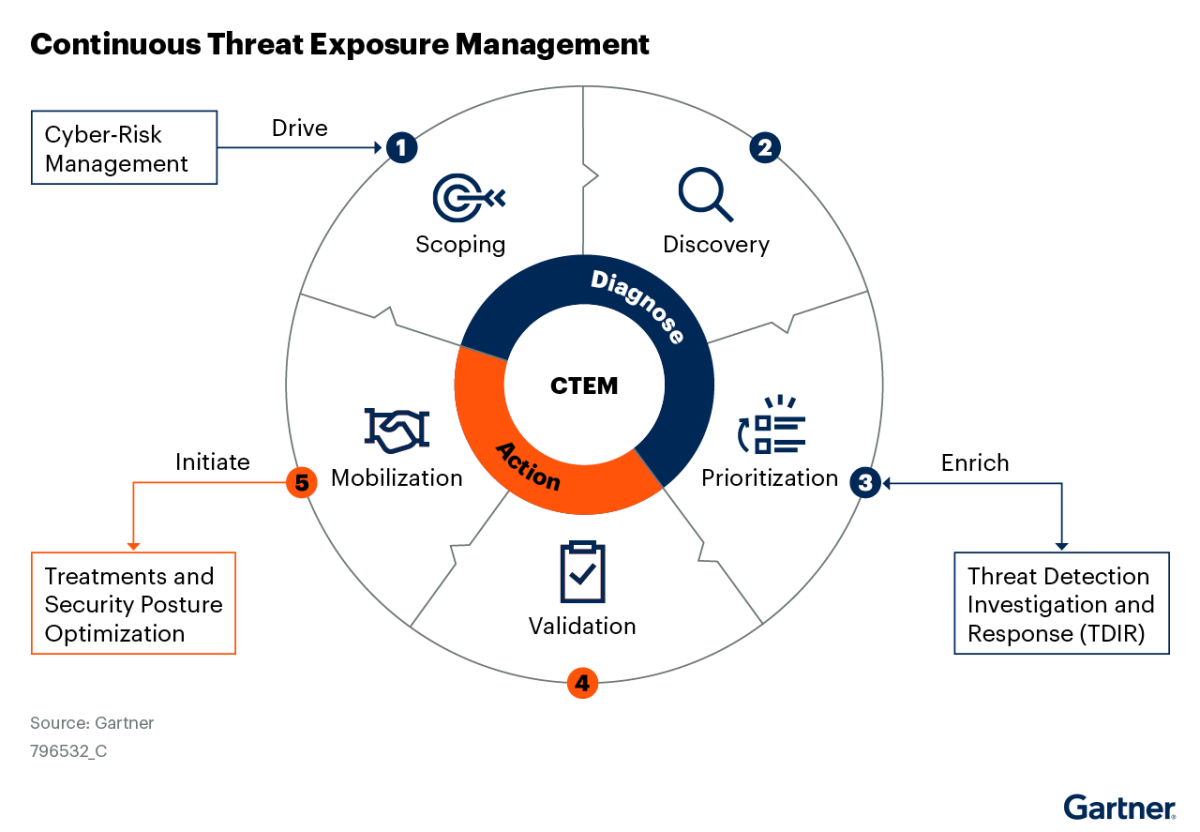

این تحولات با رویکرد CTEM، یعنی مدیریت مداوم مواجهه با تهدید (Continuous Threat Exposure Management)، امکانپذیر میشود. CTEM نوعی دیسیپلین است نه یک ابزار یا پروژه. هدف آن، کمک به سازمانها برای تکامل همگام با تهدیدات پیشروی آنهاست.

چرا مدلهای سنتی دیگر کارآمد نیستند؟

مدلهای آموزشی قدیمی که شامل تست نفوذ سالانه، تمرینات ششماهه و تمرینات شبیهساز حمله-دفاع ویژه تیمهای قرمز و آبی هستند، دیگر کارآمدی لازم را ندارند. آنها در مقابل ریسکهای امنیتی امروزی که ماهیتی پویا و دائماً در حال تغییر دارند، نمیتوانند کاری از پیش ببرند.

میدان دیدی که مدلهای سنتی از تهدیدها ارائه میدهند، محدود است و فقط بخش کوچکی از رفتار واقعی حمله را شبیهسازی میکنند. در بسیاری از موارد، تیمها فقط یک چکلیست امنیتی را تیک میزنند و اعلام میکنند که همه موارد آن را بررسی و تست کردهاند. این فرایند هیچ کمکی به ایجاد قابلیتهای پایدار و استراتژیکی در سازمان نمیکند.

بدتر از همه اینکه مدلهای سنتی آموزش امنیت، با این پیشفرض طراحی شدهاند که دشمنان قابلپیشبینی و تغییرناپذیر هستند! درحالیکه میدانیم امروزه AI بدافزارهایی تولید میکند که آسیبپذیری سیستمها را بهشکل خودکار شناسایی میکنند. عاملان تهدید اکنون سریعتر و خلاقانهتر شدهاند و تشخیص آنها واقعاً دشوار است.

مهاجمان امروزی از بدافزارهایی استفاده میکنند که قادر به فرار از کشفشدن هستند. آنها حملاتی را اجرا میکنند که میتوانند بهشکل لحظهای تغییر مسیر بدهند. برای مقابله با چنین محیط تهدیدی که دائماً در حال تحول است، سازمانها باید پیش از تغییر در تاکتیکهای خود، طرز فکرشان را عوض کنند. برای این کار، لازم است ابتدا نگرش و رویکردشان نسبت به امنیت را بازنگری کنند و سپس بر آن اساس، به تنظیم استراتژیهای عملی خود بپردازند.

گنجاندن CTEM در تمرین روزانه

رویکرد CTEM اساساً با روشهای دیگر متفاوت است. در این رویکرد، تیمها باید بهشکل سیستماتیک و روزانه، وضعیت دفاعی خود را آزمایش و اصلاح کنند و نسبت به تکامل آن کوشا باشند.

این کار با شبیهسازیهای کلی یا سطحی انجام نمیشود، بلکه از طریق تمرینات دقیق، هدفمند و متناسب با شرایط واقعی سازمان صورت میگیرد. هریک از این تمرینها، روی تکنیک خاصی که مرتبط با چشمانداز تهدید در سازمان است، تمرکز میکنند. این فرایند گامبهگام و در مقیاس خرد پیش میرود؛ یعنی اینکه تیمها ابتدا یک سناریو را بررسی میکنند و بعد از چندبار تکرار و اصلاح آن، به سناریوی بعدی میروند.

این سطح از دقت تضمین میکند که سازمانها دقیقاً برای تهدیداتی آموزش ببینند که واقعاً اهمیت دارند. منظور حملاتی است که بخش کاری، زیرساختها و حتی منطق تجاری سازمان (قوانین و فرایندهای مربوط به کسبوکارشان) را هدف قرار میدهند. با این رویکرد، نوعی ریتم پیوسته و ثابت در یادگیری تیمها ایجاد میشود که به شکلگیری واکنشهای امنیتی پایدار کمک میکند.

شبیهسازی نفوذ در لحظه: تمرین زیر فشار استرس

آنچه CTEM را از آزمایشهای سنتی متمایز میکند، فقط تکرار بیشتر تمرینات نیست؛ بلکه واقعگرایی آن است. شبیهسازیهای نفوذ در لحظه، صرفاً فرضی یا تئوریک نیستند و طوری طراحی میشوند که رفتار، شدت و تاکتیکهای واقعی مهاجمان را بازسازی کنند. موفقیت در این رویکرد، فراتر از ابزارها به طراحان شبیهسازیها بستگی دارد. تهدیدهای واقعی را فقط زمانی میتوان بازسازی کرد که تیمهای SOC (مرکز عملیات امنیتی) همواره با چشماندازهای نوین تهدید، بهروز شده باشند. در غیر این صورت، شبیهسازیها هم مانند تمرینات تئوریک ناکارآمد خواهند بود.

چنین سناریوهای پیچیدهای علاوه بر آزمایش تاکتیکهای دفاعی، نشان میدهند که تیمها تحت فشار چطور با هم همکاری میکنند، چقدر سریع میتوانند تهدید را شناسایی کنند و آیا پاسخ آنها به تهدید با رفتار واقعی تهدید همسو هست یا نه.

تحلیل بهعنوان حلقه بازخورد پس از تمرین

آنچه بهدنبال شبیهسازی رخ میدهد، بهاندازه خود تمرین مهم است. تحلیل پس از شبیهسازی به شما بینشهای بسیار مهمی درباره اینکه چه چیزهایی مؤثر بودهاند، چه چیزهایی بیفایده بودهاند و کدام بخشهای سیستم دارای ضعف هستند ارائه میدهد.

گزارشهای دقیقی که بعد از هر شبیهسازی با جزئیات تهیه میشوند، به سازمانها کمک میکند مشکلات مربوط به مهارتها، فرایندها یا هماهنگی را شناسایی کنند. این گزارشها نباید بایگانی شوند؛ باید همه جزئیات آنها بررسی شود تا شاخصهای معناداری ازجمله تأخیر در تشخیص تهدید، موفقیت در مهار حمله و شکافهای پوشش امنیتی حاصل شوند. بنابراین، شبیهسازیها میتوانند دادههای کاربردی مهمی باشند.

با گذشت زمان، تکرار تمرینات با الگوهای مشابه حمله، به سازمان اجازه میدهد میزان پیشرفت امنیت خود را با دقت اندازهگیری کند تا مشخص شود که آیا اقدامات اصلاحی مؤثر بودهاند یا همچنان به بهبودهای بیشتری نیاز است.

طرحی برای مدیران ارشد امنیت اطلاعات (CISO): ایجاد تیمهای تابآور و چند تخصصی

استفاده از رویکرد CTEM برای مدیران ارشد امنیت اطلاعات و رهبران امنیتی، صرفاً بهمعنای افزودن چند ابزار جدید نیست. آنها باید فرهنگ، ساختار و استراتژی جدیدی را در سازمان پیادهسازی کنند. در ادامه، نقشه راهی را برای گنجاندن CTEM در پروتکلهای امنیتی یک سازمان توضیح دادهایم:

ادغام هوش تهدید تاکتیکی: آموزش باید مبتنی بر دادههای دنیای واقعی از تهدیدهای روز باشد. سناریوهایی که به چشمانداز فعلی تهدید ارتباطی ندارند، در بهترین حالت ناکارآمد هستند و در بدترین حالت، فقط تیمها را گمراه میکنند.

هماهنگکردن تیمهای قرمز و آبی با همکاری مداوم بین آنها: امنیت یک فعالیت تیمی است. بنابراین، مرز میان تیمهای تهاجمی و تدافعی باید شکسته شود. آنها باید در کنار هم آموزشهای مشترک ببینند و تمرینات را با هم تکرار کنند تا بهتدریج عملکردشان بهبود یابد.

تمرکز بر شبیهسازی بهجای آموزش صرف: آموزش ساختاریافته، بسیار مهم است اما کافی نیست. آمادگی واقعی از شبیهسازی رویدادهای سایبری به دست میآید. تیمها باید از یادگیری نظری تکنیکها بهسمت اجرای آنها در یک محیط عملیاتی، آنهم تحت فشار، حرکت کنند.

تبدیل CTEM به یک عادت روزانه: CTEM باید بخشی از DNA سازمان و یک فرایند همیشگی باشد. این امر نیازمند بلوغ سازمانی، حلقههای بازخورد اختصاصی و مسئولیتپذیری قاطعانه مدیریت آن است؛ یک تیم مشخص باید مسئول اجرا و پیگیری CTEM باشد.

استفاده از معیارها و دادهها برای پیشبرد آموزش: تکرار و تمرین تاکتیکها فقط در صورتی مؤثر است که دادههای قابلاعتمادی به تیمها ارائه شود. تحلیلهایی که بعد از شبیهسازی انجام میشوند، باید مستقیماً برای آموزشهای بعدی، بهروزرسانی ابزارها و اصلاح فرایندها به کار روند.

نقش هوش مصنوعی در آموزش امنیت سایبری

درست است که مهاجمان درحالحاضر از هوش مصنوعی به نفع خود استفاده میکنند؛ اما ما هم در سازمان میتوانیم برای دفاع در مقابل آنها از AI استفاده کنیم. البته مشروط به اینکه با احتیاط کامل پیش برویم.

هوش مصنوعی، جایگزینی برای سناریوهای آموزشی دنیای واقعی نیست. اگر برای آموزش تیمهای سازمانی صرفاً از محتواهایی استفاده کنیم که AI تولید میکند، مسیر را اشتباه رفتهایم. ما باید از AI بهعنوان یک ابزار مکمل برای تولید سریعتر محتوای آموزشی، تطبیق آن با نیازهای مختلف یادگیرندگان و شخصیسازی تجربه یادگیری استفاده کنیم.

به جز این موارد، AI میتواند نقاط ضعف هر یک از افراد تیم را شناسایی کند و با طراحی مسیرهای یادگیری شخصیسازیشده، به رفع این نقاط ضعف کمک کند. انتظار میرود تا سال ۲۰۲۶، شخصیسازی آموزش با هوش مصنوعی به یک استاندارد تبدیل شود و نیازهای تیمهای امنیتی تحتآموزش را با شبیهسازیها و ماژولهای مرتبط همراستا کند.

فراتر از ابزارها: تبدیل CTEM به یک فرهنگ

درنهایت، CTEM زمانی موفق خواهد شد که آن را نه بهعنوان یک ویژگی یا یک محصول، بلکه بهعنوان یک فرهنگ و انضباط سازمانی روزمره بپذیریم. توسعه این فرهنگ و انضباط باید بهدقت انجام شود. CTEM نیازمند شفافیت، همکاری و همسویی تیمهای قرمز و آبی است. شبیهسازی تهدید بهتنهایی کافی نیست. تیمهای امنیتی هم باید مشابه همان شدت و پویایی مهاجمان تمرین کنند تا واکنشهای آنها بهاندازه کافی دربرابر حملات واقعی قوی باشد.

سازمانهایی که این مسیر را در پیش میگیرند، نهتنها سریعتر به حوادث پاسخ میدهند، بلکه قادر به پیشبینی، سازگاری و انعطافپذیری خواهند بود؛ ویژگیهایی که همپای تهدیدات و با همان سرعت تکامل مییابند.

منبع: CyberScoop