بیت کوین و دردسرهایش

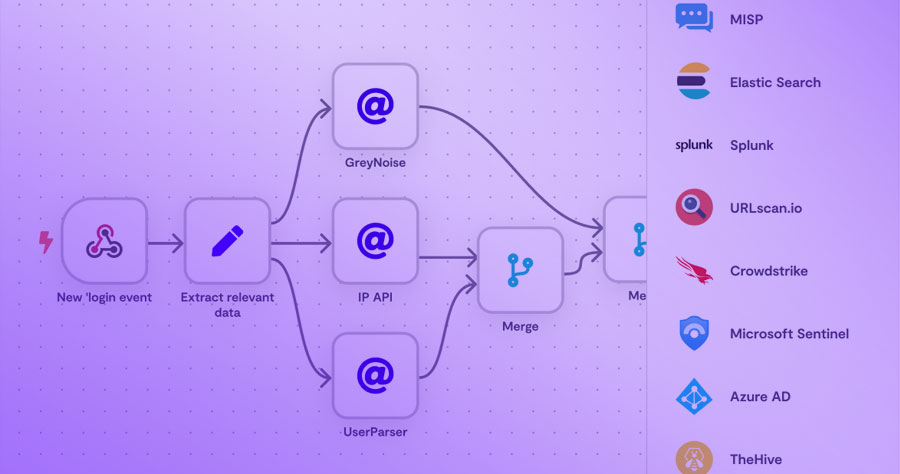

از زمانی که ساتوشی ناکاموتوی مرموز بیت کوین را به جهان معرفی کرد، شاهد نوآوریها و تحولاتی در صنعت امور مالی بودیم که تا پیش از آن رویایی بیش نبود: شبکه پرداخت غیرمتمرکز، تراکنشهای همتا به همتا، حذف واسطهها و حفظ حریم خصوصی. بیت کوین این رویا را محقق کرد؛ اما درکنار آن مشکلاتی را هم با خود به همراه آورد. اگر از پیامدهای زیستمحیطی استخراج بیت کوین هم بگذریم، نقش آن در تسهیل فعالیتهای مجرمانه بهویژه حملات باجافزاری را نمیتوان نادیده گرفت. در این مطلب، به بررسی ارتباط بیت کوین با حملات باجافزاری میپردازیم و برخی از معروفترین نمونههای باجافزار قبل و بعد از بیت کوین را معرفی میکنیم. در انتهای مطلب هم با راهکارهایی برای محافظت از کسبوکار دربرابر حملات باجافزاری آشنا خواهیم شد.

بیت کوین؛ پادشاه ارزهای دیجیتال

در سال ۲۰۰۸ که جهان در بحبوحه بحران مالی بزرگ قرار داشت، فرد یا شاید هم گروهی ناشناس با نام مستعار ساتوشی ناکاموتو، وایتپیپر بیت کوین (BTC) را با عنوان «بی...