وبلاگ

راهنمای جامع پیشگیری و مقابله با باج افزار

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

مقدمه

سالها است باجافزارها (Ransomware) یکی از فراگیرترین و مخربترین تهدیدات سایبری در سراسر جهان بودهاند. باجافزارها همه انواع شرکتها و صنایع را در هر اندازهای که باشند تحتتأثیر قرار میدهند. اگرچه به نظر میرسد که همه سازمانها بهخوبی باجافزار را میشناسند و از میزان خطرات آن بهخوبی آگاه هستند، تحقیقات کارشناسان و فرایند پاسخ به حادثه آنها نشان میدهد که اغلب این سازمانها برای مبارزه با باجافزار به شکل کارآمد عمل نمیکنند و وضعیت مدام در حال بدتر شدن است. دلیلش این است که صرفاً آگاهی از یک تهدید بهمعنای آن نیست که گامهای مورد نیاز برای حفاظت از شرکت برداشته شدهاند.

اپراتورهای باجافزار بهشکل فزایندهای پیچیدهتر شدهاند، اما سازمانها همچنان به تنظیمات امنیتی منسوخشده یا با پیکربندی نادرست متکی هستند که صرفاً محدود به فیلترهای ترافیک شبکه، راهحلهای اندپوینت، قراردادن وبسایتها در بلکلیست و محدودکردن دانلودها است. علاوه بر آن، کسبوکارها اغلب در بخشهایی که به افراد، فرایندها و دستورالعملهای عملیاتی دقیق برای شرایط اضطراری مربوط است، عملکرد مطلوبی ندارند.

باجافزار یک کسبوکار مجرمانه سایبری بهسرعت درحالرشد است که عوامل متعددی در گسترش آن نقش دارند. باجافزار بهعنوان یک سرویس (Ransomware-as-a-Service) یا همان مدل کسبوکار RaaS، حتی به افرادی که مهارت کمی در جرایم سایبری دارند امکان میدهد بهآسانی به این صنعت مجرمانه وارد شوند که نتیجه آن، افزایش چشمگیر تعداد افراد و سازمانهایی است که قربانی حملات سایبری میشوند. اپراتورهای RaaS مجموعهابزارهای باجافزاری و سایر زیرساختهای لازم از جمله سرورهای C2 (Command & Control)، پرتالهای پرداخت و کانالهای ارتباطی امن را اجاره میدهند و حتی به هکرها پشتیبانی فنی ارائه میکنند. در ازای آن، بخشی از درآمد حملات موفقیتآمیز آنها را برای خود برمیدارند.

در سال ۲۰۲۳، تعداد درخواستها برای افرادی که به برنامههای RaaS بپیوندند، ۱٫۵ برابر بیشتر از سال ۲۰۲۲ بود. پرداخت باج در قالب ارز دیجیتال و سپس پاککردن رد پاها با کریپتومیکسرها، ردیابی عاملان حملات را دشوار میکند. این حقیقت که بسیاری از قربانیان تصمیم به پرداخت باج میگیرند، مجرمان سایبری را تشویق میکند تا به چنین فعالیتهایی مشغول شوند و در آینده باجهای بیشتری درخواست کنند. عامل دیگری که به تقویت این بازار کمک میکند، نشت کد منبع باجافزار است که تهدیدگران میتوانند از آن برای ایجاد بدافزارهای اختصاصی خودشان استفاده کنند.

بروکرهای دسترسی اولیه (Initial Access Brokers) یا IABها تهدید دیگری هستند که کاملاً با افزایش تعداد حملات باجافزاری در ارتباطاند. این واسطهها هکرهای ماهری هستند که به سیستمهای رایانهای دسترسی پیدا میکنند و سپس آن دسترسی را در بازارهای غیرقانونی به فروش میرسانند. دادههایی که به فروش میرسند، شامل دسترسی به سرورهای VPN و RDP، حسابهای ایمیل حقوقی، سیستمهای دارای مدیریت از راه دور و راهحلهای ابری است. علاوه بر بازارهای دارک وب، تهدیدگران میتوانند با کمترین تلاش در بازارهای غیرقانونی به اطلاعات ورود به سیستم سازمانهای مختلف دست پیدا کنند. مجرمان سایبری با هزینه نسبتاً کم یا گاهی اوقات رایگان، میتوانند به اطلاعات حسابهای کاربری از جمله نام کاربری، رمز عبور و … دست یابند و سپس از آنها برای ورود به کمپینهای باجافزاری گسترده استفاده کنند.

در مواجهه با چنین حملاتی که چندبرداری محسوب میشوند، کسبوکارها باید به یک استراتژی پیشگیرانه مجهز شوند که به آنها در غلبه بر همه این تهدیدها کمک کند. راهنمایی که پیش روی شماست، برای کمک به رهبران امنیت سایبری شامل مدیران ارشد، مدیران مراکز عملیات امنیتی (SOC) و تصمیمگیرندگان سازمان، طراحی شده است تا دانش موردنیاز برای پیشگیری از جرایم سایبری و مبارزه مؤثر با آنها را به دست آورند و بعد از یک حادثه از دانشی که آموختهاند بهآسانی استفاده کنند. این مقاله، یک راهنمای عملی گام به گام برای برنامهریزی استراتژیک و تاکتیکمحور برای شرکتهایی است که بودجهها و نیازهای مختلفی دارند.

تغییرات در چشمانداز باج افزار: یک تهدید افزایشی

حتی اگر برخی از مهاجمان به دلایل مختلف تصمیم بگیرند این حوزه را ترک کنند، باز هم تهدیدهای باجافزاری به رشد خود ادامه میدهند؛ زیرا این حملات بسیار سودآور هستند. به همین دلیل، این بخش را به توصیف برخی عناصر چشمانداز باجافزار اختصاص دادهایم و سه مورد از گروههای باجافزاری معروف را معرفی کردهایم.

برای شناسایی ترندها در حملات باجافزار، کارشناسان سایتهای اختصاصی نشت اطلاعات (Dedicated Leak Sites) یا DLSها را که مهاجمان باجافزاری از آنها برای انتشار دادههای بهسرقترفته در مواردی که قربانی حاضر به پرداخت باج نمیشود استفاده میکنند، تحلیل و بررسی میکند. تحلیلهای این گروه نشان میدهد که در سال ۲۰۲۳، حدود ۷۴درصد افزایش در حملات باجافزاری نسبت به سال ۲۰۲۲ وجود داشته است و در مجموع ۴۵۸۳ حمله در سایتهای DLS منتشر شده است. باتوجهبه دادههای منتشرشده در این سایتها در عرض این یک سال، میتوانیم ببینیم تعداد حوادثی که LockBit، BackCat و Cl0p (از مشهورترین گروههای باجافزاری) در آنها دخالت داشتهاند، بسیار بیشتر شده است. در سال ۲۰۲۳، گروه BackCat و LockBit حملات خود را بهطرز قابلتوجهی افزایش دادند و Cl0p از رتبه نهم به سوم در فهرست رتبهبندی فعالترین گروههای باجافزاری ارتقا یافت. این موضوع نشان میدهد که تهدیدات سایبری بهمدت طولانی در جا نمیزنند و مدام در حال پیشرفت هستند.

گروه کنتی (Conti) در سال ۲۰۲۲ و بعد از یک تعارض داخلی به عملیات خود پایان داد. در فوریه ۲۰۲۴، سازمان افبیآی گزارش داد که زیرساختهای لاکبیت را توقیف کرده است. در همین اثنا، بلککت بهشکل موذیانهای تصمیم گرفت از بازار خارج شود. او به عملیات خود پایان داد و تلاش کرد قبل از آنکه FBI بتواند وبسایت و زیرساختهای آنها را توقیف کند، با پولهای بهدستآمده از افیلیتهایش، یعنی گروههای وابستهای که برایش کار میکردند، پا به فرار بگذارد. با وجود همه اینها، افیلیتهای این گروههای بزرگ بهاحتمال زیاد همچنان حملات باجافزاری را ادامه میدهند و شاید هم به سایر برنامههای RaaS پیوستهاند. این رویدادها بهخوبی نشان میدهند که چطور چشمانداز تهدید با سرعت زیاد در حال تکامل و پیشرفتهای چشمگیر است. بنابراین اقدامات مستمر در برابر این تهدیدها، نیاز حیاتی هر سازمان است.

گزارشهای ما درباره چشمانداز باجافزار نشاندهنده آمار هشداردهندهای است که نباید آنها را نادیده گرفت. حملات باجافزاری بهشکل قابلتوجهی در سراسر جهان افزایش یافتهاند. وقتی زمان حملات از دسترسی اولیه به اطلاعات تا شروع اثرگذاری روی سازمان به کمتر از دو ساعت کاهش یافته است، سازمانها باید یاد بگیرند که چطور از خودشان در برابر نفوذ سریع و بیسروصدای باجافزارها محافظت کنند. از نظر تعداد حملات، خانوادههای باجافزاری با قابلیتهای گسترش خودکار از جمله بلک کت، لاک بیت، کیلن و بابلاک فاصله چندانی با یکدیگر ندارند. بلککت و کیلن از PsExec داخلی بهره میبرند، درحالیکه لاکبیت عملکرد PsExec را با استفاده از ویژگی Admin Share پیادهسازی کرده است. بابلاک از اسکریپتهای پاورشل (PowerShell) استفاده میکند یا از طریق نرمافزار مدیریت سرور (vCenter) یا نرمافزار مجازیسازی سیستم (VMWare) در سراسر زیرساختهای مجازی سازمان بهصورت خودکار منتشر میشود. شاید بگویید مستقرسازی باجافزار به دسترسی ویژه به بخشهای مختلف سازمان نیاز دارد، ولی واقعیت این است که تهدیدگران برای بهدستآوردن مجوزهای دسترسی مدیریتی، هیچ مشکلی ندارند.

چالش بعدی که شرکتها با آن روبهرو هستند، محدودیت مکانیزمهای بازیابی برای ترمیم دادههایی است که تحتتأثیر حملات باجافزاری قرار گرفتهاند. در بیشتر موارد، دادهها را نمیتوان بدون ابزار رمزگذاری اصلی، رمزگشایی کرد. البته قبول داریم که همچنان مطمئنترین راه برای تأمین امنیت داراییهای دیجیتال شما، استفاده از روشهای محافظتی برای تأمین امنیت شبکه، ایمیل، اندپوینتها و نیز تقویت آمادگی سازمان در برابر حوادث سایبری است، اما بیایید فرض کنیم که حمله اتفاق افتاد و باجافزارها دادهها را رمزگذاری کردند. در این صورت، فقط نسخههای پشتیبان میتوانند به بازیابی آنها کمک کنند؛ هرچند حتی پشتیبانگیری از دادهها تضمین نمیکند که بعد از حمله بتوان دادهها را بهطور کامل بازیابی کرد.

ما بهشدت به سازمانهایی که قربانی باجافزار میشوند توصیه میکنیم از پرداخت باج خودداری کنید. بهطرز نگرانکنندهای، ۸۳درصد از موارد باجافزار شامل استخراج و سرقت دادهها هستند. وقتی دادههای یک سازمان به سرقت میرود، آنها تحت فشار زیادی برای پرداخت باج قرار میگیرند. بااینحال، حتی با پرداخت باج هم تضمینی وجود ندارد که بتوانند سیستمهای خود را بازیابی کنند یا دادههایشان از سایتهای DLS حذف شود. پرداخت باج بیشتر مجرمان سایبری را تشویق میکند؛ زیرا هر قربانی که باج را میپردازد، به مجرمان ثابت میکند که میتوانند در آینده هم روی این سازمان کار کنند. بنابراین، قربانی یک حمله باجافزاری شدهاید، تنها اقدامی که توصیه میشود انجام دهید این است که متخصصان پاسخ به حادثه (IR) را استخدام کنید که به مهار حادثه کمک کنند. همانطور که گفتیم، جلوگیری از حملات و جلوتر ماندن از اپراتورهای باجافزار، مستلزم آن است که استراتژی امنیتی خود را مجدداً بازنگری کنید و اقدامات پیشگیرانه امنیت سایبری را ترتیب دهید.

بررسی اجمالی تأثیر حملات باجافزاری روی کسبوکارها

| ۴۲٪+

ازدسترفتن دادهها |

استرس قابلتوجه روی تیم SOC

کار ۲۴ساعته، برآوردهکردن انتظارات مدیران، مبارزه با جرایم سایبری و کمبود خواب

|

تأثیر منفی انتشار اخبار بر جامعه

مهاجمان در رسانههای اجتماعی خود را مطرح میکنند و با این ادعا که میتوانند حملات موفقیتآمیزی علیه قربانیان انجام دهند، رعب و وحشت به وجود میآورند.

|

| ۴۰٪

اختلال در کسبوکار |

افشای اطلاعات محرمانه

افیلیتهای وابسته به باجافزارها حجم انبوه دادهها را در DLSهای خود منتشر میکنند. گروههای مختلف از این دادههای افشاشده برای نیازهای خودشان استفاده خواهند کرد.

|

جریمههای قانونی

عملیات پاسخ به حادثه را باید یک ارائهدهنده امنیت سایبری شخص ثالث مورد اعتماد انجام دهد. پس از یک حمله باجافزاری، یک تحقیق جامع درباره حادثه صورت میگیرد که اگر رفتار غیرقانونی یا تخلفی قبل از حمله صورت گرفته و به اجرای آن کمک کرده است کشف شود. نتایج تحقیقات الزاماً باید با مقامات نظارتی در میان گذاشته شود. در صورت محرز شدن تخلف، این مقامات جریمههایی را علیه سازمان یا شرکتی که مورد حمله قرار گرفته است اعمال خواهند کرد؛ زیرا مسئولیت اصلی حفاظت از دادهها و زیرساختهای فناوری اطلاعات بهویژه دادههای مشتریان بر عهده خود سازمان است.

|

| ۳۰٪+

ازدستدادن کاربران و مشتریان |

حملات باجافزاری میتوانند تأثیر قابلتوجهی بر کسبوکارها داشته باشند. درز اطلاعات محرمانه میتواند به اعتبار شرکت آسیب برساند و نشت اطلاعات و آسیبپذیری زیرساختها، پای مقامات نظارتی را به سازمان باز میکند که ممکن است جریمههایی در صورت کشف تخلفات در پی داشته باشد. ممکن است لازم باشد ارزیابیهای امنیتی روی همه شرکای تجاری که زیرساختهایشان با سیستم قربانی ادغام شده است، انجام شود. همه اینها استرس و فشار شدیدی به تیم SOC وارد خواهد کرد. علاوه بر آن، وقفهها و اختلالاتی که در عملیاتهای حیاتی کسبوکار ایجاد میشود، به ازدسترفتن بهرهوری و کاهش درآمد میانجامد.

پرداخت مبلغ باج، هزینههای مربوط به بهبود امنیت سایبری و بازیابی اطلاعات میتواند به مصرف بیموقع منابع مالی سازمان منجر شود. معمولاً باج را براساس حجم دادههای رمزگذاریشده و استخراجشده، اندازه کسبوکار و درآمد سالانه آن تعیین میکنند. این بدان معناست که هر چه دادههای بهسرقترفته بیشتر و اندازه کسبوکار بزرگتر باشد، مبلغ باج درخواستی هم بیشتر است. بسیاری از عاملان تهدید، رویکردی را برای جستجوی اطلاعات (مثل ZoomInfo) و اسناد فاش شده دارند که اندازه درآمد سالانه شرکت را در اختیار آنها قرار میدهد. به همین دلیل است که یک گروه باجافزاری از یک شرکت نفتوگاز ۵۰ میلیون دلار و از یک اپراتور مخابراتی فقط ۱۰۰٬۰۰۰ دلار طلب کرده است. یک استراتژی رایج این مهاجمان آن است که از ۵ تا ۱۰ درصد درآمد سالانه قربانی فراتر نمیروند؛ زیرا میخواهند مطمئن باشند قربانی توان پرداخت را دارد!

سازمانها باید تأثیراتی را که حملات باجافزاری بر آنها تحمیل میکنند بهدقت ارزیابی کنند تا با مقابله با آنها بتوانند به محافظت از شهرت سازمان و جلوگیری از توقف عملیات کسبوکار خود بپردازند.

چهارچوب آمادگی برای مقابله با باجافزار

گامهای کلیدی برای ایجاد یک رویکرد انعطافپذیر جهت تأمین امنیت سایبری

چهارچوبی که کارشناسان امنیت سایبری ایجاد کردهاند، به سازمانها کمک میکند سرمایهگذاریهایشان را در امنیت سایبری اولویتبندی کنند تا بتوانند به مشکل چشمانداز در حال تکامل تهدید به روشی هدفمند رسیدگی کنند. این چهارچوب با بهترین شیوههای این صنعت فرموله شده است و پشتوانه آن، بینشی است که از بررسی هزاران مورد پاسخ به حادثه به دست آمده است. حملات باجافزاری تهدیدهای پیچیدهای هستند که همزمان سازمانها را در چندین سطح از افراد گرفته تا فرایندها و معماری، هدف قرار میدهند و فقط با یکبار اقدام یا صرفاً استفاده از فناوریها نمیتوان با آنها مقابله کرد.

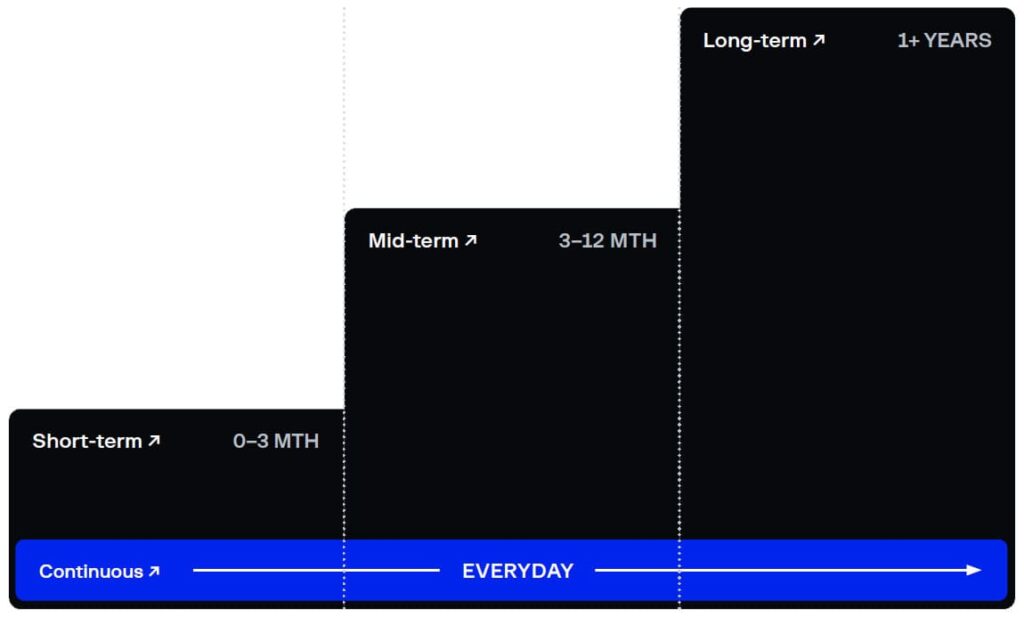

این چهارچوب شامل یک طرح چندمرحلهای عملی و قابلاجرا است که کاملاً آماده پیادهسازی است. چهار استراتژی مهم، کل زنجیره کشتار (Kill Chain) باجافزار را پوشش میدهند و به چند بخش کوچکتر از نظر جدول زمانی تقسیمبندی شدهاند که عبارتاند از:

- استراتژیهای کوتاهمدت

- استراتژیهای میانمدت

- استراتژیهای بلندمدت

- استراتژیهای مستمر.

آنها همچنین به سه حوزه افراد، فرایندها و فناوری تقسیم میشوند. در نهایت خود بخش فناوری هم شامل چند بخش مجزا شامل حفاظت از اندپوینت، حفاظت از داده، حفاظت از هویت و حفاظت از شبکه خواهد بود.

کارشناسان توصیه میکنند آن استراتژی را که با نیازها و اهداف، منابع در دسترس و الزامات جدول زمانی سازمان شما متناسب است انتخاب کنید.

استراتژی کوتاهمدت (۰ تا ۳ ماه)

این استراتژی دستاوردهای سریع و کارآمد و نیز ارزیابی سریع مشکل را فراهم میکند.

۱. افراد

رفع کمبودهای منابع

- نقشهایی را که خالی هستند و معادل تماموقت آنها را تعریف کنید. سپس نیازهای استخدامی را تعیین و بودجه لازم را برآورد کنید.

- در بازار برای یافتن فروشندهای که خدمات SOC ارائه میدهد تحقیق کنید.

- از مدل تقسیم تیم SOC به دو دسته SOC Core و SOC Advanced که هریک وظایف خود را دارند، استفاده کنید.

رفع کمبود مهارتها

- با انجام تست ارزیابی، مهارتهای تیمهای فعلی را بررسی کنید و مشخص کنید که کدام مهارتهای ضروری را ندارند.

- یک طرح آموزشی برای هر نقش ترتیب دهید و یک طرح پیشنهادی بودجه آماده کنید.

- از یک فروشنده قابلاعتماد بهویژه گارتنر (Gartner)، فوررستر (Forrester)، IDC، فراست اند سولیوان (Frost & Sullivan) و موارد مشابه، برای Incident Response Retainer اشتراک بگیرید.

۲. فناوری

حفاظت از اندپوینت

مشکلاتی را که در تنظیمات امنیتی اندپوینت وجود دارد ارزیابی کنید و فناوریهای حفاظتی تشخیص و پاسخ اندپوینت (EDR) و آنتیویروس (AV) را مورد بررسی قرار دهید تا موارد زیر را در آنها بیابید:

- نقص در پوششدهی

- پیکربندیهای نادرست

- سیستمعاملهای منسوخشده

- استفاده از روشهای اکتشافی منسوخشده (شامل تحلیل رفتار، پایگاههای داده تشخیص مبتنی بر امضا)

- استفاده از منطق ضعیف برای تشخیص و پیشگیری

- مشکلات معماری که سبب میشود تشخیص حادثه با تأخیر صورت گیرد.

حفاظت از داده

- بررسی و بهروزرسانی تنظیمات دسترسی: مطمئن شوید که کارمندان شما فقط به اطلاعات و سیستمهایی دسترسی دارند که برای انجام وظایفشان ضروری است. این مورد را اغلب میتوان با سیستمهای مدیریت دسترسی و هویت که از قبل در سازمان وجود دارد اصلاح کرد.

- بررسی معماری پشتیبانگیری: استراتژی پشتیبانگیری سازمان را بررسی کنید تا اطمینان یابید که بهشکل منظم از دادههای حیاتی کسبوکار پشتیبانگیری میشود. این شامل سیاستهای بکاپگیری، روال پایش بکاپگیری و سازوکارهای حفاظت از بکاپ است. با این کار میتوان بهسرعت مشکل بکاپها را بهویژه در راهحلهای بکاپگیری ابری که استقرار سریع را ارائه میدهند به دست آورد. هر شکافی که پیدا میشود باید بهسرعت آن را برطرف کرد و بهمنظور تصویب بودجه با مدیریت ارشد در میان گذاشت اگر نیاز باشد سرمایهگذاری قابلتوجهی روی آن انجام شود.

- بررسی تنظیمات امنیتی DLP: اگر از راهحل DLP در حال حاضر استفاده میکنید، تنظیمات آن را بررسی کنید. هدف این است که هرگونه راه نفوذ برای دسترسی غیرمجاز به داراییهای بسیار مهم از جمله دادههای محرمانه یا طبقهبندی شده، شناسایی شود. در برخی موارد، رفع این راههای نفوذ به سرمایهگذاری هم در زمان و هم در ابزارها نیاز دارد. این بدان معناست که هر تصمیم باید منوط به برنامهریزی بودجه برای سال مالی آینده باشد.

حفاظت از هویت

- اجرای سیاستهایی برای تعیین رمزعبور قوی و استفاده از احراز هویت چند عاملی (MFA): برای بخشهای مختلف و گروههای کاربری سیاستهایی را اجرا کنید که حتماً از روشهای امن برای حفاظت از هویت استفاده کنند. اگر برای این کار لازم است در معماری سازمان تغییراتی اساسی بدهید یا به منابع زیادی نیاز دارید، آن را بخشی از اهداف استراتژیک بلندمدت خود قرار دهید.

- انجام یک ارزیابی جامع از تأثیرات تهدید سایبری: بررسی کنید که آیا جزئیات احراز هویت شامل اطلاعات و رمزعبورهای سازمان شما نشت کردهاند و در دارک وب در حال فروختهشدن هستند یا نه. همچنین، ارزیابی کنید که آیا تروجانها و نرمافزارهای جمعآوری اطلاعات توانستهاند اطلاعات دسترسی یا دادههای دیگری را استخراج کنند یا خیر. درصورتیکه چیزی یافتید، باید همه حسابهای کاربری و هویتهای مخدوششده را بازنشانی کنید.

حفاظت از شبکه

- بررسی معماری زیرساخت سازمان: مطمئن شوید که معماری زیرساخت سازمان شما کل بخشبندی شبکه را پوشش میدهد. این تضمین میکند که راهکارهای فایروال نسل بعدی (NGFW) و تشخیص و پاسخ شبکه (NDR) به کل ترافیک شبکه و ترافیک داخلی اشراف دارند و بر همه بخشهای آن نظارت میکنند.

- استفاده از راهکار مدیریت سطح حمله (ASM): این راهکار برای شناسایی هرگونه تهدید و آسیبپذیری در زیرساخت و نیز بهمنظور اولویتبندی مشکلاتی که باید رفع شوند و یافتن ریسکهای پنهان به کار گرفته شود.

- انجام یک ارزیابی از شکافهای موجود در NGFW و NDR: راهکارهای فایروال و تشخیص و پاسخ شبکه را بررسی کنید تا ببینید چه مشکلاتی از نظر شناسایی، آپدیتهای بهموقع از منابع هوش تهدید سایبری و ایجاد یک بیس لاین برای ترافیک ازجمله نقاط اوج مصرف وجود دارد.

۳. فرایند

- ارزیابی میزان آمادگی سازمان برای پاسخ به حوادث باجافزاری: این کار باید بهمنظور شناسایی هر نوع ناکارآمدی در آمادهسازی کلی فرایندها و دستورالعملهای مرتبط با حملات باجافزاری و سایر حوادث مربوط مانند حملات فیشینگ هدفمند، نفوذ به اپلیکیشنها در اینترنت و سرویسهای از راه دور برونسازمانی، آلودگی بدافزاری و رفتارهای مشکوک در شبکه یا اندپوینتها انجام شود.

این ارزیابی باید شامل مراحل زیر باشد:

- شناسایی و تأیید تهدیدها شامل گزارشهایی که منابع مختلف از جمله MDR، SOC و ارائهدهندگان برونسازمانی هوش تهدید ارائه میدهند.

- تحلیل دقیق تهدید و جلوگیری از پیشروی آن در سیستم.

- گزارشدهی داخلی به صاحب کسبوکار و ستاد بحران و گزارشدهی خارجی به ارائهدهندگان شخص ثالث، مقامات قانونگذار، رسانهها.

- ریشهکنکردن و بازیابی فعالیتهای بعد از وقوع حادثه.

- تمرینات شبیهسازی بحران: با تیم فنی و مدیریت ارشد برای آزمایش تأثیرگذاری ارتباطات، گزارشها، مدیریت بحران، همکاری و برنامهریزی تمرینات لازم را انجام دهید.

- تمرین مهارتها: با تیمهای فنی برای آزمایش تواناییها و مجموعه مهارتهای آنها در صورت حمله باجافزاری تمرینات معین را انجام دهید. دامنه این تمرینات سایبری میتواند شامل آزمایش فرایند گزارشدهی برای کارشناسان شخص ثالث هم باشد.

استراتژی میانمدت (۳ تا ۱۲ ماه)

این مرحله به ارتقای معیارهای فنی سازمان درباره حملات باجافزاری مقاوم، توسعه بیشتر مهارتهای ضروری برای تیمهای فناوری اطلاعات و امنیت سایبری، افزایش آگاهی کارمندان درباره حملات باجافزاری دنیای واقعی و بهبود فرایندهای پاسخ به حادثه اختصاص دارد.

۱. افراد

رفع کمبودهای منابع

- بودجهای را به فرایند استخدام اختصاص دهید و نقشهای موردنیاز برای این مرحله را تعریف کنید. تعداد کارمندان جدید را مشخص کنید.

- برای ورود و معارفه کارمندان جدید برنامهریزی کنید.

رفع کمبود مهارتها

- برای تیمهای فعلی امنیت سایبری سازمانتان یک برنامه آموزشی براساس ارزیابی مهارتهای ضروری آنها تدوین کنید. بودجه و زمان مربوط به آن را طوری تنظیم کنید که در عملیات روتین امنیت سایبری اختلال ایجاد نشود.

- برنامه حضور در جلسات آموزشی را برای تیمهای فعلی و کارمندان جدید طوری طراحی کنید که بر اساس کاربردهای عملی در دنیای واقعی باشد نه با استفاده از رویکرد آکادمیک سنتی. سرویسهای SOC را به دو دسته اصلی و پیشرفته تقسیم کنید و با یک ارائهدهنده درباره جلسات انتقال دانش یا یک برنامه کارآموزی کوتاهمدت حداکثر یکماهه توافق کنید که درباره استفاده از هوش تهدید، پاسخ به حادثه، فارنزیک دیجیتال ویندوز/ لینوکس، فارنزیک شبکه و تحلیل بدافزار و / یا برنامه آموزشی برای SOC کار کند.

- ورکشاپهایی برای مدیران SOC و سرپرستهای تیمها ترتیب دهید که آمادگی پاسخ به حادثه را پیدا کنند.

- ورکشاپهایی برای مدیران ارشد امنیت اطلاعات (CISO) درباره آمادگی برای پاسخ به حادثه و معماری امنیت سایبری ترتیب دهید.

- تمرینات تیم بنفش را با استفاده از سناریوهای حملات باجافزاری برای ارزیابی توانایی سازمان بهمنظور تشخیص و پاسخ حملات در دنیای واقعی تحت نظارت فروشندگان مجرب و ماهر پاسخ به حادثه انجام دهید. اگر تیم شما هنوز تجربه کافی برای چنین فعالیتهایی از جمله فعالیتهای تیم قرمز را ندارد، کارشناسان اکیداً توصیه میکنند که از یک رویکرد سادهشده برای شبیهسازی TTPها در یک محیط آزمایشی کنترلشده استفاده کنید که اهداف حمله در آن بهشکل روشن و واضح تعریف شده باشد.

- اگر از قبل فعالیتهای تیم قرمز را انجام دادهاید، توصیه میکنیم سرویس تیم قرمز دیگری را شامل پیچیدهترین TTPهایی که افیلیتهای باجافزاری مهاجمان قدرتمند استفاده میکنند اجرا کنید.

- یک جلسه آگاهسازی برای کارمندانی که نقشهای فنی ندارند برنامهریزی کنید تا اخلاق دیجیتالی صحیح سازمان را به آنها آموزش دهید. کارمندان باید یاد بگیرند که چه رفتارهایی مخاطرهآمیز است و چطور مهاجمان حملات مهندسیشده اجتماعی را سازماندهی میکنند.

۲. فناوری

حفاظت از اندپوینت

- ارزیابی کنید که چه نقصهایی در حفاظت از ایمیلهای سازمانی شما وجود دارد تا بتوانید بیشترین تعداد سناریوهای احتمالی را که بروکرهای دسترسی اولیه (IAB) و افیلیتهای باجافزار که میخواهند سیستمهای کاربران نهایی را آلوده کنند آزمایش کنید. پیشنهاد میکنیم حتما مقاله بهبود امنیت نقاط انتهایی را مطالعه فرمایید.

- تمرینات «شبیهسازی نفوذ و حمله» را بهمنظور آزمایش توانایی راهحلهای حفاظت از اندپوینت سازمان خود انجام دهید تا TTPهای مورد استفاده افیلیتهای باجافزار را شناسایی کنید.

حفاظت از داده

- ارتقای معماری بکاپ: سازوکار پشتیبانگیری سازمان و راهحلهای بازیابی را ارتقا دهید تا اطمینان حاصل کنید که همه اطلاعات حیاتی و سیستمها بهطور ایمن پشتیبانگیری شدهاند و در هر زمان میتوان آنها را بازگرداند.

- سازماندهی ورکشاپهایی برای مدیریت داده: این ورکشاپها به کارمندان شما کمک میکنند نحوه طبقهبندی دادهها، مکانیابی آنها و کنترل جریان اطلاعات حساس و دادههای شخصی را درک کنند. با این رویکرد میتوانید یک ساختار شفاف از مکانیابی دادهها، سیاستهای استفاده از داده و مکانیسمهای دفاعی ارائه دهید که از دسترسی بیرویه به دادهها یا جمعآوری و استخراج آنها از خارج از محیط محافظتشده جلوگیری کند.

- بهروزرسانی سیاستهای طبقهبندی دادهها: دستهبندیهای واضحی از دادهها تعریف کنید. برای مثال، دستهبندیهای عمومی، داخلی و محرمانه، سطح حفاظت موردنیاز برای هر دسته از داده را تعیین میکند. این کار به فرایند اولویتبندی معیارهای امنیتی باتوجهبه میزان حساسیت دادهها کمک خواهد کرد.

- ارتقای معماری جلوگیری از نشت داده: اطمینان حاصل کنید که راهحل DLP شما (اگر در حال حاضر آن را دارید) همه دادهها را پوشش میدهد، همه جریانهای احتمالی داده را پایش میکند و هر گونه انتقال و استفاده غیرمجاز از دادهها را کشف میکند.

- افزایش شفافیت و توسعه میدان دید: برای این کار، گزینهای شبیه به Backup Logging Option که البته در هر سیستم سازمانی ممکن است متفاوت باشد فعال کنید. تنظیم این گزینه باعث میشود لاگهای پشتیبانگیری بهشکل خودکار به سیستم مدیریت اطلاعات و رویدادهای امنیتی (SIEM) ارسال شوند تا تیم SOC راحتتر آنها را پایش کنند.

- آزمایش زیرساخت بکاپ: تمرینات تیم قرمز را با هدف تست جلوگیری از بازیابی انجام دهید. این تمرینات به شما نشان میدهند که آیا سازمان میتواند در صورت وقوع حملات باجافزاری که فایلهای پشتیبان را آلوده یا از دسترس خارج میکنند، آنها را بازیابی کند یا خیر.

حفاظت از هویت

- معرفی راهحلهای حفاظت از هویت: راهحلهایی را که به شناسایی و جلوگیری از نفوذهایی که با استفاده از اطلاعات هویتی انجام میشوند کمک کند معرفی کنید.

- ارتقای مدیریت هویت: هرگونه تغییراتی را که برای پیکربندی راهکارهای مدیریت دسترسی به امتیازات (Privilege Access Management) لازم است، اعمال کنید.

- بهبود دامنه دید: گزارشهای PAM و IAM را به سیستم مدیریت اطلاعات و رویدادهای امنیت (SIEM) ارسال کنید تا تیم SOC بهشکل مداوم روی آنها نظارت کنند.

حفاظت از شبکه

- ارتقای امنیت شبکه: پس از بررسی معماری زیرساخت، بخشبندی شبکه را اجرا کنید تا درصورت وقوع حمله باجافزاری، مهاجم نتواند به همه بخشهای شبکه دسترسی یابد.

۳. فرایند

- آمادگی برای پاسخ به حوادث باجافزاری: دستورالعملهای پاسخ به حادثه را برای سناریوهای مرتبط با باجافزار بر اساس ورکشاپی که قبلاً درباره این آمادگی برگزار کرده بودید طراحی کنید یا بهبود بخشید. یک نقشه ارتباطی و برنامه داخلی برای گزارشدهی و اطلاعرسانی داخلی درباره حوادث امنیت سایبری به سطوح بالاتر مدیریتی (برای مثال، صاحبان کسبوکار یا مدیران عامل، مدیریت ارشد یا تشکیل یک ستاد مدیریت بحران) تدوین کنید. همچنین برنامههای بازیابی از بحران (DRP) و طرح تداوم کسبوکار (BCP) را بهبود بخشید. اگر چنین برنامههایی ندارید، آنها را ایجاد کنید.

- آزمایش برنامههای بازیابی از بحران (DRP) و طرح تداوم کسبوکار (BCP): بعد از طراحی این برنامهها، تمرینات سایبری لازم را برای آزمایش آنها ترتیب دهید تا کل تیم شما برای مواجهه با حملات باجافزاری آماده شوند.

- افزایش معیارهای محرمانگی داده: سیاستهای مربوط به محرمانگی داده را بررسی و تقویت کنید تا اطمینان یابید که با قوانین سازمان شما مثل GDPR و CCPA مطابقت دارند. این فرایند ممکن است شامل بهروزرسانی اعلانهای حفظ حریم خصوصی، مکانیسمهای رضایت کاربر و توافقنامههای پردازش داده باشد.

- بهروزرسانی سیاستهای طبقهبندی داده: دستهبندیهای واضحی برای دادهها تعریف کنید. برای مثال، دستههای عمومی، داخلی، محرمانه، فوق سرّی سطح حفاظت موردنیاز را برای انواع مختلف اطلاعات تعیین میکنند. این فرایند به اولویتبندی معیارهای امنیتی بر اساس میزان حساسیت دادهها کمک میکند.

- تشکیل کمیته مدیریت داده: اگر هنوز این کار را انجام ندادهاید، دیگر وقت آن است که اقدام کنید. یک تیم تشکیل دهید که مسئول نظارت بر سیاستها، انطباق با قوانین و استراتژی حاکمیت دادهها باشد. هدف از تشکیل این کمیته، اطمینان از مطابقت نوع حاکمیت داده با اهداف کسبوکار و الزامات قانونی است.

استراتژی بلندمدت (بیش از یک سال)

این استراتژی شامل آموزش پیشرفته، استقرار بهترین فناوریهای روز و اقداماتی برای اطمینان از شفافیت لازم در زیرساخت است تا تهدیدها قبل از آنکه آسیبی به سازمان وارد کنند شناسایی شوند و با بخشبندی مؤثر شبکه و برنامههای مدیریت آسیبپذیری، از بین بروند.

۱. افراد

- طراحی، سازماندهی و تسهیل برنامههای آموزشی سفارشی: این طرحها باید همه قابلیتهای ضروری تیمهای SOC اصلی و پیشرفته را هدف قرار دهند. برای اجرای آنها باید ابزارها و مواد آموزشی پیشرفتهای را فراهم کنید که همه ابعاد مرتبط با امنیت سایبری نظیر چرخه عمر توسعه نرمافزار امنیتی (SSDLC)، دواپس (DevOps)، دواپس امنیتی (SecDevOps) و برنامههای هوش تهدید سایبری را در بر بگیرد.

- آموزش مهارتهای شکار تهدید: یک برنامه آموزش مهارتهای مربوط به شکار تهدید برای اعضای تیم SOC که تجربه زیادی در تحلیل حادثه دارند ترتیب دهید.

- دستیابی به اهداف تعریفشده از قبل تا بدینجا: بررسی کنید که همه کارمندان و اعضای هیئتمدیره، ورکشاپهای آگاهی از امنیت سایبری را تکمیل کرده و دروس را بهصورت عملی یاد گرفتهاند. در این نقطه آنها باید بتوانند فیشینگ را تشخیص دهند، درباره آن گزارش بدهند، از رمزهای عبور قوی و احراز هویت چند عاملی استفاده کنند، بهطور مرتب نرمافزارها را بهروزرسانی کنند و بهشکل امن در وب به گشتوگذار بپردازند.

- آموزش حاکمیت داده: جلسات آموزشی برای کارمندان در نظر بگیرید که به آنها در درک اهمیت حاکمیت داده و نقشی که در حفظ امنیت دادهها و محرمانگی آنها دارد کمک کند. چنین آموزشهایی به پرورش فرهنگ مسئولیتپذیری درباره دادهها در سراسر سازمان کمک میکند.

۲. فناوری

حفاظت از اندپوینت

- یک راهحل تشخیص و پاسخ اندپوینت مطابق با بهترین راهکارها که دارای تمام قابلیتهای تشخیص، پاسخ و رسیدگی برای یک فرایند پاسخ مؤثر به حادثه باشند، انتخاب، آزمایش و مستقر (یا جایگزینی) کنید. در طول مرحله آزمایش، از مشاوران شخص ثالث بیطرف و مورد اعتماد کمک بگیرید و بررسی کنید که آیا راهحل انتخابی شما برای دستیابی به اهداف بسیار مهم در رابطه با تأمین امنیت محیط شبکه شما مناسب است یا خیر.

- با تنظیمات امنیتی اندپوینت مناسب برای زیرساختهای حیاتی، سرورها و اندپوینتهای سازمان، به یک حفاظت ۹۵درصدی دست یابید.

- اگر سیستم مدیریت اطلاعات و رویدادهای امنیتی (SIEM) ندارید، آن را پیادهسازی کنید. اطمینان حاصل کنید که این سیستم میدان دید گسترده و ۱۰۰درصدی از سراسر زیرساخت را در اختیار شما قرار میدهد، همه منابع داده خواستهشده را از اندپوینتها و سیستمهای امنیتی ارسال میکند و میتواند سیاستهای نگهداری از لاگها را بهمنظور ایجاد یک اکوسیستم یکپارچه از تنظیمات امنیتی اجرا کند.

- زیرساختها و اندپوینتهایی را که از نسخههای قدیمی یا پشتیبانینشده سیستم عامل استفاده میکنند ارتقا دهید.

حفاظت از داده

- از شیوههای رمزگذاری برای اطلاعات محرمانه و سایر دادههای طبقهبندیشده استفاده کنید.

- یک راهحل جلوگیری از نشت داده (DLP) را پیادهسازی کنید؛ البته اگر قبلاً آن را در سازمان نداشتید. این راهحل برای کنترل نقاط، مسیرها و کانالهای انتقال و تبادل داده ضروری است.

- فرایند پشتیبانگیری از معماری سازمان را تقویت کنید تا شکافهای شناساییشده را پر کند.

حفاظت از هویت

- راهحلهای مدیریت دسترسی امتیازات (PAM) را برای محدود کردن دسترسی به سیستمها و دادههای حیاتی پیادهسازی کنید.

- راهحلهای مدیریت هویت و دسترسی را برای مدیریت حسابهایی که دسترسی ویژه دارند، پیادهسازی کنید تا بتوان از آنها در برابر خطرات امنیتی محافظت کرد.

- گزارشهای PAM، IAM و UEBA را به SIEM ارسال کنید تا تیم SOC آنها را پایش کند.

حفاظت از شبکه

- دستیابی به معماری امنیتی «بدون نیاز به اعتماد – Zero Trust»: یک مدل امنیتی بدون نیاز به اعتماد پیادهسازی کنید که بهشکل پیشفرض هیچ نهادی را از داخل یا خارج از شبکه قابلاعتماد فرض نکند و هویت هرکسی را که سعی در دسترسی به منابع شبکه دارد اعتبارسنجی کند. این کار شامل یک استراتژی بلندمدت برای استقرار تأیید هویت، میکروسگمنتیشن و تنظیمات دسترسی با حداقل امتیاز در تمام اندپوینتها است.

- تقسیمبندی شبکه را که به منابع قابلتوجه و و تلاشهای واحدهای مختلف کسبوکار نیاز دارد به پایان برسانید.

- یک راهحل مدیریت سطح حمله با قابلیت ارزیابی خطرات شخص ثالث را اجرا کنید.

- یک سناریوی تیم قرمز داخلی اجرا کنید که در آن تیم قرمز بتواند به بخشهای حیاتی ایزولهشده وارد شود و تنظیمات امنیتی را دور بزند، دفاع را مختل کند و در یک کلام حمله را شبیهسازی کند.

۳. فرایند

- ایجاد سیاستهای امنیتی جامع برای اندپوینت: سیاستهای دقیقی طراحی کنید که همه ابعاد امنیتی اندپوینت از جمله مدیریت دستگاه، تنظیمات دسترسی، استانداردهای رمزگذاری و پاسخ به حادثه را در بر بگیرد. این فرایند ارزیابی و بهروزرسانی مستمر برای سازگاری با تهدیدات و فناوریهای جدید است.

- پیادهسازی یک پلتفرم پاسخ به حادثه یا سیستمهای SOAR.

- ایجاد یک پایگاه دانش: برای نگهداری سوابق تمام حوادث امنیت سایبری که سازمان تا به حال با آن مواجه شده است، یک پایگاه دانش ایجاد کنید.

- طراحی دستورالعملهای اجرایی مرتبط با باجافزار: برای استفاده از ابزارهای اتوماسیون و هماهنگسازی و سادهسازی امور مربوط به امنیت از جمله مدیریت پچ، اسکنهای آسیبپذیری و پاسخ به حادثه، دستورالعملهایی ایجاد کنید.

- ایجاد برنامه مدیریت آسیبپذیری: با درنظرگرفتن آخرین روندها در ارزیابی وخامت آسیبپذیریها، یک برنامه مدیریت آسیبپذیری ایجاد کنید که مبتنی بر سیستم امتیازدهی شامل تجزیه و تحلیل دادهها، هوش تهدید، سطح حمله و اطلاعات مربوط به داراییها باشد.

- ایجاد سیاستهای طبقهبندی دادهها: دستهبندیهای واضحی از دادهها نظیر عمومی، داخلی، محرمانه، فوق سرّی ایجاد کنید که سطح حفاظت مورد نیاز برای انواع مختلف داده را مشخص کند. این فرایند به اولویتبندی اقدامات امنیتی بر اساس میزان حساسیت دادهها کمک میکند.

- ارزیابی ریسک شخص ثالث: بر اساس راهکار مدیریت سطح حملهای که در سازمان پیادهسازی کردهاید، ریسکهای ناشی از ارائهدهندگان خدمات شخص ثالث را ارزیابی کنید.

استراتژی مستمر

مرحله آخر این چهارچوب، به استراتژی مستمر اختصاص دارد. باتوجهبه اینکه باجافزارها روزبهروز پیچیدهتر میشوند، استراتژی شما هم باید آنقدر انعطافپذیر باشد که همزمان با آن تکامل یابد. اگر نسبت به اقدامات مداوم امنیت سایبری تعهد داشته باشید، میتوانید از سازمان در برابر حملات باجافزاری از خود محافظت کنید و سیستمها و دادههای حیاتی را از آسیبهای احتمالی دور نگه دارید.

۱. افراد

- تیمهای امنیت سایبری باید در جریان آخرین روندها، ابزارها، تکنیکها و رویههای باجافزار (TTP) که عوامل تهدید به کار میبرند قرار بگیرند. به همین ترتیب، آنها باید با استراتژیهای رفع تهدید آشنا باشند. برای این منظور، مطالعه گزارشهایی که درباره باجافزارها منتشر میشود، دنبالکردن وبلاگهای امنیت سایبری، مراجعه به پلتفرمهای منبع باز هوش تهدید و تهیه اشتراک در فیدهای تجاری هوش تهدید ضروری است.

- تمرینات فیشینگ را شبیهسازی کنید. برای ارزیابی میزان آگاهی و آمادگی کارکنان در برابر حملات مهندسی اجتماعی که رایجترین بردارهای حمله برای باجافزار هستند، بهشکل دورهای کمپینهای فیشینگ شبیهسازیشده اجرا کنید.

- فرهنگ امنیتی مؤثر را در کل سازمان تشویق کنید تا کارمندان نسبت به حفظ سطح بالایی از امنیت سایبری احساس مسئولیت کنند و بدون ترس از عواقب، فعالیتهای مشکوک را گزارش بدهند.

- تمرینات دورهای تیم بنفش را انجام دهید. این تمرینات ترکیبی از تاکتیکهای تهاجمی تیم قرمز و استراتژیهای دفاعی تیم آبی هستند که دفاع سازمان را در برابر باجافزار و سایر تهدیدات سایبری تقویت میکنند. هدف این رویکرد مشارکتی، بهبود وضعیت کلی امنیت سایبری سازمان از طریق چرخه آزمایش، بازخورد و بهبود است.

۲. فناوری

- تهیه لیست سفید از اپلیکیشنها: برای اطمینان از اینکه فقط نرمافزارهای تأییدشده میتوانند روی دستگاههای شبکه اجرا شوند، یک لیست سفید از اپلیکیشنها تهیه کنید و بهشکل مداوم روی آنها نظارت داشته باشید. این کار خطر اجرای باجافزار در شبکه را کاهش میدهد.

- هوش تهدید سایبری: از پلتفرمهای هوش تهدید استفاده کنید تا بهموقع از تهدیدها و تاکتیکهای باجافزاری در حال ظهور مطلع شوید. با این کار، قادر به تنظیم مکانیزمهای دفاعی خود خواهید بود.

- طراحی سناریوهایی برای تشخیص تهدید: بهشکل مداوم تنظیمات امنیتی و مکانیزمهای دفاعی خود را ارزیابی و آزمایش کنید تا مطمئن شوید که میتوانید با اعمال پیلودهای (payload) سفارشی که متخصصان صنعت امنیت طراحی کردهاند تهدیدها را شناسایی و از آنها جلوگیری کنید. این پیلودها بهشکل سفارشی برای شبیهسازی حمله ساخته میشوند تا بتوان نقاط ضعف را سیستمها را شناسایی کرد و برای مقابله با حمله آماده بود.

۳. فرایند

- برنامهریزی برای پاسخ به حادثه: بهطور منظم برنامه پاسخ به حادثه خود از جمله رویههای خاص برای پاسخ به حملات باجافزاری را بهروز کنید. این طرح باید از طریق تمرینات مختلف آزمایش و اصلاح شود.

- انجام حسابرسیها و ارزیابیهای امنیتی منظم: برنامهای برای حسابرسیهای امنیتی منظم و ارزیابی آسیبپذیری در اندپوینتها برای شناسایی و رفع هرگونه نقاط ضعف ایجاد کنید. این فرایند باید شامل تست نفوذ برای ارزیابی اثربخشی مکانیزمهای دفاعی در اندپوینت باشد.

- رویههای پشتیبانگیری و بازیابی: از روشهای قوی برای بازیابی و بکاپگیری استفاده کنید. بهطور مرتب نسخههای پشتیبان را آزمایش کنید تا مطمئن شوید که در صورت وقوع حمله باجافزار، میتوان آنها را بهسرعت و به بهترین شکل بازیابی کرد.

- برنامهریزی برای مدیریت چرخه عمر اندپوینت: استراتژیهایی را برای کل چرخه عمر دستگاههای اندپوینت اتخاذ کنید. این برنامهها شامل پیادهسازی امن و تعمیرونگهداری منظم آنها است. حتی باید مراقب باشید که اگر یک اندپوینت را میخواهید از کار بیندازید، حتماً بهشکلی امن این کار را انجام دهید؛ یعنی اطمینان حاصل کنید که همه دادههای آن قبل از اینکه آن را دور بریزید، بهطور کامل پاک شدهاند. میتوانید اصلاً آن را بازیافت کنید که از هر نظر خیالتان راحت باشد.

- بهروزرسانی استراتژیهای پیشگیری از باجافزار: بر اساس فرایند سالانه/ ششماهه ارزیابی ریسک، استراتژیهایی را که برای پیشگیری از حملات باجافزاری به کار میبرید، بهشکل منظم بررسی و بهروزرسانی کنید. این کار باید همه تغییرات در فناوریها، مقررات و چشمانداز تهدید سایبری را پوشش دهد.

- بررسی معیارهای موردنیاز برای تیم SOC: بهمنظور اندازهگیری میزان اثربخشی عملیات امنیتی، معیارهای تیم SOC و شاخص کلیدی عملکرد (KPI) را بهطور منظم بررسی کنید.

- انجام بازنگری گذشتهنگر: بهصورت منظم ۱۰ تا ۱۵ درصد از جدیترین هشدارها را بازنگری کنید تا مشخص شود که اقدامات تیم SOC صحیح و مناسب بوده است. میتوانید برای این کار کارشناسان شخص ثالث مورد اعتماد را استخدام کنید.

- ارزیابی سالانه از ریسکهای احتمالی: برای کشف ریسکهای پنهان، نواقص حلنشده و شناسایی هرگونه کمبودی که در افراد، فرایندها و فناوریها باقی مانده است، یک ارزیابی سالیانه انجام دهید.

- اجرای عملیات شکار تهدید: برای اطمینان از اینکه هیچ تهدیدی کشفنشده باقی نمیماند، عملیات شکار تهدید را بهشکل منظم ماهانه یا سهماهه اجرا کنید.

- مدیریت پچ: برای بهروزرسانی و پچکردن منظم نرمافزارها و سیستمها طبق برنامه مدیریت آسیبپذیری خود، یک فرایند سیستماتیک را دنبال کنید. این کار با ازبینبردن آسیبپذیریهای شناختهشدهای که اپراتورهای باجافزار میتوانند از آنها سوءاستفاده کنند، سطح حمله را کاهش میدهد.

با سایبرلند، راهکارهای پیشرفتهای برای دفاع در برابر تهدیدات سایبری اتخاذ کنید

هرچقدر هم که سازمانها برای مقابله با تهدیدات سایبری آماده باشند، حملات پیچیدهای مانند باجافزارها میتوانند سیستمها را به چالش بکشند. سایبرلند، با بیش از یک دهه تجربه در ارائه خدمات امنیت سایبری و پشتیبانی از سازمانهای مختلف، شریک قابلاعتمادی است که میتواند شما را در برابر این تهدیدات محافظت کند. سایبرلند با تکیه بر تیمی از متخصصان مجرب و استفاده از پیشرفتهترین ابزارها، شما را در ایجاد یک استراتژی امنیتی جامع همراهی میکند.

راهکارهای ما:

۱. ارزیابی امنیت سازمان:

ما با ارزیابی دقیق وضعیت امنیتی شما، نقاط ضعف احتمالی و ریسکهای موجود را شناسایی میکنیم. این ارزیابی شامل تحلیل عمیق زیرساختها، بررسی آمادگی پاسخ به حادثه و تطبیق فرایندهای کسبوکار با جدیدترین استانداردهای امنیت سایبری است.

۲. آموزش تخصصی تیمها:

برای مقابله با حملات سایبری، نیاز به تیمی با مهارتهای کافی دارید. دورههای آموزشی سایبرلند، دانش و ابزارهای لازم را به تیم شما ارائه میدهد تا بتوانند تهدیدات را شناسایی و دفع کنند. این آموزشها شامل شناخت تاکتیکها، تکنیکها و رویههای مهاجمان و روشهای پیشگیری مؤثر است.

۳. سرویسهای پاسخ به حادثه:

در صورت وقوع حادثه، تیم پاسخ به حادثه سایبرلند بهصورت ۲۴/۷ آماده کمک است. این تیم با استفاده از راهکارهای پیشرفته، تهدیدات را شناسایی، ایزوله و نابود میکند و تأثیر مخرب آنها را به حداقل میرساند.

۴. هوش تهدید:

ما با ارائه دادههای بهروز از فعالیت گروههای هکری و تغییر در تکنیکهای آنها، شفافیت و دید وسیعی از چشمانداز تهدیدات را فراهم میکنیم. این اطلاعات به شما امکان میدهد قبل از وقوع حملات، اقدامات پیشگیرانه لازم را انجام دهید.

۵. راهکارهای تشخیص و پاسخ پیشرفته

در سایبرلند، ما مجموعهای از پیشرفتهترین ابزارها و راهکارها را برای شناسایی و پاسخ سریع به تهدیدات امنیتی ارائه میدهیم. این راهکارها شامل استفاده از فناوریهای XDR (تشخیص و پاسخ گسترده مدیریتشده) است که به سازمانها کمک میکند تا تهدیدات پیچیدهای مانند باجافزارها و حملات هدفمند را بهسرعت شناسایی، ایزوله و خنثی کنند.

محصولات آنتیویروس تحت شبکه، EDR و XDR

ما با همکاری برندهای معتبر جهانی مانند کسپرسکی، بیت دیفندر، ویت سکیور، سیمنتک و ایست نود32، راهکارهای امنیتی متناسب با نیازهای سازمانها ارائه میدهیم. این محصولات با قابلیتهای پیشرفته مانند تشخیص تهدیدهای ناشناخته و پاسخ خودکار به حملات، از شبکه شما در برابر تهدیدات محافظت میکنند.

خدمات SOC و SIEM

برای مدیریت امنیت اطلاعات و نظارت مداوم بر شبکه، ما راهکارهای جامع SOC (مرکز عملیات امنیت) و SIEM (مدیریت اطلاعات و رویدادهای امنیتی) را ارائه میدهیم. محصولات اسپلانک (Splunk) و Wazuh از جمله گزینههای ما برای سازمانهایی هستند که به نظارت ۲۴/۷، تحلیل دادههای امنیتی و پاسخ سریع به رویدادها نیاز دارند.

راهکارهای PAM و IAP

ما نیازهای شما در حوزه مدیریت دسترسی ممتاز (PAM) و کنترل دسترسی به اطلاعات داخلی (IAP) را نیز پوشش میدهیم. این راهکارها به شما کمک میکنند تا دسترسی به اطلاعات حساس را به دقت مدیریت کرده و از سوءاستفاده احتمالی توسط کاربران داخلی یا خارجی جلوگیری کنید.

با بهرهگیری از این راهکارهای پیشرفته، سایبرلند به شما این اطمینان را میدهد که بتوانید تهدیدات سایبری را بهصورت مؤثر شناسایی و دفع کنید و سطح امنیت سازمان خود را به بالاترین حد ممکن برسانید. برای بررسی و مشاوره بیشتر، با کارشناسان ما تماس بگیرید.