وبلاگ

مدیریت مواجهه مستمر با تهدیدات (CTEM)

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

تهدیدات سایبری بهشکل مداوم و با سرعت فزایندهای درحال تکامل هستند و هرچه کسبوکارها بیشتر بهسمت دیجیتالیشدن پیشروی میکنند، پیچیدگی این تهدیدها هم افزایش مییابد. بااینحال، مشکل اصلی ما پیچیدهترشدن تهدیدات نیست. مشکل اینجاست که راهحلهای امنیتی سنتی و مدیریت آسیبپذیری بهسبک واکنشی نمیتوانند دربرابر تهدیدهای جدید کارآمدی لازم را داشته باشند.

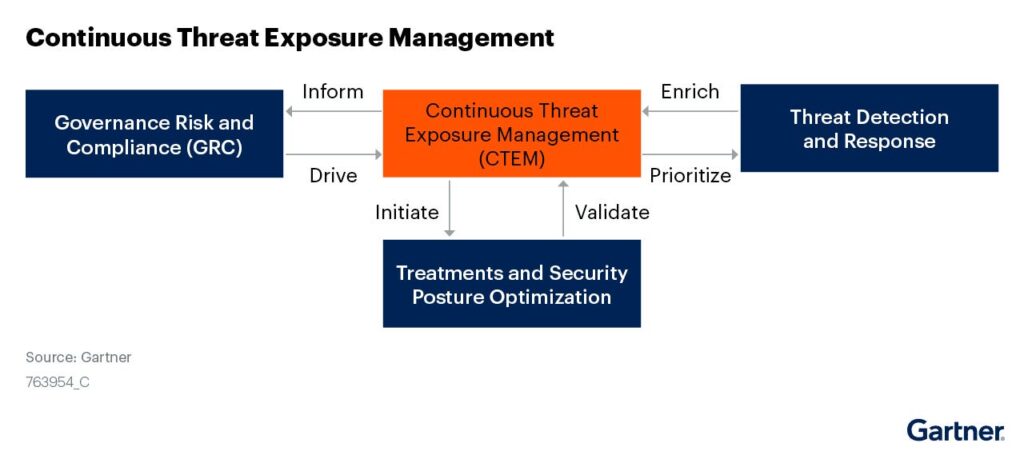

راهحلی که مؤسسه گارتنر بهتازگی معرفی کرده است، مدیریت مواجهه مستمر با تهدید (CTEM) است که ظاهراً میتواند تا حد زیادی برای مقابله با تهدیدهای نوظهور مؤثر باشد. اگر تمایل دارید بیشتر درباره این رویکرد بدانید، در این مقاله اطلاعات مورد نیازتان را ارائه دادهایم. ابتدا درباره CTEM و مراحل آن صحبت میکنیم و سپس به مزایا و معایبی که دارد میپردازیم. همچنین، چالشهایی را که ممکن است هنگام سازگارشدن با آن داشته باشید بررسی خواهیم کرد.

CTEM چیست؟

اصطلاح CTEM کوتاهشدهٔ عبارت «مدیریت مواجهه مستمر با تهدید» (Continuous Threat Exposure Management) است. این فرایند امنیتی مدرن را مؤسسه گارتنر برای کمک به سازمانها ارائه کرده است تا با استفاده از آن وضعیت امنیتی خود را دربرابر تکامل بیوقفه حملات سایبری بهبود بخشند. بهگفته گارتنر، تا سال ۲۰۲۶ سازمانهایی که «روی برنامه مدیریت مواجهه مستمر با تهدید سرمایهگذاری میکنند و آن را در اولویت قرار میدهند، تا سهبرابر کمتر احتمال دارد با مشکلات امنیتی روبهرو شوند».

روشهای مدیریت آسیبپذیری سنتی از نوع واکنشی بودند؛ یعنی بعد از اینکه تهدید را شناسایی میکردند به آن پاسخ میدادند و با روشهای مختلفی برای رفع آن اقدام میکردند. CTEM یک رویکرد پویا و فعال است که بهشکل مستمر همگام با تکامل قابلیتهای اکسپلویت مهاجمان پیش میرود و مشکلات امنیتی را پایش، ارزیابی، اولویتبندی و حلوفصل میکند. روشن است که این در تضاد مستقیم با روش مدیریت آسیبپذیری سنتی است.

گارتنر هدف CTEM را اینگونه توصیف میکند:

«هدف از CTEM رسیدن به یک برنامه اصلاحی منسجم و قابلاجرا برای وضعیت امنیتی سازمانها است که برای مدیران کسبوکار قابلدرک باشد و تیمهای امنیتی بتوانند براساس آن برنامه عمل کنند».

بنابراین، میتوان گفت CTEM یک فناوری، راهحل یا ابزار اختصاصی نیست که از فروشنده آن را خریداری کنید. این یک رویکرد پنجمرحلهای است که با دقت طراحی شده است و با ترکیب اولویتبندی و بررسی ریسکهای اساسی یک کسبوکار، تابآوری سازمان دربرابر تهدیدهای سایبری را بهبود میبخشد.

برنامههای سنتی مدیریت آسیبپذیری دربرابر CTEM

گفتیم که روش سنتی مدیریت آسیبپذیری در تضاد مستقیم با رویکرد CTEM است. در این بخش بهطور کامل تفاوتهای آن دو را بررسی میکنیم.

۱. روش سنتی رویکردی واکنشی داشت و سازمان بعد از شناسایی یک تهدید، تازه برای رفع آن اقدام میکرد. ارزیابی ریسک هم به شکل دورهای صورت میگرفت نه مستمر. وقتی سطوح حمله بدون وقفه درحال تکامل است، آیا این مدل مدیریت آسیبپذیری میتواند بهاندازه کافی از سازمان محافظت کند؟ مسلماً نه.

در رویکرد CTEM قبل از اینکه تهدید شروع به سوءاستفاده کند، آن را شناسایی میکنید. چگونه؟ با پایش مستمر و ارزیابی مداوم نقاط آسیبپذیری. با این کار میتوانید به سریعترین شکل ممکن به ریسکهای امنیتی پاسخ دهید. به همین دلیل است که میگوییم CTEM یک رویکرد فعال، پویا و مستمر است.

۲. فرایندهای سنتی همه بخشها و داراییهای سازمان را بهشکل کلی پوشش میدهند و بنابراین، نمیتوانند روی همه بخشها ارزیابی عمیقی انجام دهند. این در حالی است که CTEM روی کل محدودهای از سازمان که ممکن است مهاجمان برای نفوذ از آن استفاده کنند تمرکز میکند و به بررسی عمیق همه نقاط آسیبپذیری میپردازد. شما را یاد هوش تهدید (Threat Intelligence) نمیاندازد؟ تا حدودی مشابه هستند؛ زیرا هر دو رویکرد اطلاعات زیادی درباره تهدیدها ارائه میدهند.

۳. با آن سرعتی که تحولات دیجیتال دارند، تکیه بر رویکردهای سنتی بهمنظور اولویتبندی تهدیدها بیفایده است. آنها نمیتوانند در مبارزه با تهدیدهای سایبری که بهسرعت درحال رشد هستند مؤثر باشند. CTEM یک رویکرد سیستماتیک و کاربردیتر دارد. این رویکرد داراییهای ارزشمندتر سازمان و بخشهایی را که بیشتر درمعرض خطر قرار دارند، در اولویت قرار میدهد و بهصورت سطحبندیشده با تهدیدها مقابله میکند.

پنج مرحله CTEM

CTEM یک رویکرد پنجمرحلهای است و مراحل آن شامل تعیین محدوده، کشف، اولویتبندی، بسیج منابع و اعتبارسنجی است. در ادامه هریک از این مراحل را در برنامه جامع CTEM بررسی خواهیم کرد.

مرحله اول: تعیین محدوده

اولین مرحله از فرایند CTEM، شناسایی محدودهای در سازمان است که ممکن است حملات سایبری در آن اتفاق بیفتد. در روشهای سنتی، محدوده تعیینشده صرفاً دستگاههای فیزیکی و نرمافزارها را دربرمیگرفت. در CTEM سازمانها باید تمام داراییهای دیجیتال یک سازمان را در نظر بگیرند.

گارتنر به سازمانها توصیه میکند برای پوششدهی کل داراییهای سازمان، دو بخش اصلی زیر را در محدوده CTEM بگنجانند:

- سطح حمله خارجی: تمام نقاط ورودی که مهاجمان میتوانند از آن طریق به داراییهای دیجیتال سازمانی وارد شوند باید در این محدوده قرار گیرند.

- SaaS: باتوجهبه اینکه در سالهای اخیر سازمانها بیشتر از گذشته به دورکاری و برونسپاری روی آوردهاند، استفاده از پلتفرمهای «نرمافزار بهعنوان سرویس (SaaS)» که برای میزبانی دادهها و اپلیکیشنهای سازمان به کار میروند، محبوبیت دوچندانی پیدا کردهاند. ازآنجاکه ممکن است این پلتفرمها دارای حفرههای امنیتی متعددی باشند، گنجاندن آنها در محدوده CTEM بسیار مهم است.

مرحله دوم: شناسایی

پس از تعیین محدوده، سازمان باید بر شناسایی دقیق تمام داراییها و آسیبپذیریهای موجود در محدوده تعریفشده تمرکز کند. برخلاف رویکردهای سنتی که فقط داراییهای آشکار قابلمشاهده را در نظر میگرفتند، CTEM همه داراییهای ارزشمند و پنهان یک سازمان را هم دربرمیگیرد. برخی از این داراییهای پنهان شامل موارد زیر هستند:

- گیتهاب (GitHub) یا بیتباکت (Bitbucket) که میتوان آنها را نوعی مخزن آنلاین برای کدهای سازمان دانست. مهاجمان از این طریق میتوانند باگهای موجود در کدها را بیابند و از آنها سوءاستفاده کنند.

- حسابهای شبکههای اجتماعی سازمان که مهاجمان میتوانند از تکنیکهای مهندسی اجتماعی برای نفوذ به آنها و قراردادن این شبکهها درمعرض خطر استفاده کنند.

- نرمافزارها و برنامههای شخص ثالث که ممکن است آسیبپذیر باشند.

- پلتفرمهایی که در فضای ابر قرار دارند.

این مرحله فقط شامل شناسایی داراییهای دیجیتال و فیزیکی نیست. سازمانها باید در همین مقطع، نقاط آسیبپذیری و پیکربندیهای نادرست را هم بهدقت ارزیابی کنند و ببینند که تا چه اندازه درمعرض ریسک قرار دارند. سایر ریسکها ازجمله نقطهضعفهای عملیاتی و ریسکهای ظریفی که اغلب از چشم تیمهای امنیتی پنهان میمانند، در همین مرحله کشف خواهند شد.

توجه: این مرحله را با مرحله اول که محدوده را مشخص میکرد، اشتباه نگیرید. در اینجا موضوع اصلاً تعداد داراییها و آسیبپذیریها نیست؛ بلکه میخواهیم هر دارایی را ازنظر ارزشی که برای سازمان دارد و میزان ریسک آن شناسایی کنیم. بهزبان ساده، باید مشخص کنید کدام داراییها برای کسبوکار شما حیاتی هستند و باید توجه بیشتری به آنها داشته باشید. اگر این مرحله را با موفقیت انجام دهید، در مرحله بعد اولویتبندی آنها راحتتر خواهد شد.

مرحله سوم: اولویتبندی

هدف از مرحله اولویتبندی در فرایند CTEM این است که مشخص کنید کدام داراییها باید فوراً و زودتر از بقیه در مرحله چهارم و پنجم گنجانده شوند. وقتی خیالتان ازنظر امنیت داراییهای ارزشمندتر راحتتر شد، میتوانید سراغ داراییهای با اولویت کمتر بروید.

اولویتبندی به عوامل زیر بستگی دارد:

- دارایی یا آسیبپذیری خاصی که باید به آن رسیدگی شود؛

- سطوح ریسک و امنیت سازمان؛

- میزان تحمل ریسک؛

- راهکارهای امنیتی جایگزینی که در دسترس دارید.

مرحله چهارم: راستیآزمایی

در این مرحله باید حملات شبیهسازیشدهای را ترتیب دهید تا میزان تأثیر تنظیمات امنیتی را ارزیابی کنید:

- بررسی اینکه تنظیمات امنیتی فعلی و برنامههای پاسخ به حمله شما، میتوانند خطرات شناساییشده را با سرعت مورد انتظار رفع کنند یا خیر.

- اطمینان از اینکه آیا این آسیبپذیریها واقعاً در خطر سوءاستفاده مهاجمان قرار دارند یا نه.

هدف از این مرحله آن است که موافقت ذینفعان سازمان را درباره اقدامات لازم بهمنظور بهبود وضعیت امنیتی سازمان جلب کنید.

مرحله پنجم: بسیج منابع

مرحله نهایی شامل بسیجکردن همه منابع و نیروها برای استفاده از یافتههای CTEM بهمنظور رفع موانع موجود است. به یاد داشته باشید ما درباره راهاندازی یک سیستم خودکار تجملی گرانقیمت صحبت نمیکنیم؛ بلکه هدف ایجاد یک فرایند بیدردسر و کاملاً تعریفشده است. باید شرایطی را فراهم کنید که تیمهای سازمان شما راحتتر بتوانند هرچیزی را که درباره ریسکهای امنیتی آموختهاند بهکار گیرند.

نکته مهم دیگر این است که در همین مرحله باید اتوماسیون امنیتی خود را با فرایندهای خودکار سازمان خود تطبیق دهید. اطمینان حاصل کنید که اقدامات امنیتی و برنامههای مدیریت ریسک شما با اهداف کسبوکارتان کاملاً همسو است.

مزایای اصلی CTEM

تغییر رویکردهای سنتی مدیریت آسیبپذیری به CTEM مزایای متعددی را برای سازمانها بههمراه دارد. برخی از مزایای اصلی آن عبارتاند از:

بهبود انعطافپذیری سایبری

CTEM شامل یک ارزیابی ریسک جامع است که نهتنها داراییهای قابلمشاهده را شامل میشود، داراییهای پنهان را هم در نظر میگیرد. علاوه بر آن، این فرایند بهگونهای طراحی شده است که سازمانها بتوانند با استفاده از آن بهشکل مداوم وضعیت امنیت خود را مطابق با شرایط تغییر دهند. درنتیجه، CTEM تضمین میکند که سازمانها بهاندازه کافی ازنظر سایبری انعطافپذیری لازم را خواهند داشت.

مدیریت فعال ریسکها

اگر بر رویکردهای سنتی واکنشی تکیه کنید، وقتی تهدیدهای سایبری پیشرفتهتر و نوآورانهتری ظهور کنند، با مشکل مواجه میشوید.

CTEM به سازمانها کمک میکند ریسکها را قبل از آنکه تهدیدی برای سازمان باشند پیشبینی کنند و درنتیجه، بهسرعت تأثیر منفی حوادث امنیتی را کاهش دهند.

همگامشدن با تهدیدات

باتوجهبه اینکه تهدیدات امنیت سایبری دائماً درحال تحول هستند و فرایند دیجیتالیشدن کسبوکارها با سرعت بسیار زیادی پیش میرود، تنظیمات امنیتی سازمان زودبهزود کارآیی خود را از دست میدهند. بنابراین، CTEM تضمین میکند که اگر از این فرایند استفاده کنید میتوانید با تهدیدهای امنیت سایبری همگام پیش بروید و درست در زمانی که تکامل مییابند با آنها مقابله کنید.

همسویی امنیت با اهداف کسبوکار

CTEM به شما کمک میکند پروتکلهای امنیتی را با اهداف کسبوکار خود همسو کنید. فرایندهای امنیتی سنتی محدودیتهایی دارند و ممکن است با اهداف کسبوکار سازگار نشوند. این محدودیت مانع از اجرای صحیح عملیات کسبوکار میشود. CTEM طوری طراحی شده است که اقدامات امنیتی شما از عملیات کسبوکارتان پشتیبانی کنند نه اینکه مانعی بر سر راه آنها باشند.

صرفهجویی در هزینهها

نقضهای امنیتی هزینههایی ازجمله هزینههای بازیابی و جریمههای نظارتی را به سازمان تحمیل میکند و فراتر از آن باعث خدشهدارشدن چهره کسبوکار میشود. CTEM بهطور قابلتوجهی هزینههای مرتبط با نقضهای امنیتی را کاهش میدهد؛ زیرا به شما کمک میکند تهدیدها را بهموقع شناسایی کرده و برای رفع آنها اقدام کنید.

ارائه بینشهای عملی

CTEM یک رویکرد دادهمحور است؛ یعنی با کمک آن میتوانید از دادههایی که از تهدیدها به دست میآورید به بینش عمیقی درباره تهدیدهای سایبری برسید. این بینشها برای ارزیابی میزان تأثیرگذاری تنظیمات امنیتی شما مفید هستند. درنتیجه، میتوانید با تصمیمگیریهای آگاهانه استراتژیهای امنیتی قدرتمندتری اتخاذ کنید.

چالشهای پیادهسازی CTEM

اجرای CTEM کاری نیست که یکشبه انجام شود. این کار شامل برنامهریزی دقیق، تصمیمگیریهای آگاهانه و روبهروشدن با چالشهای پیادهسازی CTEM است. برخی از این چالشها عبارتاند از:

کمبود مهارت

برای اجرای CTEM به متخصصان امنیت سایبری با مهارتهای مختلف، از تخصص فنی گرفته تا مدیریت ریسک و دانش انطباق، نیاز دارید. ممکن است لازم باشد افراد جدیدی استخدام کنید یا برای ارتقای مهارت کارکنان فعلیتان سرمایهگذاری کنید.

نبودِ تفاهم و روحیه همکاری بین تیمهای امنیتی و غیرامنیتی

ازآنجاکه CTEM یک رویکرد کلنگر برای بهبود امنیت سازمان است، باید یک ارتباط مؤثر بین تیمهای فنی و غیرفنی وجود داشته باشد تا این رویکرد بهخوبی عمل کند. همه ذینفعان باید فرایند CTEM و چگونگی همسویی آن با اهداف کسبوکار را درک کنند. گاهی اوقات، تیمها بهسختی میتوانند رویکرد مشارکتی و روحیه همکاری را بین خودشان حفظ کنند.

محدودیت منابع و بودجه

دامنه CTEM گستردهتر از رویکردهای سنتی است. به همین دلیل شاید سازمانها مجبور شوند سرمایه قابلتوجهی را به منابع انسانی و تجهیزاتی بیشتر برای پوشش آسیبپذیریها اختصاص دهند.

افزایش حجم کار

گاهی اوقات، مراحل راستیآزمایی و ارزیابی امنیتی به تلاش زیادی نیاز دارد. ممکن است حجم کار زیادی بر تیمها تحمیل شود که احتمالاً طاقتفرسا خواهد بود.

سخن پایانی: پذیرش CTEM، دستیابی به انعطافپذیری

CTEM یک رویکرد مدرن برای دستیابی به انعطافپذیری ازنظر امنیت سایبری است؛ زیرا بهشکل مستمر شما را وادار به ارزیابی و اصلاح اقدامات امنیتی سازمانتان میکند. با افزایش روزافزون تهدیدات سایبری که مدام درحال تکامل هستند و از تکنیکهای حمله پیچیدهتری استفاده میکنند، چارهای ندارید جز اینکه از این رویکرد پویا استفاده کنید. با رویکرد پنجمرحلهای CTEM، در مقایسه با روشهای سنتی، شناسایی تهدید را به بخشهای بیشتری از سازمان گسترش میدهید. مزایای زیادی ازجمله کاهش هزینهها و افزایش انعطافپذیری در انتظارتان خواهد بود؛ اما چالشهایی هم هستند که نباید آنها را نادیده بگیرید.

منبع: اسپلانک