وبلاگ

گارتنر: بهبود امنیت نقاط انتهایی بهمنظور حفاظت در برابر حملات سایبری پیشرفته

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

روشهای ناقص امنیتی در هر سازمان، اندپوینتها (Endpoint) را بهآسانی هدف حملات سایبری قرار میدهد. مدیران امنیت و مدیریت ریسک (SRM)، باید سطح حفاظت فعلی اندپوینتهای خود را ارزیابی کرده و بهمنظور بهبود انعطافپذیری آنها، یک نقشه راه اولویتبندیشده تدوین کنند. راهنمای جامعی که میخوانید، به شما در این امر کمک خواهد کرد.

یافتههای کلیدی

- مدیران SRM که بر روشهای سنتی تأمین امنیت اندپوینت یعنی روشهای مبتنی بر امضا متکی هستند، نمیتوانند با حملات بدون فایل، باجافزارها و حملات سرقت هویت مقابله کنند. این حملات بهشکل فزایندهای سازمانها را در معرض آسیبپذیری قرار میدهد. ارزیابی ریسک و بررسی چشمانداز مهاجم، پیشنیازهایی برای بهبود امنیت اندپوینت و جلوگیری از تهدیدات بیشتر برای سازمان هستند.

- یافتهها نشان میدهد بیشتر سازمانها از ترکیبی از ابزارها با سطح تکاملیافتگی مختلف استفاده میکنند. بااینحال، لازم است از فناوریهایی برای عملیات امنیتی (SecOps) و پاسخ به حادثه (IR) بهرهمند شوند که بهاندازه کافی جامع و کامل باشد تا بتواند به یکپارچهسازی تریاژ هشدارها و تحقیق و پاسخ در همه ابزارهای امنیتی کمک کند.

توصیههای امنیتی

مدیران SRM که مسئول امنیت زیرساخت و اندپوینت هستند، باید:

- کار خود را با پیادهسازی پیشنیازهای مربوط به ارزیابی تکامل ابزارها شروع کنند. این فرایند شامل بهکارگیری راهکار تشخیص و پاسخ اندپوینت (EDR) بهمنظور بهبود تشخیص الگوهای رفتاری از فعالیتهای سازمان است که به کشف هرگونه انحراف غیرعادی از این رفتارها کمک میکند و به متخصصان امکان میدهد با دقت بیشتری به ارزیابی ریسک و بررسی چشمانداز مهاجم بپردازند.

- با تدوین یک نقشه راه مناسب، سطح فعلی امنیت اندپوینت و اقدامات لازم جهت بهبود حفاظت و کارآمدی عملیاتی سازمان را تجزیه و تحلیل کنند. این نقشه راه به ارزیابی وضعیت امنیت کمک میکند و همانند یک چکلیست، اطمینان میدهد که هیچیک از اقدامات ضروری برای رسیدن به امنیت کامل نادیده گرفته نمیشوند. بهویژه الزامات مربوط به اولویتبندی که برای ارتقای بیشتر امنیت سازمان ضروری هستند.

مقدمه

امروزه حملات سایبری پیچیدهتر شدهاند و بسیاری از مهاجمان از حملات بدون فایل و سرقت هویت برای نفوذ به محیط استفاده میکنند. بااینحال، اینطور نیست که همه سازمانها با سطح ریسک یکسانی مواجه باشند یا اینکه لازم باشد همگی از یک نقطه مشخص شروع به ارتقای سطح حفاظت از اندپوینت کنند. طبق نظرسنجی جهانی گارتنر درباره مدیریت SRM در سال ۲۰۲۱، تقریباً نیمی از سازمانهای مورد بررسی (۴۸٪) با مشکل یافتنِ متخصصان بخش امنیت سایبری و استخدام آنها مواجه هستند.

شیوههای منسوخشده و تکیه بر روشهای ابتدایی کنترل پیشگیرانه، ازجمله آنتیویروسهای مبتنی بر امضا، باعث شده است که بسیاری از سازمانها در برابر حملات جدید آسیبپذیر باشند. این نشان میدهد که پیشگیری بهتنهایی کافی نیست؛ باید ارزیابی آسیبپذیری (VA)، بهینهسازی و تنظیم امنیت اندپوینت و تشخیص و پاسخ برای تقویت وضعیت امنیتی اندپوینت، بهشکل مستمر انجام شود. بنابراین، برای بهرهمندی از قابلیتها، باید بیشتر از همیشه روی تخصص، رویهها و حضور کارکنان داخل سازمان برای کار با ابزارهای امنیتی تمرکز کنید.

هر حمله موفق یک یا چند مشکل برای کسبوکار ایجاد میکند. برای مثال، ممکن است سبب آسیبزدن به اعتبار سازمان، خسارات مالی، ازدسترفتن دادههای حیاتی و زمینهسازی برای حملات بعدی شود. درصورتیکه دادههای سرقتشده حاوی اطلاعات مشتریان، فروشندگان یا طرفهای شخص ثالث باشد، مشکلات قانونی هم وجود خواهد داشت.

چگونه میتوانیم حفاظت از اندپوینت را طوری بهبود بخشیم که این حملات ناکام بمانند؟ در این پژوهش، نقشه راهی برای ارتقای امنیت اندپوینت به شما ارائه دادهایم. این نقشه راه، شامل ۵ سطح امنیتی است که هریک شامل یکسری پروژه مشخص هستند. همه این پروژهها باید برای ایمنسازی سازمان شما دربرابر حملات سایبری پیشرفته انجام شوند. با این دستورالعمل، مدیران SRM میتوانند:

- ریسکهای سازمان خود را ارزیابی کنند.

- چشمانداز مهاجم را بررسی کنند.

- یک نقشه راه اولویتبندی شده برای دستیابی به حفاظت بهتر و کاهش سطح حمله به اندپوینت تدوین کنند.

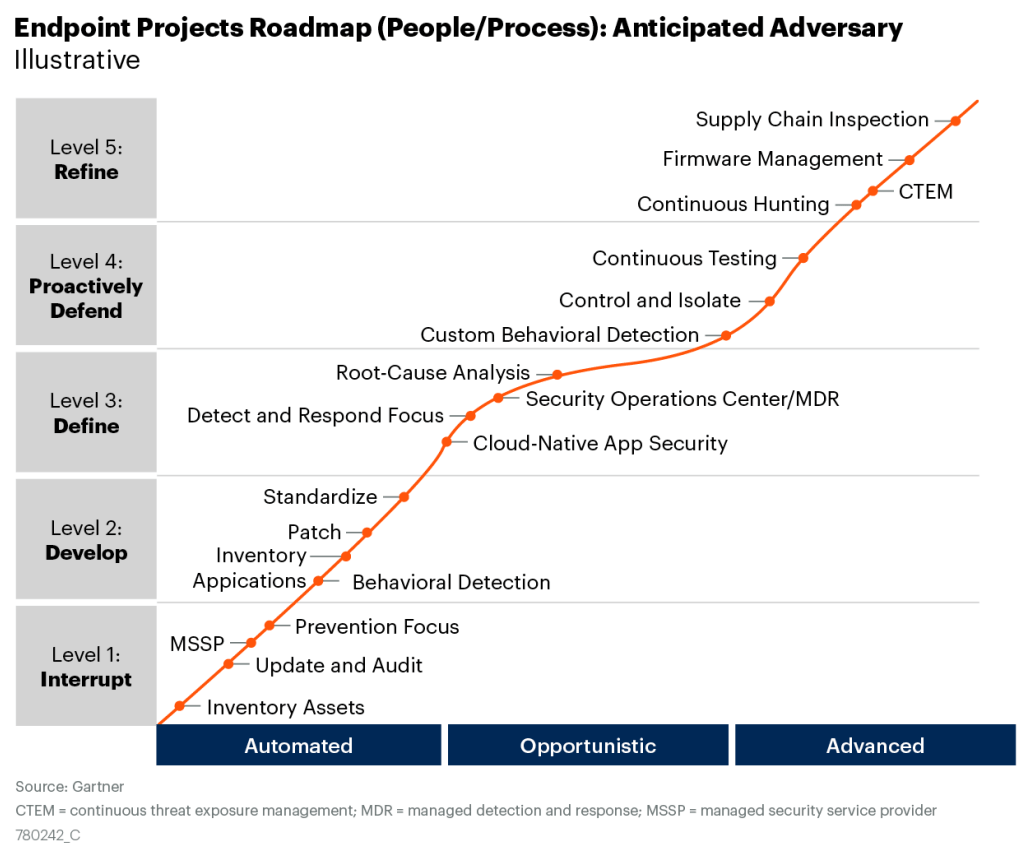

تصویر زیر نشان میدهد که چگونه میتوانیم میزان تأثیر هر یک از پروژههای نقشه راه را بر تابآوری امنیتی، بررسی کنیم.

تجزیه و تحلیل

برای تجزیهوتحلیل وضعیت امنیتی سازمان خود باید کارهای زیر را انجام دهید:

پیادهسازی پیشنیازهای ارزیابی سطح تکامل امنیتی

برای تعیین سطح تکامل فعلی حفاظت از اندپوینت سازمانتان و اولویتبندی گامهای بعدی، ابتدا باید یکسری پیشنیاز را پیادهسازی کنید:

راهحل EDR: قبل از هر چیز، راهحل تشخیص و پاسخ اندپوینت (EDR) را در سازمان خود پیاده کنید. قابلیتهای EDR پیشنیازی برای روشهای تشخیص حمله مبتنی بر رفتار هستند. با این راهحل، شما رفتارهای استاندارد سازمان خود را تعیین میکنید تا هر رفتاری که مغایر با آن است، بهعنوان مورد مشکوک شناسایی شود.

چهارچوب MITRE ATT&CK: این چهارچوب بینش فوقالعادهای از تکنیکهای رایج مهاجمان ارائه میدهد و میتواند برای درک بهتر پیچیدگی روشهای تشخیص مبتنی بر رفتار به کار رود. همانطور که میدانید، برخلاف روشهای lower-layer که بهدنبال کدهای مخرب خاصی هستند، روشهای تشخیص مبتنی بر رفتار الگوهای رفتاری انحرافی را شناسایی میکنند و درنتیجه، تغییرات در کدها خللی در کار این روشها ایجاد نمیکند. بااینحال، روشهای مبتنی بر رفتار نرخ مثبت کاذب بالاتری دارند و گاهی رفتارهای عادی را بهعنوان رفتار مشکوک در نظر میگیرند. به همین دلیل، برای تشخیص دقیق ماهیت فعالیتهای مشکوک، به اپراتور باتجربه نیاز است. درک و آگاهی از چهارچوب MITRE ATT&CK این مشکل را برطرف میکند.

ارزیابی ریسکها

مدیران SRM باید هنگام تصمیمگیری درباره سطح مناسب امنیت اندپوینت برای سازمان خود و انجام پروژههای اولویتبندیشده بعدی، میزان ریسک کسبوکارشان را مشخص کنند. برای این کار، یک چهارچوب تصمیمگیری لازم است که معیارهای پذیرش ریسک، ریسکهای بحرانی و ریسک باقیمانده (یعنی ریسکی که بعد از اعمال تمام کنترلهای لازم باقی میماند) را تعریف کرده و نقطه شروعی برای سنجش میزان پیشرفت مشخص کنند.

علاوه بر آن، مدیران SRM باید برای ارزیابی بیشتر ریسکهای سازمان خود، یک ریسک رجیستر (risk register) ایجاد و نگهداری کنند تا یک نمای کلی از ریسکهای مرتبط با فناوری اطلاعات از منظر کسبوکار ارائه دهد.

ارزیابی چشمانداز مهاجم

هر نوع حمله پیشبینیشده و پروفایل مهاجم باید بر اساس میزان تأثیر و احتمال حمله امتیازدهی شود. سپس، مدیران SRM باید با مدیران کسبوکار درباره سطح مناسب امنیت و ریسک باقیمانده مذاکره کنند. مهاجمان معمولاً در سه دسته قرار میگیرند:

۱. The Automated Attacker

این مهاجمان با روشهای حمله خودکار از جمله بهرهبرداری از آسیبپذیریها یا حمله مهندسی اجتماعی مؤثر، سعی میکنند تعداد هرچه بیشتری از سیستمها را آلوده کنند. وقتی تدابیر امنیتی و راهکارهای مقابلهای بهشکل گستردهای پذیرفته و اجرا میشوند، این مهاجمان هم روشهای خود را تغییر میدهند. بااینحال، آنها اغلب از روشهایی مثل حمله روز صفر یا حملات دستی استفاده نمیکنند. از نمونههای معروف مهاجمان خودکار میتوان به باجافزار WannaCry و نیز EvilProxy و RaaS اشاره کرد.

۲. The Opportunistic, Persistent Attacker

دسته دوم، مهاجمان فرصتطلب و سمج هستند که از تکنیکهای جدید و آمادهٔ استفاده که نیازی به تغییرات ندارد، برای یافتن قربانیان استفاده میکنند. این مهاجمان معمولاً روش سادهای را برای اسکن زیرساخت قربانی و یافتن آسیبپذیریهای شناختهشده به کار میبرند، اما برای بهرهبرداری از آن آسیبپذیریها، طیف گستردهای از روشهای و تکنیکهای تخصصی را در اختیار دارند. بهعنوان یک نمونه خوب، میتوان به باجافزار SamSam اشاره کرد.

۳.The Advanced Persistent Attacker

سومین دسته، مهاجمان پیشرفته و سمج هستند که از هر روشی برای رسیدن به هدف خود استفاده میکنند. آنها ترجیح میدهند سادهترین روشهای موجود را با تاکتیکهایی مانند حمله روز صفر ترکیب کنند. البته آنها فقط زمانی این حملات را انجام میدهند که هدفشان بهاندازه کافی سودآور باشد.

مهاجمان پیشرفته تلاش میکنند به مدتی طولانی، بهعنوان تهدیدهای شناسایینشده باقی بمانند. حمله به ارگانهای دولتی از جمله شرکت سولارویندز (SolarWinds) مستقر در تگزاس، نمونه خوبی از حملاتی است که مهاجمان پیشرفته و سمج مرتکب شدند.

مدیران SRM، هنگام اولویتبندی پروژههای حفاظت از اندپوینت، باید روشهای اصلی حمله را در نظر بگیرند. اگرچه تعداد زیادی کد و تکنیک مخرب وجود دارد، اکثر آنها را میتوان در چند دسته خلاصه کرد:

- حملات فیشینگ

- حملات سرقت هویت

- حمله به زنجیره تأمین نرمافزاری و سختافزاری

- حملات باجافزاری.

برخی از حملات رایج در سال ۲۰۲۲، شامل حمله BEC، مهندسی اجتماعی و حمله به احرازهویت چندعاملی (MFA) بودهاند. حملات باجافزاری هم مانند گذشته به رمزگذاری دادهها اکتفا نمیکنند و به جایی رسیدهاند که بعد از رمزگذاری دادهها، با تهدید به فروش یا افشای داده، از صاحبان آنها اخاذی میکنند. گاهی دادهها را از سیستم قربانی به سیستمهای تحت کنترل مهاجم انتقال میدهند یا با ایجاد تغییرات عمدی در آنها، کاری میکنند که غیرقابلاستفاده شوند.

تحولات ایجاد شده در کسبوکار دیجیتال، زنجیرههای تأمین دیجیتال به هم پیوسته و هیبریدیشدن نیروی کار و محل کار، سطوح گستردهتری را برای حملات فراهم میکنند. چیزی که باعث میشود علیرغم سرمایهگذاریهای مستمر در امنیت سایبری، چشمانداز تهدید همچنان چالشبرانگیز باشد.

توسعه یک نقشه راه برای افزایش تکامل اندپوینت

برای مقابله با چشمانداز تهدید مدرن، مدیران SRM باید سطح تکامل فعلی امنیت اندپوینت خود را شناسایی کرده و پروژههایی را برای تکامل هرچهبیشتر آن اولویتبندی کنند. برخی از این پروژهها از ابزارهایی که خارج از اندپوینت پیادهسازی شدهاند استفاده میکنند. بنابراین، میتوانند به کاهش سطح کلی حمله به اندپوینت و بهبود قابلیتهای تشخیص و پاسخ به تهدید (TDR) کمک کنند. بااینحال، این طور نیست که لازم باشد برای هر فرایند یا برنامه، یک ابزار یا فناوری خاص پیادهسازی کنید. افرادی که مهارتها و تخصصهای مناسب را داشته باشند، خودشان میتوانند از آنها استفاده کنند.

مدیران SRM باید پروژههای ۵ سطح تکامل را که در ادامه تشریح کردهایم، با توجه به سطح فعلی امنیت اندپوینت سازمان و نیازهای آن اولویتبندی کنند. بنابراین، لزومی ندارد که همه سازمانها تمام پروژههای حفاظتی گفتهشده را برای دستیابی به بالاترین سطح امنیت اندپوینت برای سازمان خود اجرا کنند؛ زیرا باید بین ریسکها و هزینهها تعادل ایجاد شود. مدیران ارشد سازمان باید از سطح امنیت قابلدستیابی و ریسکهای احتمالی آگاه شوند تا بتوانند درباره سطح قابلقبول ریسکپذیری برای سازمان تصمیمگیری کنند.

نکته مهم دیگری که در این نقشه راه لحاظ شده است، مشکل سازمانهای کوچکتر است. بسیاری از سازمانهایی که دارای سطح پیچیدگی پایینتری هستند، مجبور نیستند با وجود ناکارآمدی فرایندهای کسبوکار و کمبود منابعشان، سطح امنیت خود را بهاندازه سازمانهای بزرگ افزایش دهند. مزیت خدمات امنیتی مدیریتشده همین است. این خدمات مسیری سریع برای بهبود امنیت عملیاتی فراهم میکند و به سازمانها اجازه میدهد بیشتر روی اولویتهای استراتژیک تمرکز کنند. البته این موضوع در کسبوکارهایی که با تهدید مهاجمان پیشرفته روبهرو هستند صدق نمیکند. چنین سازمانهایی حتماً باید برای رسیدن به سطح پنجم حفاظت از اندپوینت تلاش کنند.

۵ سطح حفاظت از اندپوینت

در ادامه به بررسی هر پنج سطح حفاظت از اندپوینت میپردازیم:

سطح ۱ حفاظت از اندپوینت: متوقفکردن تهدیدها

در این سطح، تمرکز اصلی روی افراد و فرایندهاست. مدیران SRM ابتدا باید با صاحبان کسبوکار درباره نوع تهدیدهایی که ممکن است اتفاق بیفتد، گفتوگو کرده و مشخص کنند که کدام منابع شرکت برای دستیابی به اهداف کسبوکار حیاتی هستند. سپس باید هدف نهایی، جدول زمانی و بودجه در دسترس برای رسیدن به سطح مطلوب حفاظت از اندپوینت را تعیین کنند. علاوه بر آن، تهیه فهرستی از داراییها و منابع نیز ضروری است.

پروژههای سطح ۱

فهرستبرداری از اندپوینتها: اطمینان حاصل کنید که فهرستی دقیق و بهروز از تمام دستگاههایی که به شبکه متصل میشوند تهیه کردهاید. تنظیمات امنیتی، پچها و سطح پیکربندی اعمالشده روی هر دستگاه باید در این فهرست آورده شوند.

تهیه فهرست و حسابرسی از ابزارهای امنیتی موجود: بسیاری از سازمانها در سطح ۱ تکامل، هنوز از نسخههای قدیمی محصولات امنیتی استفاده میکنند. مدیران SRM قبل از هر چیز باید تمام این ابزارها را به آخرین نسخه ارتقا دهند و از فروشندگان آنها برای بررسی و حسابرسی پیکربندی آنها کمک بگیرند. برخی از رایجترین این ابزارهای امنیتی شامل پلتفرم حفاظت از اندپوینت (EPP)، دروازه ایمیل امن (SEG) و دروازه وب امن (SWG) هستند.

سیاست پیکربندی مشترک برای اندپوینتها: هر سازمان استانداردهای اولیهای برای تنظیمات امنیتی اندپوینتها دارد که ممکن است بهمرور زمان دستخوش تغییرات ناخواستهای شود. از مجموعهابزار Microsoft Security Compliance برای ارزیابی این خطمشیهای مربوط به پیکربندی استفاده کنید تا تغییرات را ردیابی کند و همه سیستمها را مطابق با همان خطمشی تنظیم کند.

پلتفرم حفاظت از اندپوینت (EPP): با توجه به اینکه در سطح ۱ احتمالاً وضعیت پیکربندی پچها و مدیریت آسیبپذیریها ضعیف است، سرمایهگذاری در یک راهکار EPP ضروری به نظر میرسد.

برونسپاری: اگر نمیتوانید در کوتاهمدت سطح مهارت کارکنان را ارتقا دهید، موقتاً عملیات امنیتی و مدیریت سیستم را به ارائهدهندگان خدمات امنیتی مدیریت شده (MSSP) برونسپاری کنید.

تعامل با فروشندگان پلتفرم: شرکتهایی که بودجه امنیتی محدود و منابع انسانی کمی دارند، بهتر است بهجای استفاده از ابزارهای متعدد از فروشندگان مختلف، با فروشندگان پلتفرم که چندین راهکار امنیتی را تحت یک مدیریت واحد ارائه میدهند تعامل داشته باشند.

استراتژی «اولویت با راهکارهای ابری»: این یک استراتژی مهم برای سازمانهایی است که میخواهند بار مدیریتی را کاهش داده و راهحلهای امنیتی را سریعتر مستقر کنند. در چنین رویکردی، استفاده از سرویسهای ابری نسبتبه نصب و مدیریت نرمافزارهای امنیتی روی سرورهای داخلی ارجحیت دارد.

آموزش امنیتآگاهی: برنامههای آموزشی در رابطه با امنیتآگاهی را برای آموزش کارکنان و بهبود رفتارهای امنیتی اجرا کنید. این برنامهها باید شامل آگاهی درباره حملات فیشینگ و هر نوع آموزش مربوط به رایانه برای یادگیری مهارتهای مربوط به امنیت سایبری باشند. همچنین، اگر با فروشندگان پلتفرم کار میکنید، برنامههای آموزشی این پلتفرمها میتوانند اجرای یک رویکرد آموزشی چندکاناله، متناسب با موضوع و متمرکز بر کارکنان را تسهیل و تقویت کنند.

سطح ۲ حفاظت از اندپوینت: توسعه

در این سطح سازمان باید نیازهای خود را تعریف کند، موجودیها را بررسی کند و برای رفع شکافهای امنیتی، به تحلیل و تدوین طرحهای مناسب بپردازد. مدیران SRM باید تمرکزشان را روی شناسایی و ثبت برنامهها، نرمافزارهای موجود و سیستمهای احراز هویت قرار دهند. این کار به بهبود امنیت شبکه، پشتیبانگیری و بازیابی کمک میکند.

پروژههای سطح ۲

فهرستبرداری و یکپارچهسازی برنامهها: ابتدا همه برنامههای اجرایی را شناسایی و ثبت کنید تا مشخص شود که هر یک به چه دلیل در سازمان اجرا میشوند و ارزش آنها برای کسبوکار چیست. سپس اپلیکیشنها و نسخههای مختلف آنها را یکپارچهسازی کنید.

تشخیص و پاسخ اندپوینت (EDR): یک راهکار EDR را بهعنوان ابزار اصلی برای پاسخ به حادثه (IR) در سازمان پیادهسازی کنید.

مدیریت پچ و رسیدگی به آسیبپذیری: رفع مشکلات امنیتی بهشکل مداوم میتواند کارکنان بخش امنیت را خسته کند. ابزارهای اسکن آسیبپذیری دارای راهکارهای خودکار مدیریت پچ و مدیریت پچ داخلی هستند که با یکپارچهسازی آنها میتوانید به کارکنان بخش امنیت کمک کنید. همچنین، از معیارهای مدیریت آسیبپذیری از جمله بهروزرسانیهای خودکار، برای بهبود وضعیت امنیتی سازمان و تقویت فرایندهای زیربنایی استفاده کنید.

محافظت در برابر فیشینگ: روی ابزارهای پیشرفته امنیتی برای محافظت از سازمان دربرابر حملات فیشینگ سرمایهگذاری کنید. راهکارهایی که با حملات سرقت هویت و BEC (حمله به ایمیلهای سازمان) مبارزه میکنند، برای این منظور مناسب هستند.

دروازه وب امن ابری – C-SWG: دروازه وب امن (SWG) درونسازمانی باید با گزینههای ابری جایگزین یا تقویت شود. به این ترتیب، سیستمهای کارکنان بیرون از سازمان و دفاتر غیرمرکزی سازمان هم از سطح حفاظت اصلی سازمان بهرهمند میشوند. بهتر است دروازه وب امن فعلی خود را با سرویسهای امنیتی SSE (Security Service Edge) جایگزین کنید. این سرویس، کارگزاریهای دسترسیدهنده به امنیت ابری (CASB) را با SWG ادغام میکند. با این روش، میتوانید دسترسی به وب، خدمات ابری و برنامههای محرمانه را ایمنسازی کنید.

راهکارهای دسترسی از راه دور: برای ایمنسازی محیط دورکاری و محافظت از دادههایی که بین محیط دورکار و داخل سازمان رد و بدل میشوند، میتوانید از VPNهای با پیکربندی مناسب مطابق با اصول «بدون اعتماد» (Zero-Trust) استفاده کنید. علاوه بر آن، VPNهای همیشهفعال که نیازمند اعتبارسنجی هویت کاربر و دستگاه هستند، میتوانند سطح حفاظتی مشابه مدل ZTNA (Zero Trust Network Access) ارائه دهند. مدل ZTNA هرگز اجازه نمیدهد کسی بدون احراز هویت به شبکه دسترسی پیدا کند. در حال حاضر، پیشروترین ارائهدهندگان VPN در تلاش هستند مشابه مدل ZTNA را در خدمات خود پیاده کنند.

بازنشستهکردن سیستمعاملهای فرسوده: با استفاده از ابزارهای مربوط به تصمیمگیری درباره درآمد دورهای ماهانه (MRR)، نرمافزارها و سیستمعاملهای خود را از نظر مالی و نتایج کسبوکار ارزیابی کنید تا ببینید کدامیک از آنها تولیدشان متوقف شده است، کدامیک نیاز به ارتقا دارد و کدامیک باید با محصولی جدید جایگزین شود. اگر از ویندوز استفاده میکنید آن را به ۱۰ یا ۱۱ ارتقا دهید تا پیچیدگی و ریسک محیط کار دیجیتال در سازمان کاهش یابد.

پشتیبانگیری و بازیابی: برای پیشگیری از تهدیداتی مانند باجافزار، به یک استراتژی قوی برای پشتیبانگیری یا بکاپ گرفتن از اندپوینت نیاز دارید. باجافزار بزرگترین تهدید برای اکثر سازمانهاست. همانطور که گفتیم، امروزه تاکتیکهای حمله باجافزارها از رمزگذاری دادهها فراتر رفته و با اخاذی، استخراج دادهها یا تغییر دائمی آنها ترکیب شده است. دلیلش این است که فرایند رمزگذاری سنتی نسبتاً کندتر از این تاکتیکهای حمله مدرن صورت میگیرد.

سطح ۳ حفاظت از اندپوینت: تعریف

در این سطح، سازمانها بیشتر ابزارهای ضروری مانند EPP، EDR، SEG و SWG را پیادهسازی کردهاند. بااینحال، بهبود فرایندها همچنان ادامه دارد و لازم است یک مرکز عملیات امنیتی (SOC) رسمی برای پاسخ به حوادث ایجاد شود. گزارشدهی و ردیابی عملکرد در این سطح از اهمیت بسیار زیادی برخوردار است.

مدیران SRM در سطح قبلی، راهکارهایی برای بدافزارها پیادهسازی کردهاند. بنابراین، حالا باید تمرکز خود را بهسمت ارتقای تشخیص و پاسخ معطوف کنند تا از حملات فرصتطلبانه جلوگیری کنند. علاوه بر آن، تحلیل ریشهای و هاردنینگ پیشگیرانه اندپوینتها هم در این سطح اهمیت بیشتری پیدا میکند.

پروژههای سطح ۳

عملیات امنیتی (SecOps): این عملیات نوعی برنامهریزی است که به سازمانها در مقابله با هشدارها و حوادث امنیتی کمک میکند. نقشها و مسئولیتهای افراد را تعیین و دستورالعملهای پاسخ به حادثه (IR) را تدوین کنید. بدین منظور به راهکارهای زیر نیاز دارید:

- تشخیص و پاسخ گسترده (XDR)

- تشخیص، تحقیق و پاسخ به تهدید (TDIR)

- تشخیص و پاسخ مدیریتشده (MDR)

- مدیریت اطلاعات و رویدادهای امنیتی (SIEM).

تشخیص و پاسخ گسترده (XDR): قبل از پیادهسازی یک راهکار XDR، مدیران SRM باید ارزیابی کنند که آیا داشتن یک XDR مزایایی برای سازمان خواهد داشت یا خیر. با افزودن قابلیتهای EDR به یک پلتفرم XDR میتوانید آن را ارتقا دهید. این کار قابلیتهایی نظیر تشخیص سریعتر، مدیریت بهتر هشدارها و پاسخ دقیقتر به حادثه را در سراسر محصولات امنیتی شما فراهم میکند.

یکپارچهسازی با سندباکس: یک سرویس سندباکس خودکار را با پلتفرم EPP و راهکار EDR سازمان خود ادغام کنید تا بدون اینکه سیستمهای اصلی را در معرض خطر قرار دهید، فایلهای مشکوک و ناشناخته را در یک محیط ایزوله آزمایش کنید.

تقویت تیم امنیتی: اطمینان حاصل کنید که تعداد کارکنان تیم امنیتی شما کافی است و مهارتهای لازم برای اجرای عملیات را دارند. سازمانهای نابالغتر که فاقد پوشش ۲۴ساعته SOC هستند و منابع و تخصص آنها محدود است، باید بهدنبال خدمات کاملاً مدیریتشده باشند. راهکارهای IR میتوانند در تفسیر نتایج و پاسخ به هشدارها، به کارکنان شما کمک کنند. همچنین، درصورتیکه کارکنان تجربه کافی برای شکار تهدیدات پیشرفته و بررسی تحلیلها ندارند یا در این باره آموزش ندیدهاند، موقتاً یکسری از مهارتهای موردنیاز را برونسپاری کنید تا در اولین فرصت، برنامهای برای آموزش کارکنان داخلی ترتیب دهید.

گسترش دامنه مدیریت آسیبپذیری و پچ: برای گسترش دامنه مدیریت آسیبپذیری و مدیریت پچ، از روشهای اولویتبندی پیشرفته استفاده کنید. این روشها احتمال هرگونه اکسپلویت را در نظر میگیرند و تشخیص میدهند که کدام سیستمها برای سازمان حیاتیترند و زودتر از سایر بخشها باید به آنها رسیدگی کرد.

ادغام یک سیستم برای مدیریت طول عمر دسترسیهای ویژه: همه دسترسیهای ویژه (یعنی اجازه دسترسی به اطلاعات و دادههای حساس که فقط در اختیار برخی از افراد سازمان است) را شناسایی و در فهرستی ثبت کنید. مدیریت طول عمر این دسترسیها و پایش نحوه استفاده از آنها بسیار مهم است. اگر کاربرانی بودهاند که زمانی بنا به ضرورت، به آنها اجازه دسترسی ویژه به بخش خاصی را دادهاید و حالا دیگر لزومی ندارد به آن بخش دسترسی داشته باشند، دسترسی آنها را حذف کنید.

احراز هویت چند عاملی (MFA): احراز هویت چندعاملی میتواند برای حسابهای ویژه و سیستمهای تجاری حیاتی مورد استفاده قرار گیرد.

برنامه استفاده از دستگاههای شخصی (BYOD): بررسی کنید که کدام کارمندان با لپتاپ یا دستگاههای شخصی خودشان کار میکنند. برای محافظت از اپلیکیشنهای شرکتی از احراز هویت چند عاملی استفاده کنید. راهکارهای حفاظت از اندپوینت شرکت را به کارمندان ارائه دهید و برای اینکه ملزم به استفاده از آن شوند، از کنترل دسترسی به شبکه (NAC) استفاده کنید. تعیین کنید که چه زمانی و کجا منطقی است که کارمندان از دستگاههای شخصیشان برای کار استفاده کنند.

محافظت از ورک لود ابری (برنامهها و سرویسهایی که در فضای ابر اجرا میشوند): شرکتها باید امنیت فضای کاری را از امنیت ورک لود ابری (Cloud-Workload) جدا کنند تا بتوانند امنیت اپلیکیشنهایی را که در فضای ابر اجرا میشوند تأمین کنند. فضای کاری شامل رایانههای شخصی و سیستمعامل موبایل است، درحالیکه ورک لود شامل سرورها و برنامههای امنیتی در زیرساخت ابر بهعنوان سرویس (IaaS) است. اگر میخواهید از برنامهها و اپلیکیشنهایی که در فضای ابر دارید محافظت کنید، بهتر است بهجای استفاده از چندین ابزار جداگانه، از یک سیستم امنیتی کامل و جامع که مخصوصاً برای محیطهای ابری طراحی شده است (CNAPP) استفاده کنید.

مدیریت اندپوینت یکپارچه (UEM): برای مدیریت مستقل (Agentless Management) و مدیریت عامل (Agent Management) رایانهها و دستگاههای موبایل، باید یک راهکار UEM از طریق یک کنسول واحد پیادهسازی کنید.

شناسایی و فهرستبندی دستگاههای اینترنت اشیا (IoT) و فناوری عملیاتی (OT): اندپوینتها فقط شامل رایانههای ویندوز، لینوکس و مک او اس نیستند. تمام دستگاههای هوشمند متصل به اینترنت را هم باید در برنامه امنیتی خود قرار دهید تا از نقاط آسیبپذیری احتمالی در شبکه سازمان خود مطلع شوید.

سطح ۴ حفاظت از اندپوینت: دفاع پیشگیرانه

در سطح ۴، مدیران SRM باید تمرکز خود را بر تمام دستگاههای متصل به شبکه قرار دهند و تکنیکهایی را اتخاذ کنند که سطح حمله را برای اینترنت اشیا و سیستمعاملهای خارج از پشتیبانی کاهش دهد. در این سطح، تشخیص یک درجه ارتقا مییابد و به بررسی دستگاه و رفتار کاربر اختصاص پیدا میکند.

مدیران SRM باید راهکارهای تشخیص و پاسخ به تهدیدهای هویتی (ITDR) و راهکارهای SIEM را پیادهسازی کنند تا از قابلیتهای تشخیص رفتاری گستردهتر و خاصتر و تحلیلهای مربوط به تهدید بهرهمند شوند. برای کاهش سطح حمله، از قابلیتهای نظارتی که در آن همه دسترسیها بهطور پیشفرض مسدود هستند استفاده کنید. برای مثال، تعداد اپلیکیشنهایی را که در لیست سفید قرار دارند افزایش دهید تا فقط برنامههای موردتأیید اجرا شوند، شبکه را به بخشهای کوچکتر تقسیمبندی کنید تا اگر یک بخش دچار مشکل شد سایر بخشها بهسرعت آلوده نشوند و در نهایت، فعالیتهای مرورگر وب را از بقیه سیستم جدا کنید تا کمتر در معرض خطر قرار گیرند. تست نفوذ را بهطور مستمر انجام دهید و از آن غفلت نکنید. ابزارهای پیشرفتهای مانند دفاع تحرکمبنا (Moving Target Defense) به شما کمک میکنند با تغییر مداوم ویژگیهای شبکه، مهاجمان را فریب دهید یا از راهکارهای جذب مهاجمان با سرورها و سیستمهای جعلی در شبکه و گمراهکردن آنها استفاده کنید.

پروژههای سطح ۴

پلتفرمهای امنیتی چندکاره IoT و OT: فهرستی از راهکارهای امنیتی فناوری عملیاتی (OT) که در حال حاضر در سازمان استفاده میشوند تهیه کرده و با فهرست راهکارهای موجود در بازار مقایسه کنید تا ببینید چطور میتوانید آنها را با هم مطابقت دهید. تمام سامانههای فیزیکی – سایبری (CPS) ازجمله فناوری عملیاتی (OT)، اینترنت اشیا (IoT)، اینترنت اشیای صنعتی (IIoT) و اینترنت اشیای پزشکی (IoMT) و نیز فناوری اطلاعات (IT) را در یک مدل حاکمیت مشترک بگنجانید.

دفاع تحرکمبنا: فناوری دفاع تحرکمبنا را برای منحرفکردن حملات بسیار تهاجمی پیادهسازی کنید. این ابزارها میتوانند با راهکارهای امنیت شبکه، هاست و نرمافزار ادغام شوند و برای سازمانهایی که از نیروی کار ترکیبی و دورکار استفاده میکنند، بسیار مهم هستند.

تشخیص و پاسخ به تهدید هویت (ITDR): راهکار ITDR را روی سیستمهای هویتی برای تشخیص رفتارهای مدنظرتان پیادهسازی کنید. همچنین، ITDR باید برای تشخیص آن دسته از تهدیدات مبتنی بر هویت که از نظارتهای معمولی «مدیریت هویت و دسترسی» (IAM) فرار میکنند به کار گرفته شود. فراموش نکنید مهاجمان خودکار و فرصتطلب، اکنون قادرند وارد لایه احراز هویت شوند و از طریق مهندسی اجتماعی سعی میکنند حملات تصاحب حساب کاربری (ATO) را ترتیب دهند. راهکار ITDR با شناسایی رفتارهای غیرعادی دستگاهها و حسابهای کاربری، بهطور فزایندهای برای تشخیص این نوع حملات مفید است.

مدیریت رویدادها و اطلاعات امنیتی (SIEM): بیشتر سازمانها در سطح ۴، راهکار SIEM را دارند اما از حداکثر قابلیتهای آن بهرهبرداری نکردهاند. راهکارهای XDR میتوانند برخی از عملکردهای معمول SIEM را با قابلیتهای یکپارچهسازی بهتر بدون نیاز به تنظیمات پیچیده و واکنش به حادثه در فضای کاری جایگزین کنند. بااینحال، شرکتهای بزرگ همچنان باید راهکارهای SIEM را برای یکپارچهسازی سیستمها و اپلیکیشنهای جهانی در نظر بگیرند.

تمرینات تیم قرمز و تیم آبی: این تمرینات نوعی آزمایش درونسازمانی است که کارکنان را به دو تیم قرمز و آبی تقسیم میکند. تیم قرمز نقش مهاجم و تیم آبی نقش مدافعان را دارد. هدف اصلی آزمایش تشخیص و پاسخ اندپوینت است. ارزیابی کنید که آیا یک سناریوی خاص میتواند برای سازمان اتفاق بیفتد یا نه، یک تهدید تا چه حد میتواند پیشروی کند و سازمان چگونه میتواند هنگام وقوع آن را مدیریت کند. از ابزارهای شبیهسازی رخنه و حمله (BAS) برای ارزیابی اینکه در صورت وقوع یک اکسپلویت چه اتفاقی میافتد و سیستم امنیتی چگونه عمل خواهد کرد استفاده کنید.

تمرینات شکار تهدید: تمرینات شکار تهدید را برای تشخیص تهدیدات بالقوه ناشناخته انجام دهید.

کنترل اپلیکیشن: کنترل اپلیکیشن میتواند برای تمام سیستمهای غیرقابل پچ و سرورهای متصل به اینترنت استقرار یابد. از این نوع کنترل برای کاربران یا دستگاههای حیاتی در کسبوکار Point Of Service (POS) استفاده کنید.

کنترل استفاده از اسکریپت: استفاده از اسکریپت را محدود و بر آن نظارت کنید. پاورشل (PowerShell) دارای تعدادی ویژگی است که نظارت و کنترل استفاده از اسکریپت را آسانتر میکند. راهکارهای مدرن EDR میتوانند اسکریپتهای مخرب را پایش کنند و برخی از راهکارهای کنترل اپلیکیشن میتوانند بهشکل خودکار PowerShell را به عملکردهای پرکاربرد محدود کنند.

ایزولهسازی: با استقرار یک راهکار ZTNA روی برنامههای وب، یک «محیط مجازی» فردی ایجاد کنید که کاربر، دستگاه و اپلیکیشن را همزمان شامل شود. ZTNA یک محیط ایزوله و انعطافپذیرتر با نظارت بهتر ارائه میدهد، بهطوریکه نیاز نباشد اپلیکیشنها بهشکل مستقیم به اینترنت متصل باشند.

Microsegmentation: از Microsegmentation برای محدود کردن داراییهایی که یک اندپوینت میتواند از طریق LAN با آنها تعامل داشته باشد، استفاده کنید. هدف، ایزوله کردن اندپوینتها به پروفایلهای شبکه خاص است که در نتیجه، باعث بهبود مهار نقضهای امنیتی و تقویت انطباق با مقررات میشود. Microsegmentation بهویژه برای ایزوله کردن سرورهای غیرقابل پچ، سرورهای حیاتی فرایند کسبوکار و دستگاههای اینترنت اشیا یا فناوری عملیاتی مفید است.

ابزارهای فریب: ابزارهای فریب را برای تشخیص مهاجمان فعال مستقر کنید. استراتژی فریب میتواند بسیاری از مؤلفههای جعلی ازجمله نامهای کاربری، رمز عبور، فایلها یا اپلیکیشنهای جعلی را پیادهسازی کند. اولین قدم، دانه پاشیدن برای مهاجمان روی اندپوینت است؛ یعنی سرنخهایی که یک مسیر دروغین برای فریب مهاجمان ایجاد میکند و در مراحل اولیه زنجیره کشتار سایبری، آنها را به دام میاندازد.

دفاع از تهدیدات موبایلی (MTD): با پیادهسازی MTD روی اندپوینتهای موبایلی که کاربران و کارمندان از آنها استفاده میکنند، میتوانید از تهدیدات مربوط به موبایل جلوگیری کنید.

سطح ۵ حفاظت از اندپوینت: پالایش

این مرحله پالایش است. در سطح ۵، بازرسی گستردهای قرار است روی زنجیره تأمین صورت گیرد تا حملات و جرایم سایبری در لایههای پایینتر از جمله حملات فریمور را هدف قرار دهد.

پروژههای سطح ۵

بازرسی زنجیره تأمین: بر تولیدکنندگان تجهیزات و زنجیره تأمین اپلیکیشنها تمرکز کنید. ریسکهای ژئوپلیتیکی اجزا را در نظر بگیرید، زیرا ممکن است بر چشمانداز تهدیدات سایبری تأثیر بگذارند. جنگ سایبری اغلب مرزهای جغرافیایی را درمینوردد. بهعنوان مثال، درگیریهای بین کشورها میتواند به حملات سایبری هماهنگ منجر شود و در نتیجه بر سازمانهای واقع در کشورهای متأثر و کسبوکارهای جهانی تأثیر بگذارد.

مدیریت فریمور: با فهرستبرداری، پایش و پچکردن فریمور و میکروکنترلرها شروع کنید.

شکار تهدید مستمر: تحلیلگران ماهر و با تجربه مرکز عملیات امنیتی از دادههای رویداد SIEM، اندپوینتها، دستگاههای شبکه و لاگهای اپلیکیشن، برای شناسایی فعالیتهای مشکوک یا مخربی که از کنترلهای خودکار عبور کردهاند، استفاده میکنند. پس از کشف، نشانگرهای جدید حمله (IoA) و نشانگرهای ریسک (IoC) به لایه پیشگیری اضافه میشوند و یک حلقه بسته از پیشگیری، تشخیص و پاسخ را تشکیل میدهند.

مدیریت مداوم قرار گرفتن در معرض تهدید (CTEM): چرخههای منظم و تکرارپذیر را برای برنامه CTEM خود ایجاد کنید. هر چرخه باید از یک فرایند پنج مرحلهای یعنی تعیین محدوده ارزیابی، شناسایی آسیبپذیریها، اولویتبندی، اعتبارسنجی و گردهمآوری منابع جهت اقدام برای رفع یا کاهش تهدیدهای تأیید شده پیروی کند تا قرار گرفتن در معرض این تهدیدها بهشکل مستمر مدیریت شود.

هماهنگسازی و مدیریت یکپارچه فرایندها و اتوماسیون: یک راهحل Orchestration (هماهنگسازی و مدیریت یکپارچه فرایندها)، اتوماسیون و پاسخ امنیتی (SOAR) را پیادهسازی کنید که قابلیتهای پاسخ به رویداد، ارکستریشن، اتوماسیون و مدیریت پلتفرم اطلاعات تهدید را در یک راهحل واحد ترکیب کند. خودکارسازی وظایف امنیتی تکراری میتواند نقطه شروع خوبی باشد.