وبلاگ

راهنمای کامل مقابله با فیشینگ – قسمت اول: ابعاد فنی و تکنیکال

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

فیشینگ یکی از متداولترین تهدیدات امنیت سایبری است که با استفاده از مهندسی اجتماعی، کاربران را فریب داده و اطلاعات حساس آنها را سرقت میکند.

در این مقاله، فیشینگ را از جنبههای مختلف بررسی میکنیم. این راهنما شامل پنج بخش اصلی است که ابعاد فنی حملات فیشینگ، روشهای پیشگیری فنی، جنبههای تحلیلی و تحقیقاتی، اقدامات سازمانی و مدیریتی، و فناوریهای جدید مرتبط با فیشینگ را پوشش میدهد. هدف این مقاله ارائه یک منبع آموزشی کامل است تا خوانندگان با انواع حملات فیشینگ، روشهای شناسایی و مقابله با آنها، و روندهای آینده در این حوزه آشنا شوند.

در این بخش، جنبههای فنی حملات فیشینگ را بررسی میکنیم. این حملات شامل روشهای مختلفی هستند که مهاجمان برای فریب کاربران به کار میبرند، از جمله تحلیل فنی لینکها و URLهای مخرب، تکنیکهای مهندسی اجتماعی، بدافزارهای مرتبط، سواستفاده از ضعفهای امنیتی وبسایتها و حملات مرد میانی (MITM).

همچنین، در این بخش به روشهای رمزنگاری و احراز هویت مؤثر میپردازیم که میتوانند به کاهش خطر فیشینگ کمک کنند.

روشهای مختلف حملات فیشینگ و تکنیکهای مهاجمان

حملات فیشینگ در اشکال و روشهای مختلفی اجرا میشوند. در ادامه، مهمترین انواع این حملات را بررسی میکنیم:

۱. فیشینگ هدفمند (Spear Phishing)

در این روش، مهاجم یک فرد یا سازمان خاص را هدف قرار میدهد. ابتدا اطلاعاتی مانند نام، سمت سازمانی و جزئیات تماس قربانی را جمعآوری کرده و سپس ایمیلی جعلی اما بسیار واقعی برای او ارسال میکند. مهاجم معمولاً خود را بهعنوان مدیرعامل، همکار یا فردی معتبر معرفی کرده و با ارائه جزئیات دقیق، کاربر را متقاعد میکند که روی لینک مخرب کلیک کند یا اطلاعات ورود خود را وارد نماید.

۲. حملات Whaling (شکار نهنگ)

این روش، شکل پیشرفتهای از اسپیر فیشینگ است که مدیران ارشد و افراد ردهبالای سازمانها را هدف قرار میدهد. از آنجا که این افراد دسترسی گستردهای به اطلاعات حساس دارند، موفقیت این حمله میتواند خسارتهای سنگینی به همراه داشته باشد. بهعنوان مثال، مهاجم ممکن است خود را بهعنوان مدیرعامل جا بزند و از مدیر مالی درخواست کند که مبلغی را فوراً انتقال دهد. این نوع حمله، بهعنوان کلاهبرداری CEO نیز شناخته میشود.

۳. فیشینگ شبیهسازیشده (Clone Phishing)

در این روش، مهاجم یک ایمیل واقعی که قبلاً توسط قربانی دریافت شده است را کپی کرده و با ایجاد تغییرات جزئی، مانند جایگزینی یک لینک مخرب، مجدداً ارسال میکند. ایمیل جعلی معمولاً وانمود میکند که “ارسال مجدد” همان پیام قبلی است تا اعتماد قربانی را جلب کند. با کلیک روی لینک یا باز کردن پیوست آلوده، اطلاعات ورود قربانی به سرقت میرود.

۴. فیشینگ پیامکی (Smishing)

در این نوع حمله، مهاجم از پیامک یا پیامرسانهای متنی برای فریب کاربر استفاده میکند. پیام ارسالشده معمولاً بهعنوان یک اعلان اضطراری از طرف بانک، سرویس اینترنتی یا شرکتهای معتبر ظاهر میشود و حاوی لینکی است که قربانی را به یک وبسایت جعلی هدایت میکند. در آنجا، کاربر فریب خورده و اطلاعات حساس خود مانند رمزعبور یا کد تأیید را وارد میکند.

۵. فیشینگ صوتی (Vishing)

در این روش، مهاجم از تماس تلفنی برای فریب کاربر استفاده میکند. او خود را بهعنوان یک کارمند بانک، مأمور مالیاتی یا حتی یکی از بستگان معرفی کرده و قربانی را متقاعد میکند که اطلاعات حساس خود را ارائه دهد. بهعنوان نمونه، در سال ۲۰۱۹ یک کمپین Vishing اعضای پارلمان انگلستان را هدف قرار داد که طی آن تماسهای جعلی برای سرقت اطلاعات ورود آنها برقرار شد.

۶. فیشینگ شبکههای اجتماعی (Angler Phishing)

در این نوع حمله، مهاجم در بستر شبکههای اجتماعی فعالیت میکند. او با ایجاد حسابهای جعلی، مانند اکانت پشتیبانی یک شرکت معتبر، به شکایات و سوالات کاربران پاسخ داده و آنها را به صفحات فیشینگ هدایت میکند. بهعنوان مثال، کلاهبرداران در توییتر خود را نمایندگان شرکت Domino’s Pizza معرفی کردند و پس از جلب اعتماد کاربران، از آنها اطلاعات شخصی و مالی درخواست کردند.

۷. حملات معمول ایمیلی (Email Phishing)

این نوع حمله یکی از رایجترین روشهای فیشینگ است که در آن، ایمیلهای جعلی به تعداد زیادی از کاربران ارسال میشود. این ایمیلها معمولاً به نام بانکها، سرویسهای آنلاین مانند PayPal و Amazon یا شبکههای اجتماعی جعل میشوند. متن ایمیل اضطراری یا وسوسهانگیز است (مثلاً “حساب شما مسدود شده، فوری رمز خود را تغییر دهید” یا “شما برنده جایزه شدید!”) و کاربر را ترغیب میکند که روی لینک مخرب کلیک کند یا فایل آلودهای را دانلود نماید.

۸. فیشینگ از طریق پروتکل امن (HTTPS Phishing)

برخی از حملات فیشینگ با سوءاستفاده از گواهی HTTPS انجام میشوند. در این روش، مهاجمان یک وبسایت جعلی را با یک گواهی SSL معتبر راهاندازی میکنند تا کاربران احساس امنیت کنند. بسیاری از کاربران با دیدن قفل سبز و پیشوند “https://” تصور میکنند که سایت معتبر است، درحالیکه مهاجمان میتوانند برای دامنههای جعلی خود نیز گواهی معتبر دریافت کنند.

۹. فارمینگ (Pharming)

در حملات فارمینگ، برخلاف روشهای رایج فیشینگ که نیاز به کلیک کاربر دارند، کاربر بهصورت خودکار به سایت جعلی هدایت میشود. مهاجم با آلوده کردن رایانه قربانی یا دستکاری تنظیمات DNS، کاری میکند که حتی اگر کاربر آدرس صحیح وبسایت را در مرورگر وارد کند، به یک صفحه فیشینگ هدایت شود. در سال ۲۰۰۷، یک حمله فارمینگ پیچیده، کاربران بیش از ۵۰ مؤسسه مالی را به صفحات جعلی هدایت کرد.

۱۰. فیشینگ Evil Twin (دوقلوی شیطانی)

در این حمله، مهاجم یک نقطه دسترسی وایفای جعلی ایجاد میکند که مشابه یک شبکه وایفای معتبر به نظر میرسد. وقتی کاربر به این شبکه متصل میشود، مهاجم میتواند اطلاعات ورود او را رهگیری کند. برای مثال، گزارشهایی وجود دارد که واحد اطلاعاتی ارتش روسیه (GRU) از این روش برای جاسوسی از سازمانهای هدف استفاده کرده است.

۱۱. واترینگ هول (Watering Hole)

در این روش، مهاجم ابتدا وبسایتهایی را شناسایی میکند که گروه هدف معمولاً از آنها بازدید میکنند. سپس با نفوذ به این سایتهای معتبر، کد مخربی در آنها قرار میدهد که کاربران را آلوده کرده یا به صفحات فیشینگ هدایت میکند. این تکنیک برای هدفگیری گروههای خاص مانند کارکنان یک صنعت یا سازمان خاص بسیار مؤثر است.

روشهای ذکر شده تنها بخشی از حملات فیشینگ هستند و مهاجمان دائماً در حال توسعه تکنیکهای جدیدتری هستند. اما نقطه مشترک همه این روشها، استفاده از فریب برای سرقت اطلاعات کاربران از طریق جعل هویت یک منبع معتبر است.

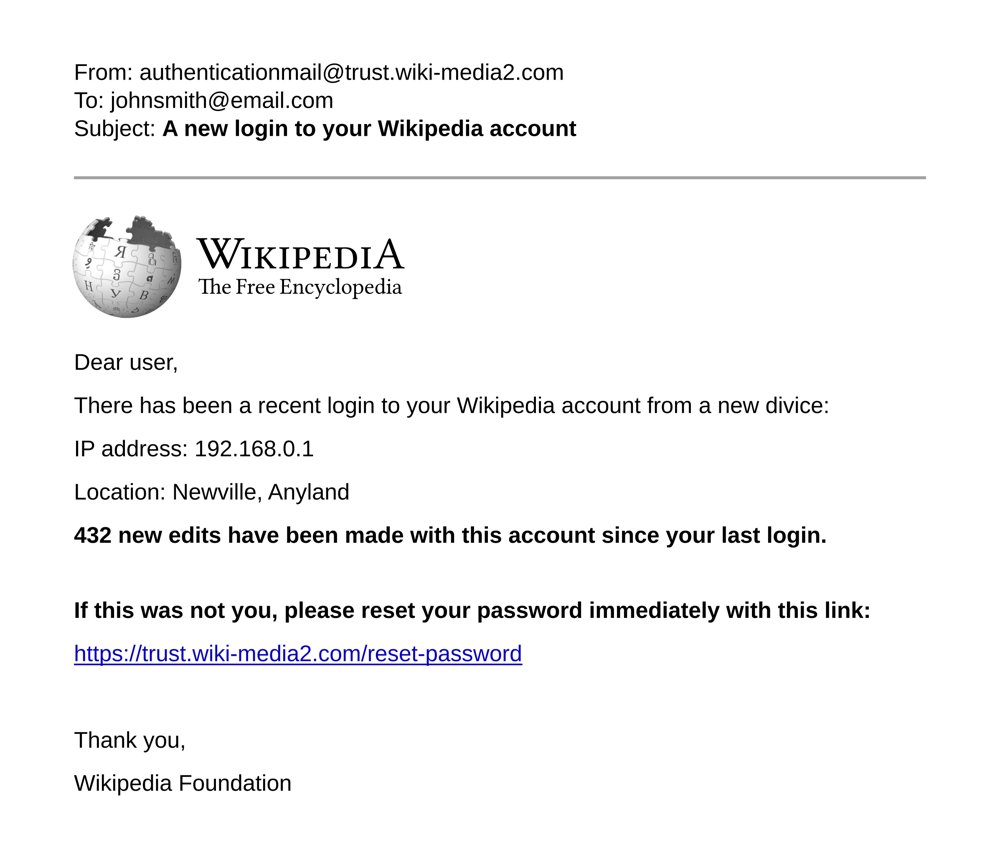

در تصویر زیر، نمونهای از یک ایمیل فیشینگ نشان داده شده که وانمود میکند از سوی ویکیپدیا ارسال شده است. در این ایمیل جعلی، به بهانه ورود مشکوک به حساب ویکیپدیا، از کاربر خواسته شده روی لینک بازنشانی رمز عبور کلیک کند. دامنه لینک (trust.wiki-media2.com) شباهت زیادی به آدرس واقعی ویکیمدیا دارد و هدف آن فریب کاربر است.

نمونهای از یک ایمیل فیشینگ که بهطور جعلی از طرف ویکیپدیا ارسال شده است (توجه به آدرس لینک جعلی). در این ایمیل، مهاجم تلاش کرده با استفاده از نشان ویکیپدیا و پیام هشدار ورود غیرمجاز، کاربر را وادار به کلیک روی لینک مخرب کند.

تحلیل فنی لینکها و URLهای مخرب

یکی از مهارتهای کلیدی در شناسایی حملات فیشینگ، بررسی دقیق لینکها و URLها است. مهاجمان معمولاً با تغییرات ظریف در آدرسهای وب، کاربران را فریب میدهند تا متوجه جعلی بودن لینک نشوند. بهعنوان مثال، ممکن است دامنههایی با املای بسیار مشابه دامنههای معتبر ثبت کنند (مثل micros0ft.com بهجای microsoft.com) یا از حروف یونیکد که مشابه حروف انگلیسی هستند، استفاده کنند تا در نگاه اول، لینک مخرب کاملاً واقعی به نظر برسد.

در ادامه، برخی از رایجترین تکنیکهای فیشینگ مرتبط با لینکها را بررسی میکنیم:

۱. استفاده از حروف مشابه (Homoglyph)

در این روش، مهاجمان برخی حروف در نام دامنه را با کاراکترهای مشابه جایگزین میکنند. بهعنوان مثال:

- حرف کوچک

lبا عدد1(paypaI.comبهجایpaypal.com) - حرف

Oبا صفر (g00gle.comبهجایgoogle.com) - استفاده از حروف سیریلیک که ظاهراً مشابه حروف لاتین هستند، مانند

аррӏе.comکه با حروف سیریلیک نوشته شده اما شبیهapple.comدیده میشود. (این دو از یکدگیر متفاوت هستند. برای اینکه بهتر متوجه شوید آدرس را کپی کنید و در مرورگر وارد کنید.)

۲. اضافه یا حذف حروف (Typosquatting)

در این روش، مهاجمان دامنههایی را ثبت میکنند که مشابه آدرسهای پرکاربرد اما با اشتباه تایپی هستند. این دامنهها به گونهای طراحی شدهاند که کاربران هنگام تایپ اشتباه، به سایت جعلی هدایت شوند. نمونههایی از این تکنیک شامل:

gooogle.com(با سه حرفoبهجای دو تا)amazan.com(بدون حرفo)

۳. سابدامینهای فریبنده (Subdomain Spoofing)

در این روش، مهاجم دامنهای ثبت کرده و بخشی از آن را شبیه نام یک برند معتبر قرار میدهد. مثلاً:

✅ https://paypal.com (آدرس واقعی)

❌ https://paypal.login.example.com (آدرس جعلی)

کاربران ممکن است با دیدن نام برند در ابتدای آدرس، فریب بخورند، درحالیکه دامنه اصلی در این مثال example.com است و هیچ ارتباطی با PayPal ندارد. برای تشخیص دامنه واقعی، همیشه باید بخش اصلی آدرس (Domain و TLD) را بررسی کرد.

۴. پنهانسازی لینک حقیقی

در بسیاری از ایمیلهای فیشینگ، متن لینک با آدرس واقعی تفاوت دارد. برای مثال:

✅ لینک نمایش دادهشده: https://www.google.com

❌ لینک واقعی: https://malicious-site.com

کاربران میتوانند با قرار دادن نشانگر موس روی لینک (بدون کلیک کردن)، آدرس واقعی را در پایین مرورگر مشاهده کنند. این تکنیک، که با نام Hover Method شناخته میشود، میتواند از بسیاری از کلیکهای ناخواسته جلوگیری کند.

۵. استفاده از کوتاهکنندههای URL

هکرها برای مخفی کردن دامنه اصلی، از سرویسهای کوتاهکننده لینک مانند bit.ly استفاده میکنند. از آنجایی که لینک کوتاهشده مقصد واقعی را نشان نمیدهد، کاربر ممکن است روی آن کلیک کند بدون اینکه بداند به کجا هدایت خواهد شد. برای بررسی این نوع لینکها میتوان از ابزارهای گسترش لینک (Link Expanders) یا اسکنرهای امنیتی استفاده کرد.

ابزارهای تحلیل فنی لینکهای مشکوک

برای بررسی لینکهای مشکوک و شناسایی تهدیدات احتمالی، میتوان از ابزارهای زیر استفاده کرد:

- VirusTotal (بررسی لینک و شناسایی بدافزارهای احتمالی)

- URLScan.io (آنالیز صفحات وب برای تشخیص تهدیدات امنیتی)

- ابزارهای داخلی مرورگرها مانند Chrome Safe Browsing

همچنین، توجه به پروتکل اتصال (HTTP یا HTTPS) مهم است. اگرچه وجود HTTPS لزوماً نشاندهنده امنیت نیست، اما نبود آن در سایتهایی که نیاز به ورود اطلاعات حساس دارند (مانند صفحات ورود به حساب بانکی) یک زنگ خطر جدی محسوب میشود.

برای محافظت در برابر حملات فیشینگ، کاربران باید همیشه قبل از کلیک روی لینکها، جزئیات آن را بررسی کنند. مهمترین نکات شامل:

✅ بررسی دقیق نام دامنه و پسوند آن

✅ استفاده از روش Hover برای مشاهده آدرس واقعی لینک

✅ بررسی لینکهای کوتاهشده قبل از کلیک

✅ استفاده از سرویسهای آنلاین برای اسکن لینکهای مشکوک

با رعایت این اصول، میتوان از بسیاری از حملات فیشینگ جلوگیری کرد و امنیت اطلاعات شخصی و سازمانی را افزایش داد.

شناسایی حملات فیشینگ مبتنی بر ایمیل (تحلیل سربرگ ایمیل)

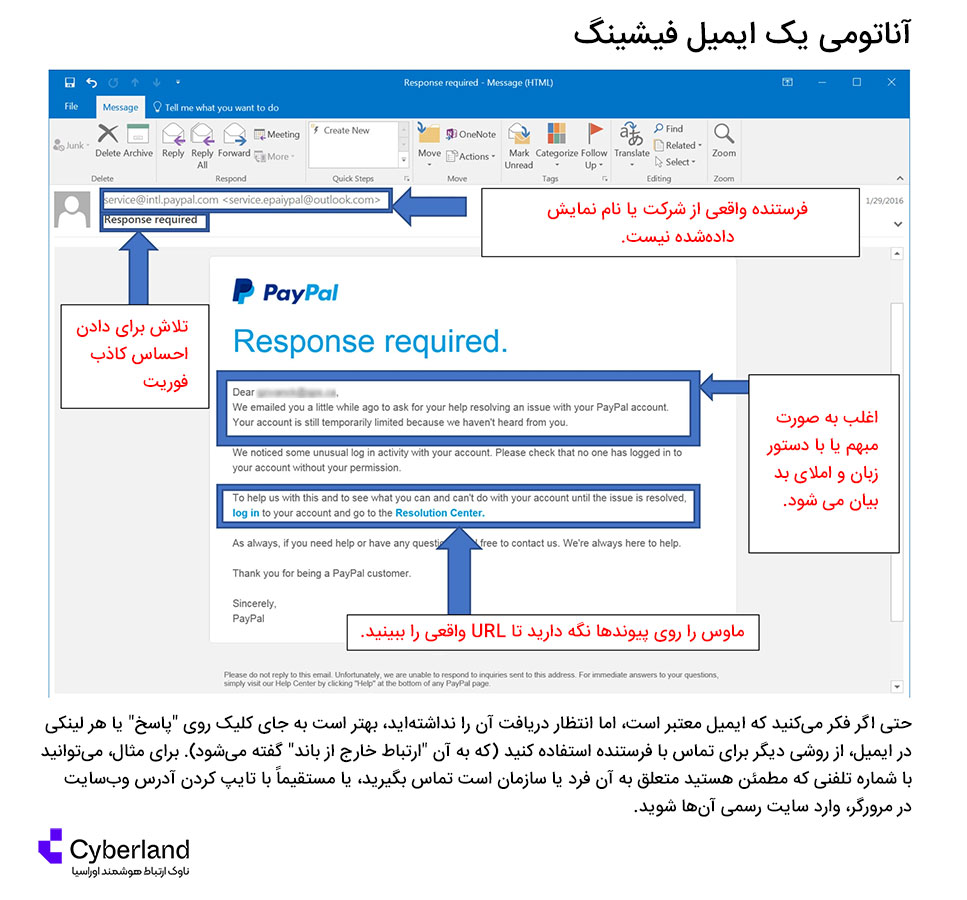

بسیاری از حملات فیشینگ از طریق ایمیل انجام میشوند. برای تشخیص ایمیلهای جعلی، علاوه بر بررسی محتوای پیام، تحلیل سربرگ ایمیل (Email Header) یک روش قدرتمند محسوب میشود. سربرگ ایمیل شامل اطلاعات فنی مربوط به مسیر ارسال، سرورهای مبدأ و مقصد، آدرس واقعی فرستنده و تنظیمات احراز هویت ایمیل است. این اطلاعات معمولاً بهصورت پیشفرض برای کاربران نمایش داده نمیشوند، اما با بررسی آنها میتوان نشانههای فیشینگ را شناسایی کرد.

مهمترین روشهای بررسی سربرگ ایمیل:

۱. بررسی آدرس فرستنده (From Address)

کلاهبرداران معمولاً نام فرستنده را جعل میکنند تا ایمیل معتبر به نظر برسد. بهعنوان مثال، ممکن است در بخش نمایش دادهشده، نام فرستنده “PayPal Support” باشد، اما آدرس واقعی چیزی مثل paypalsupport@gmail.com باشد. برای بررسی دقیق، باید به سربرگ کامل ایمیل مراجعه کرد و دامنه واقعی فرستنده را بررسی نمود. اگر ایمیلی ادعا کند که از طرف یک شرکت ارسال شده، اما دامنه آن به شرکت مذکور تعلق نداشته باشد، به احتمال زیاد فیشینگ است.

۲. بررسی احراز هویت ایمیل (SPF/DKIM/DMARC)

در سربرگ ایمیل، نتایج مربوط به پروتکلهای احراز هویت ایمیل مانند SPF، DKIM و DMARC مشخص میشود. برای مثال، ممکن است در خطوط سربرگ ببینید:

✅ spf=pass (ایمیل از سرور مجاز ارسال شده است)

❌ spf=fail (سرور ارسالکننده مجاز به فرستادن ایمیل از طرف این دامنه نبوده است)

اگر ایمیلی ادعا کند که از دامنهای مانند microsoft.com ارسال شده، اما SPF آن fail باشد، به این معنی است که سرور فرستنده مجاز به ارسال ایمیل از طرف آن دامنه نبوده و احتمال جعل وجود دارد. بسیاری از سرویسهای ایمیل این موارد را بهصورت خودکار بررسی کرده و پیامهای مشکوک را به پوشه اسپم منتقل میکنند.

۳. بررسی Received Headers (مسیر ارسال ایمیل)

سربرگ ایمیل شامل چندین خط Received است که مسیر پیمودهشده ایمیل از سرور مبدأ تا مقصد را نشان میدهد. معمولاً آخرین خط Received شامل IP سرور فرستنده اصلی است.

📌 اگر ایمیل ادعا کند که از یک شرکت داخلی ارسال شده، اما آدرس IP مبدأ مربوط به یک کشور دیگر یا یک ارائهدهنده ناشناس باشد، احتمال جعلی بودن آن زیاد است. البته، تحلیل دقیق این اطلاعات نیاز به دانش فنی دارد.

۴. بررسی فیلد Reply-To

برخی حملات فیشینگ از آدرس Reply-To متفاوتی استفاده میکنند. این یعنی اگر کاربر روی دکمه “Reply” کلیک کند، پاسخ ایمیل به آدرس دیگری ارسال میشود. بهعنوان مثال:

✅ آدرس فرستنده نمایش دادهشده: billing@paypal.com

❌ اما آدرس Reply-To: paypalbilling123@gmail.com

اگر آدرس Reply-To با آدرس فرستنده همخوانی نداشته باشد، این یکی از نشانههای فیشینگ است.

۵. بررسی امضاهای دیجیتال (DKIM)

سازمانهای معتبر معمولاً ایمیلهای خود را با استفاده از پروتکل DKIM امضا میکنند. اگر در سربرگ ایمیل مقدار DKIM=pass دیده نشود، احتمال جعلی بودن ایمیل افزایش مییابد. هرچند همه سازمانها DKIM را فعال نکردهاند، اما نبود SPF، DKIM و DMARC بهصورت همزمان، یک هشدار امنیتی محسوب میشود.

تحلیل سربرگ ایمیل میتواند مشخص کند که آیا یک ایمیل واقعاً از منبع ادعایی ارسال شده یا خیر. برای کاربران عادی، بررسی این اطلاعات ممکن است کمی پیچیده باشد، اما تیمهای امنیتی و متخصصان IT از این روش برای تحلیل ایمیلهای مشکوک استفاده میکنند.

علاوه بر بررسی دستی، ابزارهای آنلاینی نیز وجود دارند که با کپی کردن Header ایمیل در آنها، تحلیل خودکار انجام داده و موارد مشکوک را برجسته میکنند. با استفاده از این روشها، میتوان از بسیاری از حملات فیشینگ جلوگیری کرد.

نقش مهندسی اجتماعی در حملات فیشینگ

مهندسی اجتماعی، عنصر کلیدی در حملات فیشینگ است. حتی پیشرفتهترین بدافزارها و لینکهای مخرب، بدون فریب ذهن کاربر نمیتوانند مؤثر باشند. مهاجمان با استفاده از اصول روانشناسی و رفتارشناسی، سناریوهایی طراحی میکنند که کاربران را متقاعد کنند تا اقداماتی ناامن انجام دهند.

در ادامه، برخی از رایجترین ترفندهای مهندسی اجتماعی که در فیشینگ مورد استفاده قرار میگیرند را بررسی میکنیم:

۱. ایجاد حس فوریت و اضطرار

یکی از ترفندهای رایج مهاجمان، القای حس فوریت است. بهعنوان مثال، ایمیلی با عنوان “فوری: حساب شما تعلیق شد!” یا “مهلت ۲۴ ساعته برای جلوگیری از مسدود شدن کارت بانکی” ارسال میشود. این پیامها عمدتاً برای ایجاد اضطراب طراحی شدهاند تا کاربر بدون فکر کردن و بررسی صحت پیام، روی لینک کلیک کند. مهاجم میداند که افراد در شرایط اضطراری معمولاً دقت کافی را به خرج نمیدهند.

۲. سوءاستفاده از حس ترس یا نگرانی

مهاجمان با ایجاد احساس ترس، کاربران را وادار به اقدام سریع میکنند. برای مثال:

- ایمیلی جعلی از طرف اداره مالیات که تهدید میکند: “اگر تا فردا بدهی خود را پرداخت نکنید، اقدام قانونی انجام خواهد شد.”

- هشداری که ادعا میکند: “اکانت شما هک شده، فوراً رمز عبور خود را تغییر دهید!”

ترس، ابزاری قدرتمند برای ایجاد واکنش آنی است و مهاجمان از این ویژگی روانشناختی برای فریب کاربران استفاده میکنند.

۳. وسوسه با پیشنهادات جذاب

برخی از حملات فیشینگ، برعکس روشهای قبلی، کاربران را با وعدههای جذاب و وسوسهانگیز فریب میدهند. نمونههایی از این روش عبارتاند از:

- “شما برنده یک خودروی رایگان شدهاید، برای دریافت جایزه اطلاعات خود را وارد کنید!”

- “فرصت شغلی با درآمد بالا در خانه – کافی است فرم زیر را پر کنید.”

هیجان ناشی از دریافت یک پیشنهاد شگفتانگیز، میتواند منطق کاربر را تحت تأثیر قرار داده و او را به دام بیندازد.

۴. جعل هویت افراد مورد اعتماد

یکی از رایجترین تکنیکهای فیشینگ، جعل هویت افراد و سازمانهای معتبر است. مهاجمان خود را به جای بانکها، شرکتهای معروف، سرویسهای پرکاربرد یا حتی دوستان و همکاران کاربران جا میزنند.

برای مثال:

- دریافت ایمیلی از یک “دوست قدیمی” که حاوی عکسهای مشترک است، میتواند قربانی را به باز کردن فایل پیوست وادار کند – درحالیکه ممکن است این فایل آلوده به بدافزار باشد.

- ایمیلی که ظاهراً از طرف رئیس یک شرکت ارسال شده و در آن، درخواست انجام یک کار فوری را مطرح میکند. در چنین شرایطی، کاربر به دلیل احترام به مقام بالاتر، احتمالاً کمتر شک کرده و درخواست را انجام میدهد.

۵. کاهش شک با سادهسازی درخواستها

مهاجمان معمولاً مستقیماً از کاربر درخواست رمز عبور نمیکنند، بلکه سناریویی طراحی میکنند که کاربر را وادار به ارائه اطلاعات کند. بهعنوان مثال:

“برای رفع مشکل امنیتی، لطفاً رمز عبور خود را در این پورتال امن تغییر دهید.”

قربانی تصور میکند که در حال انجام یک اقدام امنیتی است، اما درواقع اطلاعات ورود خود را در صفحهای جعلی وارد کرده و آن را مستقیماً به مهاجم ارسال میکند.

مهندسی اجتماعی، نهتنها در حملات فیشینگ ایمیلی، بلکه در تماسهای تلفنی (Vishing) و پیامکهای جعلی (Smishing) نیز کاربرد دارد. بنابراین، چه در فضای آنلاین و چه در ارتباطات روزمره، شناخت این شگردها میتواند از گرفتار شدن در دام فیشینگ جلوگیری کند.

🔴 نکته مهم: اگر پیام یا تماسی دریافت کردید که بیش از حد اضطراری، تهدیدآمیز، یا بیش از حد جذاب و وسوسهکننده به نظر میرسد، احتمالاً یک حمله مهندسی اجتماعی است. در چنین مواقعی، قبل از هر اقدامی، محتوا را با دقت بررسی کنید و از منابع رسمی صحت آن را تأیید نمایید.

بدافزارها و تروجانهای مرتبط با فیشینگ

همه حملات فیشینگ صرفاً برای سرقت رمز عبور یا اطلاعات حساب کاربری طراحی نشدهاند. در بسیاری از موارد، هدف نهایی مهاجم آلوده کردن سیستم قربانی به بدافزار است. ایمیلهای فیشینگ ممکن است شامل فایلهای پیوست مخرب باشند، مانند:

- اسناد آفیس حاوی ماکروهای آلوده

- فایلهای PDF دستکاریشده

- فایلهای اجرایی که شبیه اسناد بیخطر به نظر میرسند

کاربری که کنجکاو یا فریب خورده است، فایل را باز میکند و در نتیجه، بدافزار روی سیستم او نصب میشود.

بدافزارهای رایج توزیعشده از طریق فیشینگ

برخی از رایجترین بدافزارهایی که از طریق ایمیلهای فیشینگ منتشر میشوند عبارتاند از:

- تروجانهای سرقت اطلاعات مانند Agent Tesla و Lokibot

- بدافزارهای دسترسی از راه دور (RAT)

- باجافزارها که فایلهای سیستم را قفل کرده و برای بازگردانی آنها درخواست پول میکنند. (مطالعه بیشتر: راهنمای جامع پیشگیری و مقابله با باج افزار)

- باتنتها که سیستم قربانی را در شبکهای از رایانههای آلوده برای حملات گستردهتر قرار میدهند

تحقیقات نشان داده است که حدود ۹۴٪ از بدافزارها از طریق ایمیل منتشر میشوند. این آمار نشان میدهد که ایمیل همچنان یکی از اصلیترین مسیرهای نفوذ بدافزارها است و فیشینگ نقش کلیدی در گسترش آنها دارد.

نمونههایی از کمپینهای بدافزار از طریق فیشینگ

یکی از شناختهشدهترین نمونههای این حملات، تروجان بانکی Emotet است که بهطور گسترده از طریق ایمیلهای فیشینگ حاوی فایلهای Word آلوده منتشر شد.

همچنین، در برخی حملات فیشینگ، مهاجمان با ارسال فاکتورهای جعلی یا اعلامیههای پستی تقلبی در قالب فایلهای مایکروسافت آفیس، بدافزارهایی مانند TrickBot یا BazLoader را توزیع کردهاند. این بدافزارها:

- اطلاعات حسابهای بانکی کاربران را سرقت میکردند

- زمینه را برای باجافزارهای خطرناک فراهم میکردند

فیشینگ و توزیع بدافزار از طریق لینکهای آلوده

علاوه بر پیوستهای مخرب، برخی ایمیلهای فیشینگ حاوی لینکهایی هستند که کاربر را به صفحات آلوده هدایت میکنند. مهاجمان ممکن است کاربر را ترغیب کنند تا نرمافزار خاصی را دانلود کند، مانند:

“برای مشاهده این ابلاغیه قضایی، افزونه مرورگر را از اینجا نصب کنید.”

در چنین مواردی، در کنار نرمافزار ادعایی، یک تروجان یا کد مخرب روی سیستم نصب میشود.

برخی دیگر از ایمیلهای فیشینگ، کاربر را به صفحات وبی هدایت میکنند که حاوی اکسپلویتکیت (Exploit Kit) هستند. اکسپلویتکیت مجموعهای از کدهای مخرب است که با سوءاستفاده از آسیبپذیریهای مرورگر یا پلاگینهای نصبشده، بدون اطلاع کاربر بدافزار را روی سیستم او اجرا میکند.

🔴نکته مهم:

حتی صرف کلیک کردن روی لینک آلوده (بدون وارد کردن اطلاعات) میتواند سیستم شما را آلوده کند، مخصوصاً اگر نرمافزارها و سیستمعامل شما بهروزرسانی نشده باشند و دارای آسیبپذیریهای امنیتی باشند.

بهرهبرداری از ضعفهای امنیتی وبسایتها در حملات فیشینگ

مهاجمان فیشینگ برای اجرای حملات خود تنها به فریب کاربران متکی نیستند؛ بلکه گاهی از ضعفهای فنی در وبسایتها و سرویسهای آنلاین نیز استفاده میکنند تا حمله را باورپذیرتر کرده و دامنه تأثیر آن را گسترش دهند. در ادامه، برخی از رایجترین روشهای بهرهبرداری از این ضعفها را بررسی میکنیم:

۱. سوءاستفاده از باگهای تغییر مسیر (Open Redirect)

برخی وبسایتهای معتبر دارای مکانیزمهایی هستند که کاربران را پس از انجام یک عملیات خاص (مثلاً خروج از حساب کاربری) به صفحهای دیگر هدایت میکنند. اگر این فرآیند بهدرستی کنترل نشود، مهاجم میتواند لینکی ایجاد کند که در نگاه اول، به سایت اصلی اشاره دارد، اما بلافاصله کاربر را به صفحه فیشینگ هدایت میکند.

📌 مثال:

✅ لینک معتبر: https://example.com/logout?redirect=homepage.com

❌ لینک مخرب: https://example.com/logout?redirect=phishingsite.com

در این روش، کاربر ابتدا سایت اصلی را در نوار آدرس مشاهده میکند، اما در یک لحظه به دامنه جعلی منتقل میشود. این تکنیک بهویژه در ایمیلهای فیشینگ که ابتدا دامنهای معتبر را نمایش میدهند، بسیار خطرناک است.

۲. جاسازی صفحات جعلی از طریق XSS

حملات اسکریپتنویسی میانوبگاهی (XSS) یکی از ضعفهای رایج در وبسایتهاست که به مهاجمان اجازه میدهد کدهای جاوا اسکریپت مخرب را در صفحات معتبر اجرا کنند. اگر یک سایت معتبر دچار آسیبپذیری XSS باشد، مهاجم میتواند صفحهای جعلی از همان سایت را نمایش داده و اطلاعات کاربران را سرقت کند.

📌 چرا این روش مؤثر است؟

✅ دامنه سایت در نوار آدرس مرورگر معتبر به نظر میرسد، اما محتوا توسط مهاجم تغییر کرده است.

✅ کاربر بدون شک و تردید، اطلاعات حساس خود را در فرمهای تقلبی وارد میکند.

این روش پیچیدهتر از سایر تکنیکهای فیشینگ است، اما حملات موفق آن میتوانند خسارات زیادی به همراه داشته باشند.

۳. استفاده از وبسایتهای هکشده

بسیاری از حملات فیشینگ، صفحات جعلی خود را روی دامنههای هکشده قرار میدهند. در این روش، مهاجم به یک وبسایت معتبر اما آسیبپذیر (مانند سایتهای وردپرسی با امنیت پایین) نفوذ کرده و صفحات فیشینگ خود را در آن میزبانی میکند.

📌 چرا این روش خطرناک است؟

✅ لینک فیشینگ به دامنهای شناختهشده و معتبر اشاره دارد، نه یک سایت مشکوک.

✅ کاربران با دیدن آدرس سایت (مثلاً یک وبسایت دانشگاهی) کمتر احتمال دارد که به آن شک کنند.

✅ ایمیلهای حاوی این لینکها، احتمال بیشتری دارند که از فیلترهای ضداسپم عبور کنند.

این روش به مهاجمان اجازه میدهد بدون نیاز به ثبت دامنههای جدید، حملات فیشینگ خود را اجرا کنند.

۴. حملات فارمینگ و مسمومسازی DNS (Pharming & DNS Poisoning)

در برخی موارد، مهاجمان با تغییر تنظیمات DNS یا مسمومسازی حافظه کش (Cache Poisoning)، کاربران را بدون نیاز به کلیک روی لینک مخرب به سایتهای جعلی هدایت میکنند.

📌 چگونه کار میکند؟

✅ مهاجم یک ضعف امنیتی را در روترهای خانگی، سرورهای DNS یا تنظیمات شبکه سازمانی پیدا میکند.

✅ وقتی کاربر آدرس واقعی (مثلاً www.bank.com) را در مرورگر وارد میکند، مرورگر او به نسخه جعلی آن هدایت میشود.

این روش یکی از پیچیدهترین و خطرناکترین تکنیکهای فیشینگ است، زیرا کاربر حتی اگر لینک را خودش تایپ کند، همچنان به صفحه جعلی منتقل میشود!

روشهای رمزنگاری و احراز هویت برای جلوگیری از فیشینگ

تاکنون بیشتر درباره روشهای حمله در فیشینگ صحبت کردیم، اما پیشگیری فنی نیز نقش مهمی در کاهش این تهدیدات دارد. برخی راهکارهای رمزنگاری و احراز هویت میتوانند به میزان قابلتوجهی از موفقیت حملات فیشینگ جلوگیری کنند. در ادامه، چند روش کلیدی در این زمینه را بررسی میکنیم:

۱. استفاده گسترده از TLS/SSL (رمزنگاری ارتباطات)

پروتکلهای رمزنگاری مانند TLS/SSL از طریق HTTPS، ارتباط بین کاربر و سرور را رمزگذاری میکنند و از شنود اطلاعات و حملات MITM جلوگیری میکنند.

✅ چرا این روش اهمیت دارد؟

- اگر همه وبسایتها از HTTPS استفاده کنند، مهاجمان دیگر نمیتوانند بهراحتی اطلاعات حساس کاربران را رهگیری یا تغییر دهند.

- فیشینگ را کاملاً از بین نمیبرد (چون مهاجمان هم میتوانند گواهی بگیرند)، اما اجرای حملات را سختتر میکند.

📌 توصیه: سازمانها باید گواهیهای معتبر SSL را دریافت کرده و قابلیت HSTS (اجبار مرورگر به HTTPS) را فعال کنند تا کاربران همیشه از ارتباط امن استفاده کنند.

۲. امضای دیجیتال ایمیلها

یکی از روشهای تشخیص ایمیلهای جعلی و فیشینگ، استفاده از امضای دیجیتال است. استانداردهایی مانند PGP یا S/MIME به فرستنده این امکان را میدهند که ایمیلهای خود را دیجیتالی امضا کند تا گیرنده مطمئن شود که ایمیل از منبع معتبر ارسال شده است.

✅ مشکل این روش چیست؟

- این فناوری هنوز بین کاربران عادی رایج نشده است.

- بهجای آن، بسیاری از شرکتها از SPF، DKIM و DMARC برای احراز هویت ایمیلها استفاده میکنند.

📌 توصیه: اگر ایمیلی از یک منبع رسمی بدون امضای دیجیتال دریافت کردید، باید به اعتبار آن شک کنید.

۳. احراز هویت چندعاملی (MFA) و روشهای ضد فیشینگ

احراز هویت چندعاملی (MFA) یکی از مؤثرترین راهکارها برای جلوگیری از فیشینگ است. اما همه روشهای MFA برابر نیستند. برخی از آنها مانند پیامک (SMS) در برابر حملات فیشینگ آسیبپذیرند، درحالیکه روشهای جدیدتر مانند FIDO2/WebAuthn، مقاومت بسیار بالایی دارند.

✅ ویژگی کلیدی MFA ضد فیشینگ:

- این روشها بر پایه رمزنگاری نامتقارن کار میکنند.

- کلید امنیتی (مثلاً اثر انگشت یا توکن سختافزاری) بررسی میکند که درخواست احراز هویت از دامنه واقعی سرویسدهنده ارسال شده باشد.

- اگر کاربر به یک صفحه جعلی هدایت شود، توکن امنیتی درخواست را رد میکند.

📌 توصیه: استفاده از احراز هویت چندعاملی، بهویژه روشهایی مانند FIDO2، میتواند حملات فیشینگ را تا حد زیادی ناممکن کند.

۴. توکنها و گواهیهای امنیتی برای کاربران

برخی از سرویسهای حساس (مانند سامانههای بانکی سازمانی) از روشهای امنیتی قویتری نسبت به رمز عبور معمولی استفاده میکنند. در این روشها، ورود کاربران نیازمند گواهی دیجیتال یا توکن فیزیکی است.

✅ چرا این روش کارآمد است؟

- اگر کاربر فریب فیشینگ را بخورد و رمز خود را وارد کند، مهاجم بدون داشتن توکن یا گواهی دیجیتال، نمیتواند به سیستم وارد شود.

- این روش بیشتر برای سازمانها و کاربردهای حیاتی استفاده میشود زیرا پیادهسازی آن پرهزینهتر است.

۵. استفاده از Secure Attention Key برای مقابله با حملات فیشینگ

در برخی سیستمها، مکانیزمهایی برای جلوگیری از ورود اطلاعات حساس به صفحات جعلی وجود دارد.

📌 نمونهای از این روشها:

- در ویندوز، ترکیب Ctrl+Alt+Del برای ورود به سیستم، باعث میشود صفحه ورود توسط سیستمعامل کنترل شود و نه یک برنامه مخرب.

- در مرورگرها، Chrome هنگام تکمیل خودکار رمزهای عبور بررسی میکند که دامنه سایت با دامنه ذخیرهشده مطابقت داشته باشد.

✅ هدف این تکنیکها: جلوگیری از ورود اطلاعات حساس در صفحاتی که توسط بدافزارها یا صفحات فیشینگ ایجاد شدهاند.

هرچه سرویسهای آنلاین از روشهای پیشرفتهتر رمزنگاری و احراز هویت استفاده کنند، مهاجمان برای اجرای حملات خود ناچار به استفاده از روشهای پیچیدهتر و پرریسکتر خواهند شد، که احتمال موفقیت آنها را کاهش میدهد.

جمعبندی و مسیر پیشرو در مقابله با فیشینگ

در این مقاله، ابعاد فنی و تکنیکی حملات فیشینگ را بررسی کردیم و روشهایی که مهاجمان برای فریب کاربران و اجرای حملات خود به کار میگیرند، تحلیل کردیم. از جعل لینک و URLهای مخرب گرفته تا حملات مرد میانی (MITM)، بدافزارهای مرتبط و سوءاستفاده از ضعفهای امنیتی وبسایتها، همگی نشان میدهند که فیشینگ تنها به مهندسی اجتماعی محدود نمیشود، بلکه حملاتی پیچیده و چندلایه هستند که از روشهای فنی پیشرفته نیز بهره میبرند. علاوه بر این، روشهای جلوگیری از فیشینگ مانند رمزنگاری ارتباطات با TLS/SSL، احراز هویت چندعاملی (MFA)، امضای دیجیتال ایمیلها، توکنهای امنیتی و مکانیزمهای پیشرفته مانند WebAuthn و HSTS معرفی شدند.

نکته مهم این است که هیچیک از این راهکارها بهتنهایی کافی نیستند. فیشینگ تهدیدی پویاست که مهاجمان دائماً آن را بهروز میکنند و از روشهای نوین برای دور زدن تدابیر امنیتی استفاده میکنند. ازاینرو، مقابله با فیشینگ نیازمند یک رویکرد چندلایه است که شامل فناوریهای پیشرفته، آگاهی کاربران و سیاستهای امنیتی سازمانی میشود. حتی پیشرفتهترین راهکارهای فنی بدون آموزش مناسب کاربران نمیتوانند بهتنهایی مانع حملات فیشینگ شوند، زیرا خطای انسانی همچنان یکی از مهمترین عوامل موفقیت این حملات است.

در بخش دوم، به روشهای پیشگیری از فیشینگ خواهیم پرداخت و بررسی میکنیم که چگونه سازمانها، مدیران امنیتی و کاربران میتوانند با آموزش، تقویت سیاستهای امنیتی، و استفاده از فناوریهای نوین، احتمال موفقیت حملات فیشینگ را به حداقل برسانند. همچنین نقش تیمهای امنیتی، آزمایشهای شبیهسازیشده فیشینگ، و چارچوبهای مدیریتی در کاهش این تهدیدات را مورد بحث قرار خواهیم داد.