وبلاگ

راهنمای کامل مقابله با فیشینگ – قسمت دوم: روشهای پیشگیری و مقابله

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

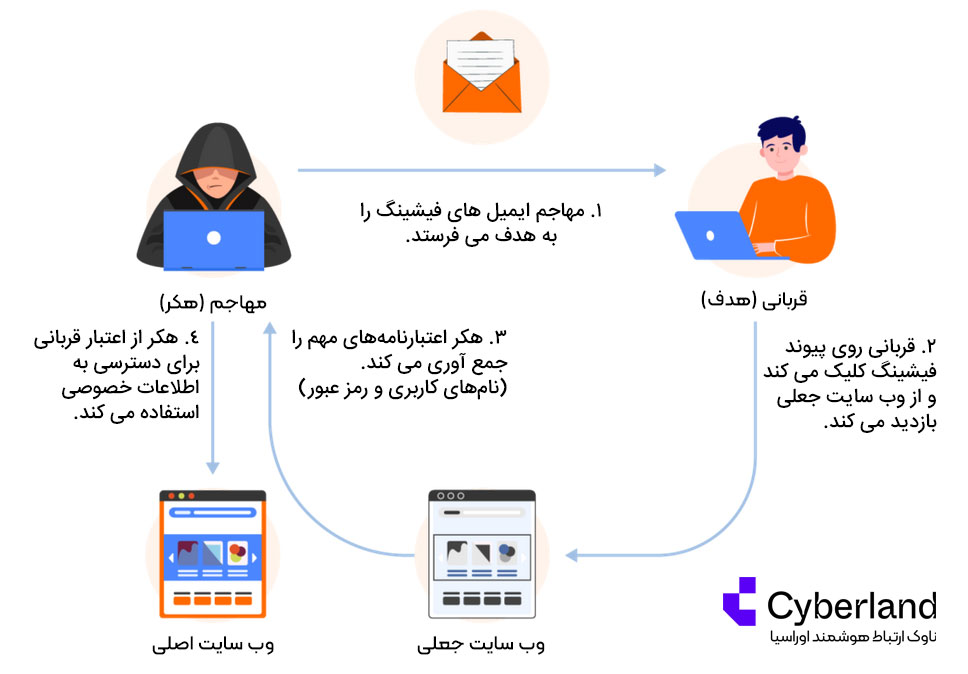

در قسمت قبل به ابعاد فنی و تکنیکال در بحث فیشینگ پرداختیم. در این بخش به راهکارها و ابزارهای فنیای میپردازیم که در پیشگیری از حملات فیشینگ یا کاهش پیامدهای آن مؤثرند. طیف این اقدامات از فیلترهای هوشمند ایمیل و پروتکلهای احراز هویت دامنه تا مرورگرهای امن و افزونههای ضد فیشینگ را دربر میگیرد. همچنین، به نقش هوش مصنوعی در تشخیص فیشینگ و اهمیت استفاده از احراز هویت چندمرحلهای (MFA) بهعنوان یک سد دفاعی کارآمد پرداخته میشود.

استفاده از فیلترهای ایمیل و شناسایی هرزنامهها (Spam Filtering)

نخستین سد دفاعی در برابر بسیاری از حملات فیشینگ، فیلترهای هرزنامه و سیستمهای امنیت ایمیل است. سرویسهای ایمیل مدرن (مانند جیمیل، Outlook و یاهو) با بهرهگیری از ترکیبی از روشها – از جمله تحلیل محتوای ایمیل، بررسی فرادادهها، ارزیابی سابقه فرستنده (reputation)، امتیازدهی براساس یادگیری ماشینی و استفاده از لیستهای سیاه دامنهها یا IPهای مخرب – این پیامهای زیانآور را شناسایی و مسدود میکنند. بهلطف این فناوریها، بخش عمدهای از ایمیلهای فیشینگ اصلاً وارد صندوق ورودی کاربران نمیشود. برای نمونه، گوگل روزانه حدود 15 میلیارد پیام اسپم و فیشینگ را در جیمیل مسدود میکند که بیش از 99.9 درصد ایمیلهای مخرب را شامل میشود. این رقم چشمگیر حاکی از پیشرفت قابلتوجه زیرساختهای فیلترینگ است. همچنین در اواخر سال 2022 – دورهای که موج فیشینگ اوج گرفته بود – گوگل تنها ظرف دو هفته موفق شد 231 میلیارد ایمیل فیشینگ و اسپم را بلاک کند.

ابزارها و تنظیمات پیشرفته برای فیلترینگ ایمیل:

ابزارها و تنظیمات متعددی برای فیلترینگ ایمیل وجود دارد. در سطح سرور ایمیل (Mail Server)، میتوان سیاستهای ضداسپم را پیاده کرد. نرمافزارهایی مانند SpamAssassin، با استفاده از امتیازدهی محتوای ایمیل، احتمال اسپم بودن آن را ارزیابی میکنند؛ برای نمونه، وجود عبارات مشخص (مثل «برنده شدن جایزه» یا «پیشنهاد شغلی مشکوک») یا ساختار غیرعادی (تمام متن بهصورت تصویر یا لینکهای متعدد) امتیاز اسپم را بالا میبرد و در صورتی که این امتیاز از حد آستانه عبور کند، ایمیل مستقیماً به پوشه Spam منتقل میشود.

لیستهای سیاه و سفید

بسیاری از سرویسها از پایگاههای داده بلکلیست استفاده میکنند که IP یا دامنههای شناختهشده بهعنوان ارسالکننده اسپم یا فیشینگ را فهرست کردهاند. ایمیل دریافتی از این منابع به شکل خودکار رد یا قرنطینه میشود. همزمان، لیست سفید منابع معتبر کمک میکند ایمیلهایشان بدون مانع وارد صندوق ورودی شوند.

فیلترهای تطبیقی و سفارشی

برخی راهکارهای سازمانی به مدیران شبکه امکان میدهند قوانین ویژهای تعریف کنند. مثلاً اگر ایمیلی ادعا کند از دامنه داخلی شرکت ارسال شده اما از بیرون وارد شود، آن را علامتگذاری میکنند. این روش، اقدامی مرسوم برای شناسایی Spoofing داخلی است.

هشدارهای کاربری

یکی از راهکارهای مؤثر، قرار دادن برچسب روی ایمیلهایی است که از خارج سازمان ارسال میشوند. بسیاری از شرکتها با افزودن عبارت “[EXTERNAL]” در عنوان ایمیلهای بیرونی، به کارمندان کمک میکنند تا در صورت مشاهده ایمیلی که ظاهراً از جانب رئیس سازمان آمده اما برچسب EXTERNAL دارد، متوجه شوند پیام از خارج ارسال شده و به احتمال زیاد کلاهبرداری است.

توصیه عملی به کاربران عادی این است که اجازه دهند سرویس ایمیل در حالت پیشفرض کار کند و پوشه Spam را بهطور مرتب کنترل کنند؛ چرا که بسیاری از ایمیلهای فیشینگ همانجا متوقف میشوند. هرچند گاهی ممکن است ایمیلهای معتبر نیز بهاشتباه به Spam بروند، ولی بهتر است خطر برعکس یعنی ورود ایمیل خطرناک به Inbox رخ ندهد. در محیطهای شرکتی هم استفاده از Secure Email Gateway یا سرویسهای ابری امنیت ایمیل (مانند Microsoft Defender for Office 365، Proofpoint، Mimecast و …) رایج است. این سرویسها لایههای بیشتری برای شناسایی تهدیدات ایمیلی دارند و میتوانند حملات هدفمند را نیز تشخیص دهند.

در مجموع، فیلترهای ایمیل نقش مهمی در کاهش حملات فیشینگ ایفا میکنند و به موازات پیشرفت تکنیکهای فیشینگ، خودشان هم روزبهروز هوشمندتر میشوند. بااینحال، هیچ سیستمی بهطور کامل عاری از خطا نیست و همواره احتمال دارد برخی ایمیلهای فیشینگ از سد فیلترها عبور کنند. در این صورت، آگاهی و هوشیاری کاربران همچنان آخرین خط دفاعی در برابر فیشینگ بهشمار میرود.

ابزارهای شناسایی و جلوگیری از فیشینگ (DMARC, SPF, DKIM)

سه فناوری کلیدی به نامهای SPF، DKIM و DMARC برای مبارزه با جعل هویت در ایمیل طراحی شدهاند. این سه مکانیزم در کنار یکدیگر به مالکان دامنه اجازه میدهند مانع سوءاستفاده مهاجمان از دامنهشان در حملات فیشینگ شوند یا دستکم موارد مشکوک را شناسایی کنند.

SPF (Sender Policy Framework)

SPF به صاحب دامنه امکان میدهد از طریق رکورد DNS مشخص کند کدام سرورها یا آدرسهای IP مجاز به ارسال ایمیل از طرف آن دامنه هستند. هنگامی که سرور گیرنده ایمیلی دریافت میکند، رکورد SPF فرستنده را بررسی کرده و اگر سرور ارسالکننده در فهرست مجاز نباشد، نتیجه SPF Fail خواهد بود. میتوان SPF را به فهرست کارمندانی تشبیه کرد که مجازند نامههای رسمی شرکت را ارسال کنند. در نتیجه، جعل ایمیل از دامنهای که SPF صحیحی دارد برای مهاجمان دشوارتر خواهد بود.

DKIM (DomainKeys Identified Mail)

با استفاده از DKIM، فرستنده یک امضای دیجیتال رمزنگاریشده به هدر ایمیل اضافه میکند. سرور گیرنده با استفاده از کلید عمومی ثبتشده در DNS، صحت این امضا را بررسی میکند تا مطمئن شود ایمیل در مسیر انتقال دستکاری نشده و واقعاً توسط دامنهای که ادعای فرستندگی دارد، امضا شده است. بهعبارت دیگر، DKIM مانند مهر رسمی شرکت پای نامه عمل میکند تا اصالت فرستنده و عدم تغییر محتوا برای گیرنده محرز شود.

DMARC

DMARC یک لایه سیاستگذاری است که بر اساس نتایج SPF و DKIM عمل میکند. صاحب دامنه با تنظیم رکورد DMARC در DNS مشخص میکند اگر ایمیلی از طرف او آمد ولی SPF یا DKIM رد شد، چه اتفاقی بیفتد؛ مثلاً پیام مستقیماً رد شود، به پوشه اسپم منتقل گردد یا تنها گزارش شود. علاوه بر این، DMARC به مدیران دامنه این امکان را میدهد گزارشهایی از سرورهای گیرنده دریافت کنند تا متوجه شوند آیا کسی سعی داشته ایمیل جعلی با دامنه آنها ارسال کند یا نه. در واقع SPF و DKIM هویت پیام را تایید میکنند و DMARC تعیین میکند با پیامهای نامعتبر چه برخوردی شود.

مزیت ترکیب SPF، DKIM و DMARC

وقتی یک سازمان هر سه مورد را بهدرستی پیکربندی کند، جعل هویت ایمیلها بسیار دشوار میشود. بهطور مثال، اگر دامنه example.com شامل SPF و DKIM باشد و سیاست DMARC را روی reject قرار دهد، مهاجمی که میخواهد از user@example.com ایمیل جعل کند، بهمحض رد شدن SPF یا DKIM، پیامش توسط سرور گیرنده دور ریخته میشود. این موضوع بهویژه برای پیشگیری از حملات فیشینگ علیه مشتریان آن سازمان (مانند بانکها) اهمیت بسیاری دارد.

البته در صورت پیکربندی نادرست این فناوریها، ممکن است ایمیلهای مشروع نیز تحویل داده نشوند. بنابراین، ضروری است کلیه سرورهای ایمیل در رکورد SPF تعریف شده باشند و تمامی ایمیلها با DKIM امضا شوند. دامنهای که SPF، DKIM و DMARC نداشته باشد، میتواند بهراحتی توسط مهاجمان جعل شود بیآنکه سرورهای گیرنده هشدار خاصی دریافت کنند.

سایر پروتکلها و توصیهها

علاوه بر این سه مکانیزم اصلی، پروتکلهای دیگری نیز در حال توسعه یا بهکارگیری هستند؛ بهعنوان نمونه BIMI، که امکان نمایش لوگوی سازمان در کنار ایمیلهای تأییدشده را فراهم میکند و ARC، که در سناریوهای فوروارد ایمیل به حفظ اعتبار احراز هویت کمک میکند. در نهایت، توصیه میشود همه سازمانها و حتی دارندههای دامنههای شخصی، SPF و DKIM را فعال کنند و سپس با احتیاط، رکورد DMARC را ابتدا در حالت مونیتور (none) و نهایتاً در وضعیت enforce قرار دهند. چراکه بسیاری از حملات فیشینگ دقیقاً از غیرفعال بودن این رکوردها بهره میبرند. در سالهای اخیر، شماری از بانکها و نهادهای دولتی نیز الزام به پیادهسازی DMARC با سیاست سختگیرانه را بهمنظور جلوگیری از جعل ایمیل اجباری کردهاند.

هوش مصنوعی و یادگیری ماشین در شناسایی حملات فیشینگ

الگوریتمهای یادگیری ماشین (ML) و بهطور کلی هوش مصنوعی (AI)، نقشی رو به افزایش در امنیت سایبری و بهویژه در تشخیص فیشینگ ایفا میکنند. علت اصلی آن این است که مهاجمان دائماً روشهای جدیدی آزمایش میکنند و قوانین ثابت برای مقابله با همه آنها کفایت نمیکند. در مقابل، یک مدل یادگیرنده با تحلیل حجم عظیمی از ایمیلها، وبسایتها و رفتار کاربران میتواند الگوهای پیچیده و غیرخطی را شناسایی کند؛ کاری که برای انسان یا الگوریتمهای سنتی دشوارتر است.

سرویسهای ایمیل بزرگ مدتهاست که از یادگیری ماشین برای فیلترینگ هرزنامهها استفاده میکنند، اما تکنیکهای کنونی بسیار پیشرفتهتر شدهاند. بهعنوان نمونه، گوگل اعلام کرده که با بهرهگیری از چارچوب یادگیری ماشین TensorFlow توانسته روزانه 100 میلیون ایمیل اسپم و فیشینگ بیشتر را نسبت به گذشته مسدود کند. این پیشرفت نشان میدهد هوش مصنوعی میتواند مواردی را تشخیص دهد که از چشمان قوانین معمولی میگریزند.

چند کاربرد مشخص هوش مصنوعی در زمینه ضدفیشینگ

• تحلیل محتوای ایمیل با NLP: مدلهای پردازش زبان طبیعی، متن ایمیل را مانند یک انسان بررسی و شگردهای فریب را شناسایی میکنند؛ برای مثال، وجود لحن اضطراری مشکوک یا اشتباهات گرامری که در ایمیلهای جعلی رایج هستند. حتی میتوانند سبک نگارش را با ایمیلهای معتبر یک سازمان مقایسه کنند. پژوهشها حاکی از آن است که مدلهای NLP قادر به تشخیص متنهای نوشتهشده توسط ChatGPT نیز هستند، زیرا هر نویسنده (چه انسانی و چه ماشینی) سبک منحصر به فردی دارد.

• آنالیز URL و وبسایت: الگوریتمهای یادگیری ماشین با در نظر گرفتن دهها ویژگی یک URL (طول دامنه، وجود اعداد، الگوی کاراکترها، عمق مسیر و…) احتمال مخرببودن آن را برآورد میکنند. همچنین با رندرکردن صفحه وب و بررسی نشانههایی همچون عدم وجود لینکهای بیرونی یا اختلاف بین دامنه و آدرس فرم ارسال اطلاعات، میتوانند سایتهای جدیدی را هم که هنوز در بلکلیست نیستند شناسایی کنند.

• تحلیل رفتار کاربر (UBA): سیستمهای هوشمند، الگوی رفتاری معمول کاربر را میآموزند و در صورت بروز رفتار غیرعادی – مانند کلیک روی لینکهای مشکوک بهصورت ناگهانی – میتوانند دسترسی را محدود کرده یا به تیم امنیت اطلاع دهند. به همین صورت، اگر در یک سازمان کاربران همزمان روی یک لینک مشترک کلیک کنند، این سیستمها احتمال فراگیر بودن حمله فیشینگ را قبل از آنکه کاربر متوجه شود، تشخیص میدهند.

• تشخیص گفتار و مکالمه: در مقابله با حملات تلفنی موسوم به vishing، هوش مصنوعی میتواند مکالمه را در لحظه به متن تبدیل کرده و شگردهای کلاهبرداری را تشخیص دهد. البته پیادهسازی این روش با چالشهای فنی و ملاحظات حریم خصوصی همراه است.

هوش مصنوعی در دست مهاجمان

همزمان، مهاجمان نیز از AI سود میبرند. ظهور مدلهای زبانی بزرگی چون ChatGPT به کلاهبرداران کمک کرده که ایمیلهای بسیار روان و بدون اشتباه ظاهری بنویسند و حتی آنها را برای قربانیان مختلف شخصیسازی کنند (منبع). گزارشها حاکی از آن است که پس از ارائه عمومی ChatGPT در اواخر 2022، حجم ایمیلهای فیشینگ با کیفیت بالا بهطور قابل توجهی افزایش یافته است. افزون بر این، مهاجمان میتوانند با تولید متن به زبانهای مختلف یا استفاده از رباتهای گفتوگو در شبکههای اجتماعی، قربانیان را به اقدامات ناامن ترغیب کنند.

در مجموع، رقابت بین مدافعان و مهاجمان در حوزه هوش مصنوعی ادامه دارد. سازمانها با سرمایهگذاری در راهکارهای هوشمند سعی دارند همواره یک گام جلوتر باشند. شرکتهای امنیتی نیز با بهروزرسانی مدلهای خود تلاش میکنند فیشینگهای تولیدشده توسط هوش مصنوعی را شناسایی کنند. بهعنوان مثال، گروهی در IBM نشان داد حتی اگر ChatGPT خروجی مخرب ندهد، میتوان با روشهایی دورش زد و ایمیل فیشینگ تولید کرد؛ اما در عین حال مدلی ساختند که میتواند نوشتههای تولیدشده توسط ChatGPT را با دقت بالایی تشخیص دهد.

بنابراین هوش مصنوعی هم بهعنوان یک ابزار دفاعی عمل میکند و هم در خدمت مهاجمان قرار میگیرد. فعلاً سازمانها با دسترسی مشروع به دادههای انبوه و توان محاسباتی بالا، اندکی در این رقابت برتری دارند، اما گذر زمان میتواند این موازنه را تغییر دهد. آنچه مسلم است، نقش روزافزون هوش مصنوعی در امنیت سایبری است؛ بهطوریکه استفاده نکردن از آن به معنای عقبماندن از تهدیدات پیچیده امروز خواهد بود.

مرورگرهای امن و افزونههای ضد فیشینگ

مرورگر وب در خط مقدم تعامل کاربران با صفحات فیشینگ قرار دارد. برای مقابله با وبسایتهای مخرب، سازندگان مرورگر طی سالیان گذشته قابلیتهای مختلفی اضافه کردهاند که در ادامه به برخی از آنها اشاره میکنیم:

-

لیستهای سیاه URL (Safe Browsing)

مرورگرهای پرکاربرد از قبیل Chrome، Firefox، Safari و Edge از سرویسهای امنیتی استفاده میکنند که آدرس وبسایتها را با فهرست بهروزشدهای از دامنهها و URLهای مرتبط با فیشینگ و بدافزار مقایسه میکنند. برای نمونه، سرویس «Safe Browsing» گوگل، میلیاردها کاربر را پوشش میدهد و در صورت تلاش برای ورود به سایتی که در لیست سیاه قرار دارد، یک صفحه اخطار قرمزرنگ نشان میدهد. این روش از دسترسی تصادفی کاربران به صفحات فیشینگ شناختهشده جلوگیری میکند. همچنین گوگل اخیراً قابلیت بررسی بلادرنگ (Real-time) را در Chrome فعال کرده و مدعی است با این کار، امکان شناسایی حملات فیشینگ تا 25 درصد افزایش یافته است. -

نمایش شفاف دامنه واقعی

بهمنظور پیشگیری از حملات Punycode، مرورگرهای مختلف تصمیم گرفتهاند دامنههای مشکوک را با صورت نوشتاری punycode نشان دهند. مثلاً بهجای نمایش دامنه جعلی “аррӏе.com” بهصورت معمول، آن را به شکل “xn--pple-43d.com” نشان میدهند تا کاربر سریعتر متوجه تفاوت شود. این اقدام نقش مهمی در جلوگیری از فریب کاربران در حملات هموگلیف داشته است. -

عدم تکمیل خودکار در دامنههای نامرتبط

مدیران رمزعبور مرورگر – یا حتی افزونههای پسورد منیجر – عموماً طوری طراحی شدهاند که فقط در صورت همخوانی کامل دامنه، اقدام به تکمیل خودکار رمز میکنند. بنابراین اگر فردی رمز عبور فیسبوک را ذخیره کرده اما وارد صفحهای با دامنه جعلی (مثلاً faceb00k.com) شود، پسورد بهطور خودکار درج نخواهد شد. این ویژگی باعث میشود کاربر هنگام تایپ دستی رمز، به جعلی بودن سایت مشکوک شود. -

افزونهها و تولبارهای ضدفیشینگ

علاوه بر قابلیتهای داخلی مرورگر، افزونههای تخصصی همچون Netcraft یا Avast Online Security وجود دارند که بهطور ویژه روی تشخیص فیشینگ تمرکز دارند. اغلب این افزونهها با بررسی رتبه اعتبار دامنه یا تحلیل لینکهای صفحه، به کاربر در صورت مواجهه با سایت یا لینکی مشکوک هشدار میدهند. برخی نیز در صورت تشخیص ارسال اطلاعات حساس (مثل اطلاعات بانکی) به دامنهای غیرمرتبط، جلوی این کار را میگیرند. -

سندباکس و ایزولهسازی تبها

رویکردهایی مانند جداسازی هر تب مرورگر در یک فرآیند مستقل، مانع دسترسی سایتهای مخرب به دادههای سایتهای دیگر میشود. این موضوع بهشکل غیرمستقیم جلوی برخی حملات فیشینگ پیشرفته را میگیرد؛ برای نمونه، اسکریپتهای مخرب نمیتوانند تب دیگری را که شاید حاوی اطلاعات مهم کاربر باشد، هدف قرار دهند.

مرورگرهای مدرن مانند Chrome و Firefox با بهروزرسانیهای مداوم، حفرههای امنیتی را برطرف میکنند و احتمال سوءاستفاده خودکار (drive-by download) را کاهش میدهند. ازاینرو بهروزرسانی مرتب مرورگر وب بسیار مهم است. کاربران نیز میتوانند با تنظیم گزینههایی نظیر مسدودسازی پاپآپها یا غیرفعال کردن اجرای خودکار فایلهای دانلودی، امنیت بیشتری برای خود فراهم کنند.

در نسخههای موبایل نیز وضعیت مشابهی حاکم است. بهعنوان مثال، مرورگر Safari در iOS در صورت تشخیص سایتی مشکوک، پیغام هشدار «این سایت ممکن است در حال تلاش برای سرقت اطلاعات مالی شما باشد» نمایش میدهد تا کاربر را از ادامه بازدارد.

در نتیجه، مرورگر وب نقش کلیدی در محافظت از کاربران در برابر فیشینگ ایفا میکند. ترکیب قابلیتهای داخلی (مانند Safe Browsing و نمایش شفاف URL)، استفاده از افزونههای تکمیلی ضدفیشینگ و البته رعایت عادات صحیح کاربری (بهروزرسانی مداوم، توجه به نشانی سایت، و پرهیز از کلیکهای عجولانه) میتواند محیط مرور را تا حد زیادی ایمنتر سازد.

احراز هویت چندمرحلهای (MFA) برای کاهش خطر فیشینگ

یکی از مؤثرترین راههای کاهش اثر حملات فیشینگ، استفاده از احراز هویت چندمرحلهای (Multi-Factor Authentication) است. در این روش، تنها وارد کردن رمز عبور کافی نیست و کاربر باید عامل دیگری را نیز ارائه دهد. این عامل میتواند شامل یک کد یکبارمصرف (OTP) ارسالشده به تلفن، اپلیکیشنهای تولید رمز (مانند Google Authenticator)، سختافزارهای امنیتی (توکن)، اثرانگشت یا هر عامل دیگری باشد که علاوه بر “چیزی که میدانید” (رمزعبور)، “چیزی که دارید” یا “چیزی که هستید” را نیز دربر بگیرد.

چرا MFA در برابر فیشینگ حیاتی است؟

اهمیت MFA در برابر فیشینگ کاملاً مشخص است: حتی اگر کاربر فریب بخورد و رمز خود را در صفحه جعلی وارد کند، مهاجم بدون در اختیار داشتن عامل دوم قادر به ورود نخواهد بود. بر اساس گزارش مایکروسافت، 99.9٪ از حسابهای هکشده فاقد MFA بودند. بهعبارت دیگر، فعالسازی MFA احتمال نفوذ را تا هزار برابر کاهش میدهد. همین امر موجب شده بسیاری از سرویسها، MFA را بهشدت توصیه کنند یا حتی آن را اجباری سازند؛ بهعنوان نمونه، گوگل در سال 2021 ورود دومرحلهای را برای میلیونها کاربر بهطور پیشفرض فعال کرد.

انواع رایج MFA

• OTP پیامکی یا ایمیلی: کدی 5 یا 6 رقمی به شماره تلفن یا ایمیل کاربر ارسال میشود. این روش سادهترین شکل MFA است، اما چندان امن نیست، زیرا حملاتی مانند تعویض سیمکارت (SIM Swapping) و رهگیری پیامک میتوانند آن را دور بزنند. بااینحال، همچنان بهتر از نداشتن MFA است.

• اپلیکیشنهای Authenticator: برنامههایی مانند Google Authenticator، Microsoft Authenticator و Authy که کدهای یکبارمصرف 30 ثانیهای تولید میکنند. این اپلیکیشنها از پروتکل مبتنی بر زمان (TOTP) استفاده میکنند و نسبت به SMS امنترند، زیرا نیازی به شبکه مخابراتی ندارند و کد روی خود دستگاه تولید میشود. بااینحال، اگر مهاجم یک صفحه فیشینگ طراحی کند که ابتدا رمزعبور و سپس کد یکبارمصرف را درخواست کند، میتواند در لحظه ورود را انجام دهد (همانطور که در حملات Evilginx مشاهده شده است).

• اعلان تأیید (Push Notification): در برخی سرویسها (مانند ورود گوگل یا مایکروسافت)، بهجای وارد کردن کد، یک اعلان به گوشی ارسال میشود که از کاربر میپرسد «آیا میخواهید وارد شوید؟ بلی/خیر». این روش کار را برای کاربر آسانتر کرده و امنیت را افزایش میدهد، زیرا محدودیت زمانی دارد و نیازی به وارد کردن دستی کد نیست.

• کلید امنیتی سختافزاری (Security Key): دستگاههایی مانند YubiKey که از استاندارد FIDO2/WebAuthn استفاده میکنند. این کلیدها به درگاه USB متصل میشوند یا از NFC استفاده میکنند و با فشردن یک دکمه، فرایند احراز هویت را انجام میدهند. مهمترین مزیت آنها این است که در برابر فیشینگ مقاوم هستند، زیرا اگر کاربر به یک سایت جعلی برود، کلید امنیتی متوجه مغایرت دامنه شده و اجازه ورود نمیدهد. گوگل از سال 2018 استفاده از Security Key را برای کارکنانش الزامی کرده که نتیجه آن کاهش چشمگیر هک حسابها بوده است.

چالشهای MFA و روشهای دور زدن آن

باوجود مزایای قابلتوجه، MFA نیز با چالشهایی روبهرو است. یکی از مشکلات آن، تأثیر بر تجربه کاربری است که فرایند ورود را اندکی پیچیدهتر میکند. از سوی دیگر، برخی مهاجمان راهکارهایی برای دور زدن آن یافتهاند:

• حملات فیشینگ پیشرفته (Man-in-the-Middle): برخی صفحات جعلی بهگونهای طراحی شدهاند که نهتنها رمز، بلکه کد دومرحلهای را نیز از کاربر دریافت کرده و بلافاصله برای ورود استفاده میکنند.

• حملات MFA Fatigue: در این روش، مهاجم بهطور مداوم درخواستهای ورود جعلی ارسال میکند تا کاربر از روی خستگی، تأیید را بپذیرد. برخی افراد بهاشتباه، اعلان ورودی را که واقعاً خودشان ایجاد نکردهاند، قبول میکنند و همین کافی است تا مهاجم به حسابشان دسترسی یابد.

بااینحال، راهکارهایی مانند محدود کردن تعداد درخواستها، هشدارهای امنیتی و اعمال سیاستهای دقیق، این خطرات را کاهش میدهند.

فعالسازی MFA یکی از ضروریترین اقدامات امنیتی برای محافظت از حسابهای آنلاین است. حتی اگر کاربران سایر تدابیر امنیتی را نادیده بگیرند، استفاده از احراز هویت چندمرحلهای میتواند نجاتدهنده باشد. مهاجمان نیز بهخوبی از این موضوع آگاهاند؛ به همین دلیل، بهجای تلاش برای حدس زدن رمز، بیشتر بر فریب کاربران برای افشای همه عوامل احراز هویت تمرکز میکنند. بااینحال، آمارها نشان دادهاند که در بیش از 99 درصد موارد، MFA همچنان مانع موفقیت مهاجمان خواهد شد. بنابراین، اگر هنوز احراز هویت دومرحلهای را روی حسابهای مهم خود (ایمیل، شبکههای اجتماعی، بانکداری آنلاین و…) فعال نکردهاید، بهتر است همین امروز این کار را انجام دهید.

جمع بندی:

حملات فیشینگ یکی از تهدیدات جدی دنیای دیجیتال هستند که با روشهای پیشرفتهتر مهاجمان، مقابله با آنها نیز به راهکارهای فنی پیچیدهتری نیاز دارد. فیلترینگ ایمیل از طریق الگوریتمهای یادگیری ماشین و پروتکلهایی مانند SPF، DKIM و DMARC نقش مهمی در شناسایی و مسدودسازی ایمیلهای جعلی دارد. در کنار آن، مرورگرهای امن با قابلیتهایی نظیر Safe Browsing، نمایش شفاف دامنه و افزونههای ضدفیشینگ، کاربران را از ورود به سایتهای مخرب بازمیدارند. هوش مصنوعی و یادگیری ماشین نیز در تحلیل محتوای ایمیل، شناسایی URLهای مشکوک و بررسی رفتار کاربران برای تشخیص تهدیدات، نقشی کلیدی ایفا میکنند. علاوه بر این، احراز هویت چندمرحلهای (MFA) یکی از مؤثرترین ابزارهای کاهش ریسک نفوذ است، زیرا حتی در صورت افشای رمز عبور، دسترسی مهاجم را محدود میکند. روشهای مقاوم در برابر فیشینگ مانند کلیدهای امنیتی (FIDO2) میتوانند امنیت بیشتری فراهم کنند. بااینحال، هیچ سیستمی صددرصد ایمن نیست و ترکیب ابزارهای فنی، بهروزرسانی مستمر، و افزایش آگاهی کاربران، مهمترین راهکار برای کاهش خطرات ناشی از حملات فیشینگ محسوب میشود.