وبلاگ

خطر پنهان در مجازیسازی: چرا هایپروایزرها هدف اصلی باجافزارها شدهاند؟

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

هایپروایزرها ستون فقرات محیطهای مجازیسازی مدرن هستند، اما زمانی که به خطر میافتند، میتوانند به ابزاری برای تقویت قدرت مهاجمان تبدیل شوند. یک نقض امنیتی در این لایه میتواند دهها یا حتی صدها ماشین مجازی را بهطور همزمان در معرض خطر قرار دهد. برخلاف اندپوینتهای سنتی، هایپروایزرها اغلب با دید محدود و حفاظتهای ناکافی عمل میکنند؛ به این معنا که ابزارهای امنیتی متعارف ممکن است نسبت به حمله کور باشند تا زمانی که دیگر خیلی دیر شده باشد.

از دیدگاه شرکتهای امنیتی دیده میشود که مهاجمان بهطور فزایندهای هایپروایزرها را هدف قرار میدهند تا باجافزار را در مقیاس گسترده مستقر کنند. بهطور خاص، در سال ۲۰۲۵، افزایش حیرتآوری در باجافزارهایی که هایپروایزرها را هدف گرفتند نشان داد: نقش آن در رمزنگاری مخرب از تنها ۳٪ در نیمه اول سال به ۲۵٪ در نیمه دوم سال جهش کرد.

بازیگر اصلی که این روند را هدایت میکند، گروه باجافزار Akira است. این تغییر بر اهمیت تقویت لایه هایپروایزر با همان دقتی که برای اندپوینتها و سرورها اعمال میشود، تأکید دارد.

در این مقاله، تهدیداتی را که در دنیای واقعی مشاهده کردهایم شرح میدهیم و راهنمایی عملی برای ایمنسازی زیرساخت هایپروایزر ارائه میدهیم؛ از مدیریت وصلهها و کنترل دسترسی گرفته تا سختسازی زمان اجرا و استراتژیهای بازیابی قوی.

هایپروایزرها: میدان جنگ جدید در عملیات باجافزار

در چند ماه اخیر سال ۲۰۲۵، مشاهده شده است که مهاجمان هایپروایزرها را هدف قرار میدهند تا کنترلهای امنیتی اندپوینت و شبکه را دور بزنند.

و این منطقی است: همانطور که مدافعان به تقویت اندپوینتها و سرورها ادامه میدهند، مهاجمان بهطور فزایندهای تمرکز خود را به لایه هایپروایزر تغییر میدهند؛ پایه زیرساخت مجازیسازی شده. هایپروایزر Type 1 (bare metal) بنیاد است که مستقیماً بر روی سختافزار سرور نصب میشود، در حالی که هایپروایزر Type 2 (hosted) اپلیکیشنی است که بالای سیستمعامل معمولی کامپیوتر شما قرار دارد.

ما این را در حملات به دستگاههای VPN دیدهایم: مهاجمان متوجه میشوند که سیستمعامل میزبان اغلب اختصاصی یا محدود است، به این معنا که مدافعان نمیتوانند کنترلهای امنیتی حیاتی مانند EDR را نصب کنند. این امر نقطه کور قابل توجهی ایجاد میکند.

همین اصل در مورد هایپروایزرهای Type 1 نیز صدق میکند؛ آنها هدف نهایی “نفوذ و گسترش” هستند که امنیت اندپوینت سنتی اغلب نمیتواند به آن دسترسی پیدا کند.

ما همچنین موارد متعددی را مشاهده کردهایم که در آنها اپراتورهای باجافزار بارهای باجافزار را مستقیماً از طریق هایپروایزرها مستقر میکنند و حفاظتهای اندپوینت سنتی را بهطور کامل دور میزنند.

در برخی موارد، مهاجمان از ابزارهای داخلی مانند openssl برای انجام رمزنگاری حجمهای ماشین مجازی استفاده میکنند و نیازی به آپلود فایلهای باینری باجافزار سفارشی ندارند.

- پس از ورود به شبکه، مهاجمان اغلب با استفاده از اعتبارنامههای احراز هویت داخلی به خطر افتاده، به سمت هایپروایزرها حرکت میکنند؛ در محیطهایی که تقسیمبندی شبکه نتوانسته حرکت جانبی به صفحه مدیریت هایپروایزر را مسدود کند. این حرکت، کنترل بالایی بر چندین سیستم مهمان را از یک رابط مدیریت واحد به آنها میدهد.

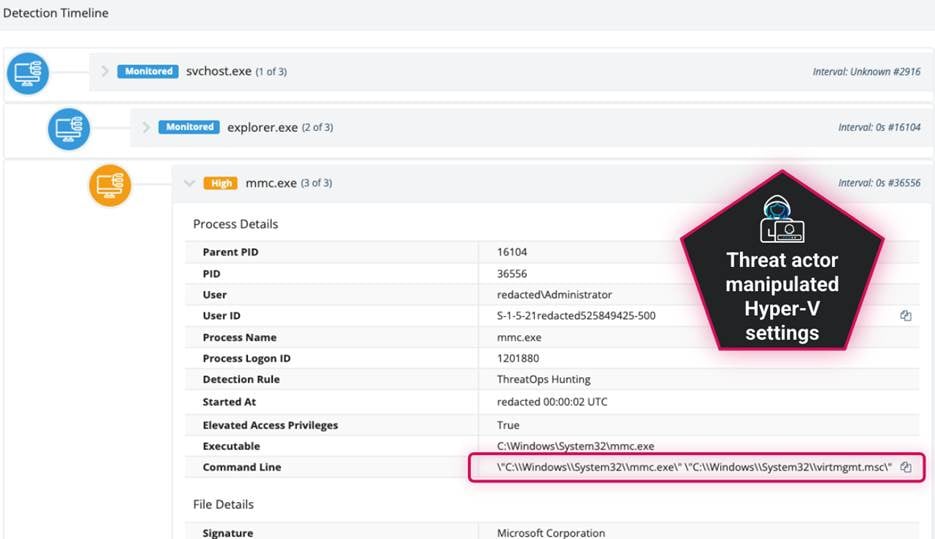

- ما سوءاستفاده از ابزارهای مدیریت Hyper-V را دیدهایم تا تنظیمات VM را تغییر دهند و ویژگیهای امنیتی را تضعیف کنند. این شامل غیرفعال کردن دفاعهای اندپوینت، دستکاری سوئیچهای مجازی و آمادهسازی VMها برای استقرار باجافزار در مقیاس گسترده است.

شکل ۱: بخشی از پلتفرم Huntress که دستکاری Hyper-V توسط مهاجم را شناسایی میکند

این تغییر بر روند رو به رشد و نگرانکنندهای تأکید میکند: مهاجمان زیرساختی را هدف قرار میدهند که تمام میزبانها را کنترل میکند و با دسترسی به هایپروایزر، مهاجمان تأثیر نفوذ خود را بهطور چشمگیری تقویت میکنند.

ایمنسازی دسترسی، اجرای کمترین امتیاز و جداسازی صفحه مدیریت

اگر مهاجم بتواند اعتبارنامههای مدیریتی برای هایپروایزر را به دست آورد، میتواند بارهای باجافزاری را مستقر کند که بر هر VM در میزبان تأثیر میگذارد. همچنین، استفاده از حسابهای متصل به دامنه (مانند حسابهای Active Directory) برای ESXi، خطر حرکت جانبی را افزایش میدهد.

چه کاری باید انجام دهید:

- از حسابهای محلی ESXi استفاده کنید. از استفاده از حسابهای مدیر دامنه عمومی برای مدیریت خودداری کنید. در عوض، حسابهای محلی اختصاصی ESXi یا حسابهای دامنه محدود و کاملاً ممیزیشده با تنها مجوزهای لازم ایجاد کنید. اگر حساب مدیر دامنه به خطر بیفتد، این جداسازی از دسترسی فوری و غیرمجاز به هایپروایزر و ماشینهای مجازی آن جلوگیری میکند.

- احراز هویت چندعاملی (MFA) را اجرا کنید. این برای تمام زیرساختهای حیاتی غیرقابل مذاکره است. MFA را برای رابطهای مدیریت میزبان و دسترسی vCenter اجرا کنید تا از سرقت اعتبارنامه محافظت شود. مهاجمی که نام کاربری و رمز عبور سرقتشده دارد، مسدود خواهد شد و تلاش لازم برای نقض موفق را بهطور قابل توجهی افزایش میدهد. این کنترل، دفاعی قوی در برابر حملات فیشینگ و brute-force رایج فراهم میکند.

- از رمزهای عبور قوی ذخیرهشده در یک خزانه رمز عبور امن استفاده کنید. اعتبارنامههای ESXi باید بسیار قوی باشند و فقط در یک خزانه رمز عبور اختصاصی ذخیره شوند، هرگز در اسناد مشترک یا مکانهای کمامنیتتر. این از افشای اعتبارنامه از طریق بردارهای حمله رایج مانند اشتراکهای فایل به خطر افتاده یا شیوههای ناامن مدیریت رمز عبور جلوگیری میکند.

- شبکه مدیریت میزبان را جدا کنید. شبکه مدیریت هایپروایزر را از شبکههای تولید و کاربران عمومی جدا کنید. یک VLAN یا بخش شبکه اختصاصی ایجاد کنید که بهصورت منطقی و/یا فیزیکی جدا باشد. با محدود کردن تعداد اندپوینتهایی که حتی میتوانند تلاش کنند به رابط مدیریت هایپروایزر متصل شوند، سطح حمله احتمالی را بهطور چشمگیری کاهش میدهید.

- یک jump box یا bastion server مستقر کنید. برای اطمینان از اینکه تمام دسترسیهای مدیریتی ممیزی و کنترل میشوند، یک jump box یا bastion server مستقر کنید که مدیران IT ابتدا باید به آن دسترسی پیدا کنند، قبل از حرکت به سمت هایپروایزر. این تنظیم، اتصالات مستقیم از ایستگاههای کاری مدیر که احتمالاً کمامنیتتر هستند را حذف میکند. jump box بهعنوان یک نقطه بازرسی نظارتشده عمل میکند که امکان ضبط جلسه، ثبت تمام دستورات و اجرای سیاستهای امنیتی را قبل از دادن دسترسی به زیرساخت حیاتی فراهم میکند.

- اصل کمترین امتیاز (PoLP) را اعمال کنید. دسترسی به صفحه کنترل (vCenter و میزبانهای فردی) را بهشدت محدود کنید. فقط حداقل نقشهای مورد نیاز برای عملکردهای مدیریتی ضروری مانند مدیریت منابع یا وصلهکاری را هم به مدیران انسانی و هم به حسابهای سرویس اعطا کنید. اجرای PoLP تضمین میکند که به خطر افتادن احتمالی یک حساب نمیتواند برای تغییرات گسترده در کل محیط مجازیسازیشده استفاده شود.

- دسترسی مدیریت را به دستگاههای مدیریتی اختصاصی محدود کنید. دسترسی رابط مدیریت ESXi را به دستگاههای مدیریتی خاص با آدرسهای IP ثابت محدود کنید. این مانع اضافی ایجاد میکند و تضمین میکند که فقط اندپوینتهای شناختهشده و مجاز میتوانند تلاش کنند به هایپروایزر متصل شوند و سطح حمله را بیشتر کاهش میدهد.

قفل کردن محیط زمان اجرا هایپروایزر و اجرای کنترلهای کد/اجرا

یکی از خطرات منحصربهفرد با باجافزار سطح هایپروایزر این است که پس از ورود مهاجم به میزبان، میتواند کد را در سطح هایپروایزر اجرا کند و کنترلهای سیستمعامل مهمان را دور بزند. شما باید میزبان را سخت کنید تا فقط کد امضاشده و ماژولهای قابل اعتماد مورد انتظار را اجرا کند.

چه کاری باید انجام دهید:

- تنظیم پیشرفته میزبان VMkernel.Boot.execInstalledOnly = TRUE را فعال کنید تا فقط باینریهای نصبشده از طریق VIBهای امضاشده بتوانند اجرا شوند؛ این از اجرای باینریهای سفارشی و مخرب در میزبان جلوگیری میکند.

- سرویسهای غیرضروری مانند SSH یا ESXi Shell را زمانی که استفاده نمیشوند غیرفعال/بسته کنید؛ حالت قفل (lockdown mode) را فعال کنید.

هایپروایزر را وصلهشده، بهروز و سطوح در معرض را به حداقل برسانید

مهاجمان بهطور فعال میزبانهای ESXi را از طریق آسیبپذیریهای شناختهشده برای عملیات رمزنگاری انبوه هدف قرار میدهند. صفرروزها (0-days) و CVEها احتمالاً رایجترین یا واقعیترین دلیل برای به خطر افتادن نخواهند بود و احتمالاً مشکلات در تقسیمبندی امنیتی هستند. با این حال، حفظ مدیریت وصله حیاتی است.

بهعنوان مثال، CVE-2024-37085 این خطر هایپروایزر را کاملاً نشان میدهد. این آسیبپذیری به مهاجمان با مجوزهای کافی AD اجازه میدهد احراز هویت را دور بزنند و فوراً کنترل مدیریتی کامل میزبان ESXi را به دست آورند که منجر به رمزنگاری انبوه تمام VMها در چند ثانیه میشود.

این اکسپلویت کار میکند زیرا میزبانهای آسیبپذیر ESXi بهطور خودکار امتیازات مدیر کامل را به گروه AD با نام ‘ESX Admins’ اعطا میکنند. مهاجمان به سادگی آن گروه را دوباره ایجاد میکنند تا فوراً کلیدهای قدرت را به دست آورند.

این نقضهای اولیه اغلب با رابطهای مدیریت وصلهنشده یا پروتکلهای در معرض مانند Service Location Protocol (SLP) شروع میشوند که نقطه ورود کمتلاشی را فراهم میکنند.

چه کاری باید انجام دهید:

- فهرستی از تمام میزبانهای ESXi (و اجزای مدیریت مرتبط مانند vCenter) و سطح وصله آنها را نگه دارید.

- وصلهها و بهروزرسانیهای امنیتی از سازنده را، بهویژه برای CVEهای مرتبط با هایپروایزر، در اولویت قرار دهید.

- سرویسهایی که نیاز ندارید را غیرفعال یا محدود کنید یا اطمینان حاصل کنید که بهصورت خارجی در معرض نیستند. Service Location Protocol (SLP/پورت ۴۲۷) توسط گروههای باجافزار مانند ESXArgs مورد سوءاستفاده قرار گرفته و باید غیرفعال شود. راهنمای رسمی اصلاح VMware را دنبال کنید.

- اطمینان حاصل کنید که میزبانهای ESXi مستقیماً در اینترنت برای مدیریت در معرض نیستند. از VPNها، bastion hostها یا شبکههای مدیریت ایزوله استفاده کنید.

استراتژی پشتیبانگیری، اسنپشاتهای تغییرناپذیر و قابلیت بازیابی سریع

حتی با پیشگیری قوی، خطر باقی میماند. لایه هایپروایزر تأثیر بالایی دارد؛ راه بازگشت الزامی است. بسیاری از راهنماها تأکید میکنند که بازیابی آخرین خط دفاعی است. باجافزارهایی که ESXi را هدف قرار میدهند معمولاً سعی میکنند VMDKها و فایلهای میزبان را رمزنگاری کنند؛ بدون پشتیبانگیری خوب ممکن است مجبور به پرداخت باشید.

چه کاری باید انجام دهید:

- قانون پشتیبانگیری “۳-۲-۱” را اتخاذ کنید: حداقل سه نسخه از دادهها، بر روی دو رسانه مختلف، و یک نسخه خارج از سایت/خارج از شبکه هایپروایزر داشته باشید.

- از مخازن یا اسنپشاتهای پشتیبان تغییرناپذیر استفاده کنید تا پس از نوشتن، نتوانند توسط باجافزار تغییر یا حذف شوند.

- مخزن پشتیبان خود را به Active Directory یا هر سیستم مدیریت هویت متمرکز متصل نکنید. در عوض، از حسابهای محلی جداگانه، غیرمتصل به دامنه و اختصاصی استفاده کنید تا از گسترش مستقیم باجافزار به مکان پشتیبان حیاتی شما از طریق اعتبارنامه AD به خطر افتاده جلوگیری شود.

- اطمینان حاصل کنید که پشتیبانها شامل تصاویر کامل VM و وضعیت مرتبط با هایپروایزر هستند تا بتوانید به سرعت بازسازی کنید.

- پشتیبانهای خود را بهطور منظم تست کنید. فقط تأیید نکنید که میتوانید یک پشتیبان را mount کنید و به فایلها دسترسی پیدا کنید، بلکه اطمینان حاصل کنید که سیستمعامل شما کاملاً راهاندازی میشود و میتوانید با اعتبارنامههای شناختهشده وارد شوید.

- تمرینهای بازیابی کامل را حداقل سالانه یک بار انجام دهید. فرضیات منجر به دورههای طولانیتر خرابی میشوند. در اینجا برخی ملاحظات اضافی آورده شده است:

- آیا در مکانهای خارج از سایت و/یا failover خود تست کردهاید؟

- میتوانید تأیید کنید که سرورهای شما شبکه/اتصال صحیح دارند؟ میتوانید از اندپوینتهای تولید به این سرورهای failover دسترسی پیدا کنید؟

- آیا فایروال سایت پشتیبان/مکان failover از قبل قوانین فایروال و allowlisting لازم را دارد تا ارتباط مناسب از ابزارهای حیاتی مانند EDR، RMM و کلاینتهای VPN را تضمین کند؟

نظارت، تشخیص ناهنجاری و فرض نقض (دفاع چندلایه)

از آنجا که لایه هایپروایزر اغلب برای ابزارهای امنیتی اندپوینت سنتی مانند EDR کمتر قابل مشاهده است، به استراتژی تشخیص جایگزین نیاز دارید. مهاجمان اغلب اقداماتی مانند تغییر سطح پذیرش VIB، فعال کردن SSH، غیرفعال کردن حالت قفل یا ایجاد حسابهای مدیر جدید را بهعنوان پیشدرآمد استقرار بار باجافزار انجام میدهند.

بدون نظارت، ممکن است فقط رویداد را پس از اتمام رمزنگاری تشخیص دهید.

چه کاری باید انجام دهید:

- لاگهای ESXi را به SIEM خود ارسال کنید و هشدارها را برای رویدادهای مشکوک کلیدی (مانند ورود root جدید، فعالسازی سرویس، تغییر پذیرش VIB، unmount شدن datastoreها) ایجاد کنید.

- پیکربندیها را برای drift نظارت کنید. اگر هر میزبانی حالت قفل غیرفعال، SSH فعال یا execInstalledOnly خاموش دارد، آن را برای بررسی علامتگذاری کنید.

- ترافیک شبکه مدیریت را ثبت کنید. به یاد داشته باشید که زمانی که توصیه کردیم ESXi و سایر صفحات کنترل زیرساخت حیاتی را در VLAN یا بخش شبکه خودشان قرار دهید؟ اکنون زمان آن است که به دنبال IPهای منبع غیرمعمول که به رابط مدیریت هایپروایزر دسترسی پیدا میکنند (در حالت ایدهآل شما فقط از jump server خود ترافیک مجاز میکنید)، تلاشهای حرکت جانبی یا الگوهای IO datastore بزرگ سازگار با رمزنگاری VM باشید.

- از ذهنیت zero-trust برای مدیریت هایپروایزر استفاده کنید و فرض کنید اعتبارنامهها ممکن است به خطر افتاده باشند و بر این اساس هشدارها بسازید.

- برخلاف فرمتهای syslog سنتی، ESXi لاگها را بر اساس فعالیتهای خاص به فایلهای مجزا تقسیم میکند. موارد زیر مهمترین فایلهای لاگ برای تشخیص و بررسی نقضهای هایپروایزر هستند: /var/log/auth.log (رویدادهای احراز هویت)، /var/log/hostd.log (فعالیت agent میزبان)، /var/log/shell.log (دستورات ESXi shell)، و /var/log/vobd.log (VMware observer daemon). برای راهنمای پیکربندی لاگ، به مستندات Broadcom و استراتژیهای دفاعی ESXi Sygnia مراجعه کنید.

هنگام همکاری با ارائهدهنده SOC یا MDR شخص ثالث، مدل مسئولیت مشترک را در نظر بگیرید. شریک امنیتی خارجی شما زمینه کسبوکار لازم برای تمایز بین نگهداری معمول داخلی و مهاجمی که در ساعت ۲ بامداد وارد میشود را نخواهد داشت.

این تمایز حیاتی است: SOC شخص ثالث بهترین موقعیت را برای تشخیص شر جهانی، مانند اجرای خود باجافزار دارد. برای تقویت این، توصیه میکنیم تیم امنیتی داخلی شما بر نظارت بر تهدیدهای داخلی و اقداماتی که فقط آنها میتوانند زمینهسازی کنند تمرکز کند، مانند ورود در اواخر شب و سپس فعال کردن SSH.

برای موفقیت این مدل، تیمهای IT باید بهشدت از رویههای کنترل تغییر پیروی کنند و تمام تغییرات مورد انتظار هایپروایزر را به امنیت داخلی اطلاع دهند. این تضمین میکند که SOC از تمام فعالیتهای پیشبینیشده آگاه است و همه طرفها میتوانند تلاشهای خود را در جایی که مؤثرترین هستند متمرکز کنند.

نتیجهگیری: زمان اقدام فراهم نیست

محافظت از هایپروایزرهای bare-metal مانند ESXi در برابر باجافزار نیازمند رویکردی چندلایه و پیشگیرانه است. از وصلهکاری و کنترل دسترسی، از طریق سختسازی زمان اجرا و آمادگی بازیابی، تا تشخیص و ثبت لاگ، باید تمام زوایا را پوشش دهید.

اگر به راهنمایی جامعتر در آمادهسازی برای بدترین سناریو نیاز دارید، راهنمای ما را برای برنامهریزی بازیابی بلایا بررسی کنید. اکنون زمان آن است که سازمان شما بپرسد: آخرین بار چه زمانی بود که IRPها و DRPهای خود را بهطور کامل بهروزرسانی و تست کردیم، بهویژه با تأیید توانایی بازیابی و اجرای تمام ماشینهای مجازی مهمان؟

علیرغم بهترین تلاشهای پیشگیری و تشخیص ما، سازمانها باید برای احتمال نقض موفق نیز آماده شوند. اگر خود را در حال پاسخ به محیط ESXi به خطر افتاده مییابید، توصیه میکنیم این راهنمای جامع واکنش به حادثه ESXi را بررسی کنید. این راهنما رویههای واکنش به حادثه و آرتیفکتهای فورانسیک دقیق را، بهطور خاص برای محیطهای ESXi، ارائه میدهد.

با استفاده از Huntress، ممکن است از قبل بسیاری از این موارد را در لایه سیستمعامل/اندپوینت اعمال کنید؛ اما هایپروایزر همان دقت (و اغلب بیشتر) را به دلیل پتانسیل تأثیر انبوه خود میطلبد.

اگر راهنمایی دفاعی این مقاله را در محیط و فرآیندهای امنیتی خود جاسازی کنید، مانع را برای مهاجمان باجافزار بهطور قابل توجهی بالا میبرید.

منبع: Bleepingcomputer