وبلاگ

مدل سه خط دفاعی (3Lod) در امنیت سایبری چیست؟

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

بیاید ساده شروع کنیم:

تصور کنید در یک سازمان، زمانی که ریسکی بروز میکند هر کس دقیقاً میداند مسئول چهکاری است.

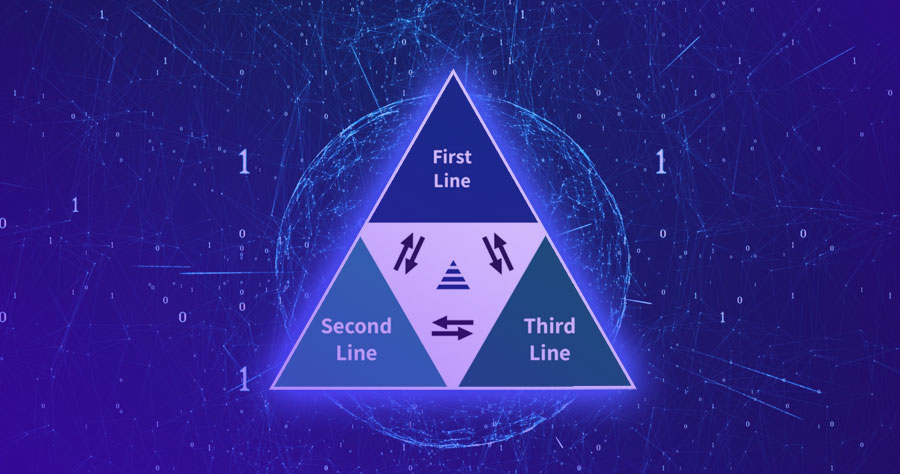

مدل Three Lines of Defense (یا سه خط دفاعی) دقیقاً برای همین است: مسئولیتها را به سه «خط» تقسیم میکند تا هر بخش بداند چه کاری کند، چه کسی نظارت کند و چه کسی تضمین کند.

- خط اول عملیات روزمره را مدیریت میکند،

- خط دوم کارشناسی و کنترل را بر عهده دارد.

- و خط سوم به صورت مستقل تضمین میدهد که کل سیستم کارا بوده است.

حالا بیاید دقیقتر بررسی کنیم:

مدل سه خط دفاع (3LoD) چارچوبی است برای ساختاردهی مدیریت ریسک، کنترل داخلی و تضمین در سازمان.

خط اول (First Line): شامل واحدهای عملیاتی و مدیران هستند که در خط مقدم فعالیت میکنند. آنها «مالک» ریسکها هستند، یعنی ریسکها را شناسایی کرده، ارزیابی میکنند و کنترلهای اولیه را پیاده میسازند.

خط دوم (Second Line): این خط واحدهای تخصصی مانند مدیریت ریسک، تطبیق و کنترل کیفی را در بر میگیرد. وظیفهٔ آنها نظارت بر فعالیتهای خط اول، تدوین سیاستها، استانداردها و عملکردهای کنترل است تا اطمینان حاصل شود که خط اول به درستی عمل میکند.

خط سوم (Third Line): این بخش معمولاً وظیفهٔ حسابرسی داخلی یا تضمین مستقل را دارد. آنها بهعنوان یک مرجع مستقل، ارزیابی میکنند که کل ساختار مدیریت ریسک و کنترلهای داخلی کارا بودهاند یا خیر، و گزارش میدهند به مدیریت ارشد و هیئتمدیره.

این مدل به ویژه وقتی موثر است که هر خط وظایف و حوزه خود را بهوضوح بداند و بین خطوط هم تعامل و هماهنگی مناسب برقرار باشد. بهعلاوه، به سازمان کمک میکند تا از تداخل وظایف، خلاء مسئولیتی یا کنترلهای ضعیف جلوگیری کند.

در منابع جدیدتر تأکید شده که علاوه بر 3LoD، مدیریت ارشد و هیئتمدیره نیز باید در سطح حکمرانی حضور داشته باشند و مسئولیت نهایی گزارشدهی و تعیین میزان تحمل ریسک (risk appetite) به عهده آنها باشد.

چطور است با یک مثال حمله باجافزار (Ransomware) بررسی کنیم چگونه این مدل در سازمان کار میکند؟

خط اول دفاع: تیم عملیات و کاربران فنی

در یک روز کاری، یکی از کارکنان بخش مالی ایمیلی دریافت میکند که ظاهراً از بانک آمده است و پیوست آن یک فایل Excel حاوی ماکرو دارد. کارمند، طبق آموزشهایی که قبلاً دریافت کرده (که بخشی از مسئولیت خط اول است)، متوجه میشود که ایمیل مشکوک به فیشینگ است و بلافاصله آن را در سامانه گزارش تهدید (Phishing Report Tool) ثبت میکند.

تیم IT نیز که در خط اول قرار دارد، بررسی اولیه را انجام میدهد و با استفاده از آنتیویروس تحت شبکه و EDR (Endpoint Detection & Response) فرآیند مشکوک را قرنطینه میکند. آنها ارتباط دستگاه آلوده را از شبکه جدا میسازند تا از گسترش آلودگی جلوگیری شود.

نتیجه: خط اول مسئول تشخیص سریع و پاسخ فوری است. این همان «واکنش عملیاتی» محسوب میشود.

خط دوم دفاع: مدیریت ریسک و تیم امنیت اطلاعات (Cybersecurity Governance)

در همین زمان، واحد مدیریت ریسک سایبری که در خط دوم قرار دارد، سیاست پاسخبهحادثه (Incident Response Policy) را فعال میکند. این تیم به بررسی میپردازد که آیا حمله باجافزاری از کنترلهای قبلی عبور کرده یا نقصی در فرآیند وجود داشته است.

آنها سطح تهدید را ارزیابی کرده، به هیئت مدیریت اطلاع میدهند، و از دادههای SIEM برای تحلیل الگوی حمله استفاده میکنند. همزمان، تیم امنیت بررسی میکند آیا نسخهٔ پشتیبان (Backup) سالم است یا نه، و برقراری ارتباط داخلی با سایر بخشها را هماهنگ میکند.

نتیجه: خط دوم به جای واکنش، «نظارت و هماهنگی» میکند؛ تضمین میکند که واکنش خط اول در چارچوب سیاستها و با حداقل خسارت انجام شود.

خط سوم دفاع: حسابرسی داخلی و ارزیابی مستقل

پس از پایان بحران، تیم حسابرسی داخلی (Internal Audit) وارد عمل میشود تا فرآیند را مرور کند.

آنها میپرسند:

- آیا کاربر آموزش لازم را دیده بود؟

- آیا ابزارهای امنیتی بهموقع آپدیت شده بودند؟

- آیا روند اطلاعرسانی به مدیریت در زمان مناسب انجام شد؟

در نهایت گزارش نهایی را برای هیئتمدیره آماده میکنند که شامل نقاط ضعف (مثلاً کمبود در awareness کاربران یا تأخیر در بهروزرسانی نرمافزار ضدبدافزار) و پیشنهادهای اصلاحی است.

نتیجه: خط سوم مسئول «تضمین مستقل» است تا مطمئن شود تجربهٔ این حمله باعث بهبود ساختاری میشود نه فقط واکنش موقتی.

در این مثال، حمله باجافزار بدون نیاز به مداخله خارجی کنترل شد، چون:

- خط اول آموزش دیده و سریع عمل کرد.

- خط دوم ارتباطات و هماهنگی را برقرار کرد تا تصمیمها اشتباه نباشند.

- خط سوم از این حادثه برای اصلاح دائمی سیستم بهره گرفت.

- این مدل باعث میشود هیچکس احساس نکند امنیت وظیفهٔ دیگری است. هر خط نقش خود را دارد:

در نتیجه، سازمان نهتنها از تهدید عبور میکند بلکه قویتر از قبل میشود، این دقیقاً فلسفهٔ سه خط دفاع در دنیای امنیت سایبری است.