وبلاگ

حرکت جانبی (Lateral Movement) چیست و چرا خطرناکترین مرحله حملات سایبری است؟

- نوع مطلب: مقاله

- تاریخ انتشار:

- بدون نظر

فهرست مطالب

تصور کنید مهاجمی وارد شبکه سازمان شما شده، اما به جای سر و صدا کردن، آرام و بیصدا از سیستمی به سیستم دیگر حرکت میکند. هفتهها یا حتی ماهها در شبکه میماند، اطلاعات جمع میکند، سطح دسترسیاش را بالا میبرد و در نهایت به حساسترین دادههای شما دست پیدا میکند. این دقیقاً همان چیزی است که متخصصان امنیت سایبری آن را «حرکت جانبی» یا Lateral Movement مینامند.

حرکت جانبی تاکتیکی است که حملات پیشرفته امروزی را از حملات ساده گذشته متمایز میکند. این تکنیک به مهاجم اجازه میدهد حتی اگر در یک سیستم شناسایی شود، همچنان به شبکه دسترسی داشته باشد. در این مقاله یاد میگیرید حرکت جانبی چگونه کار میکند، مهاجمان از چه ابزارهایی استفاده میکنند و سازمان شما چگونه میتواند از خود محافظت کند.

حرکت جانبی دقیقاً به چه معناست؟

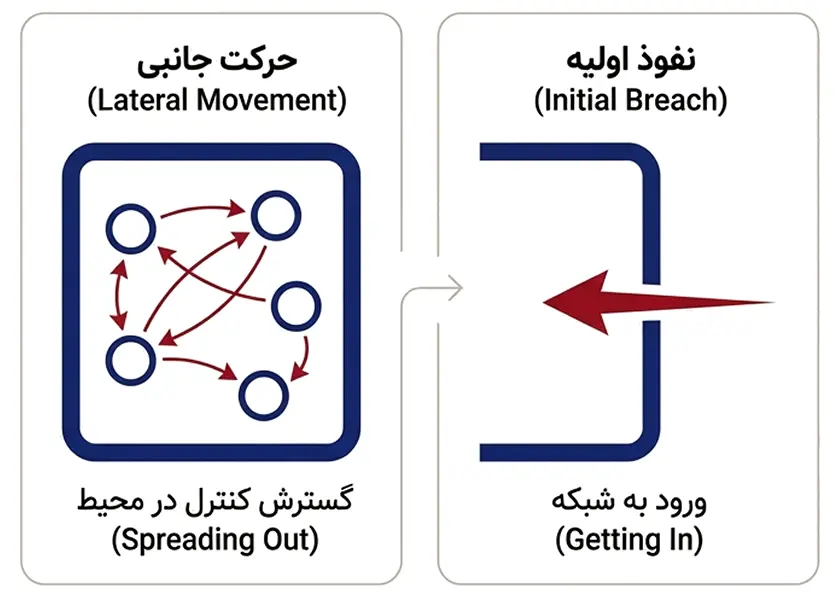

حرکت جانبی به مجموعه تکنیکهایی گفته میشود که مهاجم سایبری پس از نفوذ اولیه به شبکه، برای حرکت عمیقتر در آن استفاده میکند. هدف این حرکت، یافتن دادههای حساس و داراییهای ارزشمند است. پس از ورود به شبکه، مهاجم با استفاده از ابزارهای مختلف، دسترسی مداوم خود را حفظ کرده و سطح دسترسیاش را افزایش میدهد.

برخلاف مرحله نفوذ اولیه که شامل ورود به سیستم میشود، حرکت جانبی درباره گسترش کنترل در محیط است. این تکنیک خطرناک است زیرا مهاجم میتواند حمله خود را از یک نفوذ اولیه ساده به نفوذ گسترده در کل شبکه تبدیل کند. تشخیص حرکت جانبی بسیار دشوار است، چون مهاجمان معمولاً رفتار کاربران قانونی را تقلید میکنند.

چرا مهاجمان از حرکت جانبی استفاده میکنند؟

حرکت جانبی وسیلهای برای رسیدن به هدف است و این هدف بسته به نوع مجرم سایبری متفاوت است. با حرکت جانبی بدون شناسایی در محیط، مهاجمان میتوانند فعالیتهای مخرب متعددی انجام دهند:

- افزایش سطح دسترسی: دستیابی به حسابهای کاربری با دسترسی بالاتر

- استخراج دادههای ارزشمند: مالکیت معنوی، اطلاعات بانکی، اطلاعات هویتی شخصی (PII)، دادههای کارت اعتباری و ارتباطات حساس

- شناسایی آسیبپذیریها: یافتن نقاط ضعف سیستم برای حملات آینده یا گستردهتر

- سرقت اعتبارنامهها: دزدیدن نام کاربری و رمز عبور حسابهای کاربری

- پشتیبانی از حملات پیچیده: تسهیل تهدیدات پیشرفته مداوم (APT)

حرکت جانبی چگونه کار میکند؟

حملات حرکت جانبی با نفوذ اولیه شروع میشوند و سپس مهاجم در سیستمهای داخلی حرکت میکند. این حملات میتوانند به صورت دستی انجام شوند، یعنی عامل تهدید مستقیماً در شبکه حرکت کرده و اقدامات لازم را انجام میدهد، یا از طریق بدافزارهای بدون فایل مانند کرمهایی که به صورت خودکار گسترش مییابند.

در طول فرآیند حرکت جانبی، مهاجم میتواند اقدامات امنیتی محیط را مشاهده کند. اگر شناسایی شود، معمولاً دربهای پشتی ایجاد میکند که به او اجازه میدهد پس از پاسخ به حادثه امنیتی، دوباره وارد شبکه شود. با این کار، از اطلاعات قبلی برای اصلاح تاکتیکهایش استفاده میکند تا در ورود مجدد از شناسایی فرار کند.

مراحل حمله حرکت جانبی چیست؟

اگرچه حملات حرکت جانبی اهداف متفاوتی دارند، بیشتر آنها از چارچوب مشترکی پیروی میکنند. این حملات شامل چندین مرحله هستند که به مهاجم اجازه میدهند در شبکه حرکت کرده و به داراییهای ارزشمند یا سیستمهای حیاتی برسد.

شناسایی خارجی (External Reconnaissance)

پیش از اجرای حمله حرکت جانبی، عوامل تهدید شبکه را از بیرون بررسی میکنند تا آسیبپذیریها را شناسایی کنند. این مرحله شامل اسکن شبکه خارجی، استخراج رمز عبور، مهندسی اجتماعی و تحقیق در اسناد عمومی است تا اطلاعات دقیقی درباره سیستمها و امنیت سازمان جمعآوری شود.

آلودگی و نفوذ (Infection and Compromise)

حمله حرکت جانبی با نفوذ به نقطه ورود آغاز میشود. معمولاً این کار با آلوده کردن سیستم به بدافزاری انجام میشود که به سرور فرمان و کنترل (Command and Control) مهاجم متصل است. این سرور برای صدور دستورات غیرقابل شناسایی به دستگاه آلوده استفاده میشود.

شناسایی داخلی (Internal Reconnaissance)

پس از ورود به شبکه، عوامل تهدید شناسایی را شروع میکنند تا بهترین مراحل بعدی برای حمله را تعیین کنند. در این مرحله، تا جای ممکن درباره سیستمهای داخلی اطلاعات جمع میکنند. این مرحله با ارزیابی دسترسیهای دستگاه نفوذشده شروع میشود و اگر حساب کاربری را نفوذ کرده باشند، بررسی میکنند که کاربر چه سطح دسترسیای دارد.

پس از ارزیابی اولیه، مهاجم شروع به کاوش و نقشهبرداری از شبکه، دستگاهها و کاربران میکند. این کار به او اجازه میدهد قواعد نامگذاری میزبانها و سلسلهمراتب شبکه را درک کند، سیستمعاملها را شناسایی کند، اهداف بالقوه را پیدا کند و اطلاعات لازم را برای تعیین مؤثرترین مسیرهای حرکت جانبی جمعآوری کند.

عوامل تهدید ابزارهای مختلفی را برای شناسایی موقعیت خود در شبکه، دسترسیهای موجود و موانع امنیتی به کار میگیرند. مهاجم میتواند از ابزارهای سفارشی خارجی و ابزارهای متنباز برای اسکن پورت، اتصالات پراکسی و تکنیکهای دیگر استفاده کند، اما استفاده از ابزارهای داخلی ویندوز یا ابزارهای پشتیبانی این مزیت را دارد که شناسایی آنها دشوارتر است.

برخی از ابزارهای داخلی که در شناسایی استفاده میشوند:

- Netstat: اتصالات فعلی شبکه دستگاه را نشان میدهد و برای شناسایی داراییهای حیاتی یا کسب اطلاعات درباره شبکه استفاده میشود

- IPConfig/IFConfig: دسترسی به پیکربندی شبکه و اطلاعات موقعیت را فراهم میکند

- ARP cache: اطلاعاتی درباره آدرس IP به آدرس فیزیکی ارائه میدهد که برای هدفگیری دستگاههای خاص در شبکه استفاده میشود

- جدول مسیریابی محلی: مسیرهای ارتباطی فعلی برای میزبان متصل را نمایش میدهد

- PowerShell: ابزار قدرتمند خط فرمان و اسکریپتنویسی که شناسایی سریع سیستمهای شبکهای را که کاربر فعلی دسترسی مدیر محلی به آنها دارد، امکانپذیر میکند

سرقت اعتبارنامه (Credential Theft)

برای حرکت در شبکه، مهاجم به اعتبارنامههای ورود معتبر نیاز دارد. اصطلاحی که برای دستیابی غیرقانونی به اعتبارنامهها استفاده میشود «استخراج اعتبارنامه» یا Credential Dumping است. مهاجمان نامهای کاربری و رمزهای عبور کاربران قانونی را میدزدند و سپس این اعتبارنامهها را روی دستگاههای خود «dump» میکنند. همچنین ممکن است اعتبارنامههای مدیرانی که اخیراً به دستگاه وارد شدهاند را بدزدند.

روشهای رایج برای سرقت اعتبارنامهها شامل فریب کاربران با استفاده از تاکتیکهای مهندسی اجتماعی مانند typosquatting و حملات فیشینگ است. ابزارهایی مانند keylogger و Windows Credential Editor برای استخراج اعتبارنامه استفاده میشوند. همچنین عوامل تهدید از مهندسی اجتماعی و حملات brute-force برای سرقت اعتبارنامهها استفاده میکنند.

افزایش سطح دسترسی (Privilege Escalation)

افزایش سطح دسترسی جایی است که حرکت جانبی شتاب میگیرد و تهدید بالقوه به طور قابل توجهی افزایش مییابد. وقتی هکرها ساختار شبکه را درک کنند، میتوانند از تکنیکهای مختلف حرکت جانبی برای رسیدن به دستگاهها و حسابهای بیشتر استفاده کنند. با نفوذ به منابع بیشتر، هکرها نه تنها به هدفشان نزدیکتر میشوند، بلکه حذف آنها را دشوارتر میکنند. حتی اگر تیم امنیتی آنها را از یکی دو دستگاه حذف کند، همچنان به داراییهای دیگر دسترسی دارند.

همانطور که هکرها به صورت جانبی حرکت میکنند، سعی میکنند داراییها و حسابهایی با سطح دسترسی بالاتر و بالاتر را تصرف کنند. هرچه مهاجمان دسترسی بیشتری داشته باشند، کارهای بیشتری در شبکه میتوانند انجام دهند. در نهایت، هکرها قصد دارند دسترسی مدیریتی به دست آورند که به آنها اجازه میدهد عملاً به هر جایی بروند و تقریباً هر کاری انجام دهند.

اجرای اهداف و پاکسازی ردپا

مرحله نهایی حمله حرکت جانبی اجرای اهداف است. از آنجا که بسیاری از این حملات پایدار هستند، اغلب حملات متعددی در طول زمان پخش میشوند. عوامل تهدید ردپای خود را پاک میکنند تا از شناسایی فرار کنند و اطمینان حاصل کنند که میتوانند به فعالیتهای مخرب ادامه دهند.

تاکتیکهایی که برای حذف آثار حضورشان استفاده میشوند عبارتند از: حذف لاگها، استفاده از rootkit و تغییر timestamp. این مراحل برای دشوارتر کردن تشخیص حضور مهاجم توسط تیمهای امنیتی، درک اقدامات انجامشده و شناسایی علت اصلی است.

تکنیکهای رایج حرکت جانبی چیست؟

عوامل تهدید از تکنیکهای حرکت جانبی برای پیمایش در شبکه نفوذشده پس از دستیابی به دسترسی اولیه استفاده میکنند. مثالهای زیر نشان میدهند که مهاجمان چگونه از آسیبپذیریها برای رسیدن به اهدافشان سوءاستفاده میکنند.

حمله Pass-the-Hash (PtH)

حمله Pass-the-Hash روشی برای احراز هویت بدون دسترسی به رمز عبور کاربر است. این تکنیک مراحل استاندارد احراز هویت را که نیاز به رمز عبور متنی دارند، دور میزند و با گرفتن هشهای رمز عبور معتبر، پس از احراز هویت به مهاجم اجازه میدهد روی سیستمهای محلی یا راه دور اقدام کند. برخی سیستمها رمزهای عبور را قبل از انتقال و ذخیرهسازی به دادههای ناخوانا تبدیل یا «hash» میکنند. هکرها میتوانند این هشهای رمز عبور را بدزدند و از آنها برای فریب پروتکلهای احراز هویت استفاده کنند.

حمله Pass-the-Ticket (PtT)

در حملات Pass-the-Ticket، عوامل تهدید بلیطها را از پروتکل احراز هویت پیشفرض ویندوز یعنی Kerberos میدزدند. نفوذگری که یک کنترلکننده دامنه را نفوذ کرده، میتواند یک «بلیط طلایی» Kerberos به صورت آفلاین تولید کند که برای همیشه معتبر میماند و میتواند برای جعل هویت هر حسابی استفاده شود، حتی پس از تغییر رمز عبور. این بلیطهای طلایی قدرت و خطر بالایی دارند وقتی در دست مجرم سایبری باشند.

ابزار Mimikatz

Mimikatz ابزاری است که در ابتدا برای نشان دادن نقاط ضعف سیستمهای ویندوز توسعه یافت. مانند بسیاری از ابزارهای قدرتمند، توسط عوامل تهدید مصادره شده است که از آن برای جمعآوری اعتبارنامههای کاربران از حافظه کامپیوترهای ویندوزی استفاده میکنند. ابزارهایی مانند Mimikatz برای سرقت رمزهای عبور متنی ذخیرهشده یا گواهیهای احراز هویت از حافظه دستگاه نفوذشده استفاده میشوند و سپس برای احراز هویت در دستگاههای دیگر به کار میروند. مهاجمان از Mimikatz برای استخراج رمزهای عبور متنی، هشها، کدهای PIN و بلیطهای Kerberos استفاده میکنند.

Keylogging

ابزارهای Keylogging به مهاجم اجازه میدهند رمزهای عبور را مستقیماً هنگامی که کاربر ناآگاه آنها را از طریق صفحهکلید وارد میکند، ضبط کند.

فیشینگ داخلی (Internal Spearphishing)

پس از اینکه مهاجم به حساب کاربری قانونی دسترسی پیدا کرد، از حملات spear phishing روی افراد یا گروههای خاص در سازمان استفاده میکند تا اعتبارنامهها و کدهای دسترسی آنها را به دست آورد. فیشینگ هدفمند بسیار مؤثر است زیرا اهداف به حسابی که پیامهای مخرب را ارسال میکند اعتماد دارند. این تاکتیک یکی از راههایی است که مهاجمان سطح دسترسی خود را برای گسترش دسترسی افزایش میدهند.

حملات PowerShell

پس از دسترسی به سیستمهای داخلی، مهاجمان از زبان اسکریپتنویسی PowerShell مایکروسافت برای اجرای دستورات، تغییر پیکربندیها، سرقت رمزهای عبور، اجرای اسکریپتهای مخرب، دور زدن کنترلهای امنیتی و حرکت جانبی در شبکه استفاده میکنند. PowerShell به مهاجمان کمک میکند از شناسایی فرار کنند زیرا ابزاری مورد اعتماد است و میتوان بدون نوشتن فایل روی دیسک از آن استفاده کرد.

PsExec

PsExec ابزار مدیریت از راه دور است که به کاربران اجازه میدهد دستورات را روی سیستمهای راه دور بدون نصب نرمافزار اجرا کنند. مهاجمان از این قابلیت برای اجرای اسکریپتها و راهاندازی فرآیندها روی چندین کامپیوتر برای تسهیل حرکت جانبی سوءاستفاده میکنند.

پروتکل RDP (Remote Desktop Protocol)

پروتکل Remote Desktop Protocol یک پروتکل اختصاصی است که توسط مجرمان سایبری مصادره شده است. RDP برای کنترل از راه دور سیستمها در شبکه استفاده میشود و به مهاجمان امکان میدهد دستورات را اجرا کرده و برنامهها را برای پشتیبانی از فعالیتهای مخرب خود اجرا کنند. مهاجمان ممکن است نشست دسکتاپ از راه دور قانونی کاربر را برای حرکت جانبی در محیط سرقت کنند.

ربودن SSH (SSH Hijacking)

مهاجمان نشستهای SSH را که دسترسی از راه دور برای سیستمهای macOS و Linux را فراهم میکنند، میربایند. این تاکتیک به مهاجمان اجازه میدهد از نشست SSH قانونی کاربر برای حرکت جانبی و آلوده کردن کاربران یا سیستمهای دیگر از طریق تونل رمزگذاریشده SSH استفاده کنند.

سوءاستفاده از سرویسهای راه دور

پس از ورود مهاجمان به سیستم، میتوانند آسیبپذیریها و پیکربندیهای نادرست در سرویسهای دسترسی از راه دور را جستجو کنند. این سرویسها میتوانند هک شده و به عنوان نقطه پرش برای دستیابی به منابع داخلی دیگر استفاده شوند.

اشتراکگذاریهای مدیریتی ویندوز (Windows Admin Shares)

اشتراکگذاریهای مدیریتی ویندوز، اشتراکگذاریهای شبکه پنهانی هستند که به طور خودکار توسط ویندوز ایجاد میشوند تا مدیران سیستم بتوانند به سیستمهای فایل دسترسی داشته و عملکردهای مدیریتی را از راه دور انجام دهند. مهاجمان این اشتراکگذاریها را میدزدند و از آنها برای مدیریت و دسترسی به میزبانهای دیگر سوءاستفاده میکنند.

آلودهسازی محتوای مشترک (Taint Shared Content)

هکرها میتوانند بدافزار را از طریق منابع مشترک، پایگاههای داده و سیستمهای فایل گسترش دهند. ممکن است قابلیتهای Secure Shell (SSH) که سیستمها را در سیستمعاملهای macOS و Linux به هم متصل میکند، بربایند.

تکثیر از طریق رسانههای قابل جابجایی

مهاجمان ممکن است با کپی کردن بدافزار روی رسانههای قابل جابجایی و استفاده از ویژگیهای Autorun، به سیستمها حرکت کنند. در مورد حرکت جانبی، این ممکن است از طریق تغییر فایلهای اجرایی ذخیرهشده روی رسانههای قابل جابجایی یا کپی کردن بدافزار و تغییر نام آن برای شباهت به فایل قانونی رخ دهد.

زندگی از زمین (Living off the Land)

هکرها میتوانند در مراحل بعدی حرکت جانبی به جای بدافزار خارجی، به داراییهای داخلی که نفوذ کردهاند تکیه کنند. این رویکرد فعالیتهای آنها را قانونی جلوه میدهد و شناسایی را دشوارتر میکند.

چه نوع حملاتی از حرکت جانبی استفاده میکنند؟

تهدیدات پیشرفته مداوم (APT)

حرکت جانبی استراتژی اساسی برای گروههای حمله APT است که هدفشان نفوذ، کاوش و گسترش دسترسی در سراسر شبکه برای مدت طولانی است. آنها اغلب از حرکت جانبی برای ماندن بدون شناسایی در حین انجام چندین حمله سایبری برای ماهها یا حتی سالها استفاده میکنند.

جاسوسی سایبری

از آنجا که ماهیت جاسوسی سایبری یافتن و نظارت بر دادهها یا فرآیندهای حساس است، حرکت جانبی قابلیت کلیدی برای جاسوسان سایبری است. دولتها اغلب مجرمان سایبری ماهر را برای تواناییشان در حرکت آزادانه در شبکه هدف و انجام شناسایی روی داراییهای محافظتشده بدون شناسایی استخدام میکنند.

باجافزار

مهاجمان باج افزار از حرکت جانبی برای دسترسی و کنترل بسیاری از سیستمها، دامنهها، برنامهها و دستگاههای مختلف استفاده میکنند. هرچه بیشتر بتوانند تصرف کنند و هرچه آن داراییها برای عملیات سازمان حیاتیتر باشند، اهرم فشار بیشتری هنگام درخواست پرداخت برای بازگرداندن آنها دارند.

آلودگی باتنت

با پیشرفت حرکت جانبی، هکرها کنترل بیشتر و بیشتری بر دستگاههای شبکه نفوذشده به دست میآورند. آنها میتوانند این دستگاهها را به هم متصل کرده و شبکه ربات یا botnet ایجاد کنند. آلودگی موفق باتنت میتواند برای راهاندازی حملات سایبری دیگر، توزیع ایمیل اسپم یا کلاهبرداری از گروه وسیعی از کاربران هدف استفاده شود.

زمان شکست (Breakout Time) و قانون 1-10-60 چیست؟

زمان شکست، زمانی است که طول میکشد تا نفوذگر پس از نفوذ اولیه به یک دستگاه، شروع به حرکت جانبی به سیستمهای دیگر در شبکه کند. سال گذشته، CrowdStrike میانگین زمان شکست را 1 ساعت و 58 دقیقه ردیابی کرد. این به این معناست که سازمان تقریباً دو ساعت فرصت دارد تا تهدید را شناسایی، بررسی و اصلاح یا مهار کند. اگر بیشتر طول بکشد، خطر سرقت یا تخریب دادهها و داراییهای حیاتی توسط دشمن وجود دارد.

برای پیروزی در نبرد فضای سایبری، سرعت حیاتی است. تنها راه شکست دادن دشمن، سریعتر بودن است. شرکتهای برتر بخش خصوصی تلاش میکنند به آنچه CrowdStrike قانون 1-10-60 مینامد پایبند باشند: شناسایی نفوذ در 1 دقیقه، بررسی در 10 دقیقه و ایزوله یا اصلاح مشکل در 60 دقیقه. هرچه دشمن بیشتر اجازه داشته باشد در حرکت جانبی در طول زمان ماندگاری طولانی درگیر شود، احتمال موفقیت نهایی حمله بیشتر است.

چگونه حرکت جانبی را شناسایی کنیم؟

هنگامی که مهاجم امتیازات مدیریتی را تضمین کرده و دسترسی عمیقتری به شبکه به دست آورد، شناسایی حرکت جانبی مخرب میتواند بسیار دشوار باشد زیرا میتواند به نظر ترافیک شبکه «عادی» برسد. همچنین، مهاجم انسانی توانایی تغییر برنامهها و استقرار تکنیکها و ابزارهای مختلف بر اساس اطلاعات جمعآوریشده را دارد. و وقتی دشمن از ابزارهای سیستمی داخلی استفاده میکند، شناسایی حتی سختتر میشود.

مانند همه موضوعات امنیت سایبری، آگاهی نقش حیاتی در دفاع ایفا میکند. هوشیار ماندن برای نشانههای حرکت جانبی به تیمهای امنیتی کمک میکند تا از حرکت جانبی فعال جلوگیری کرده یا به سرعت به آن پاسخ دهند. چندین شاخص رایج حرکت جانبی عبارتند از:

- الگوهای ورود غیرعادی: ورود در ساعات غیرمعمول، دسترسی به سیستمهای خارج از جریانهای کاری معمول و ورود از مکانهای جغرافیایی غیرمنتظره

- شناسایی ابزارهای شناختهشده: برای کشف شبکه، استخراج اعتبارنامه یا افزایش سطح دسترسی

- افزایش هشدارها: از سیستمهای تشخیص نفوذ (IDS) و سیستمهای جلوگیری از نفوذ (IPS)

- تلاشهای ورود متعدد: در سراسر سیستمها، بهویژه زمانی که اعتبارنامههای یکسان روی سیستمهای مختلف استفاده میشوند (credential stuffing)

- ترافیک شبکه غیرمنتظره یا غیرعادی: مانند انتقال دادههای قابل توجه، ارتباطات بین سیستمهای بدون رابطه قبلی یا افزایش ناگهانی ترافیک شبکه

- استفاده غیرعادی از ابزارهای مدیریتی: از نقاط پایانی غیرمنتظره، مانند استفاده از پروتکلهای دسکتاپ از راه دور از نقاط پایانی خارجی مشکوک

اگرچه حرکت جانبی به طور بدنامی گریزان است، میتوان آن را شناسایی کرد. استراتژیها و ابزارهای اثباتشدهای وجود دارند که میتوانند به تیمهای امنیتی در شناسایی فعالیتهای مشکوک نشاندهنده حرکت جانبی کمک کنند:

- نقشهبرداری مسیرهای حرکت جانبی (LMPs)

- استفاده از ابزارهای تحلیلی و گزارشدهی

- بررسی و تحلیل رفتار کاربر و موجودیت

- نظارت بر تمام ترافیک شبکه و دستگاهها، از جمله BYOD

- بررسی وظایف مدیریتی غیرعادی و اشتراکگذاری فایل

- شناسایی اسکن پورت و پروتکلهای شبکه غیرعادی

- بررسی فایلهای لاگ

- بررسی منظم فعالیت حسابهای سرویس و حسابهای دارای امتیاز

ابزارهای پیشگیری از حرکت جانبی

ابزارهای امنیتی زیر در مبارزه با حملات حرکت جانبی بسیار مؤثر هستند. موفقترین دفاعها این ابزارها را برای ایجاد رویکرد چندلایه قدرتمند ترکیب میکنند.

تشخیص و پاسخ نقطه پایانی (EDR)

راهحلهای EDR در نسل جدید آنتی ویروس تحت شبکه ، نقاط پایانی آنلاین و آفلاین را نظارت میکنند تا شناسایی بلادرنگ حملات سایبری که منجر به حملات حرکت جانبی میشوند را امکانپذیر کنند. علاوه بر این، رویدادهای تاریخی نقطه پایانی میتوانند برای شناسایی روندها و بهینهسازی سیستمهای امنیتی برای جلوگیری از حرکت جانبی استفاده شوند.

مدیریت هویت و دسترسی (IAM)

IAM به تیمهای امنیتی کمک میکند با کنترل دقیق دسترسی کاربران، آسیب بالقوه حرکت جانبی را محدود کنند. این شامل احراز هویت چندعاملی است که حتی اگر اعتبارنامههای کاربران نفوذ شود، مهاجمان را از دسترسی به سیستمها باز میدارد.

سیستمهای تشخیص نفوذ و جلوگیری از نفوذ (IDS/IPS)

ابزارهای IDS ترافیک شبکه را نظارت میکنند و هنگام شناسایی فعالیتهای مشکوک مانند دسترسی غیرمجاز یا نقض سیاستها، به تیمهای امنیتی هشدار میدهند. IPS میتواند به طور خودکار تهدیدات را مسدود کرده و تاکتیکهای پاسخ به حادثه را هنگام شناسایی مشکل آغاز کند.

تحلیل رفتار کاربر و موجودیت (UEBA)

اگرچه حملات حرکت جانبی گریزان هستند، اما رفتارهای غیرعادی ایجاد میکنند. راهحلهای UEBA از یادگیری ماشین و تحلیل پیشرفته برای شناسایی رفتار غیرعادی توسط کاربران و سیستمها در شبکه که میتواند نشاندهنده حرکت جانبی باشد، استفاده میکنند.

بهترین روشها برای دفاع در برابر حرکت جانبی

ترکیب ابزارهای امنیتی با بهترین روشها، وضعیت امنیتی سازمانها را بیشتر تقویت کرده و به جلوگیری از حرکت جانبی کمک میکند. بهترین روشهای ذکرشده در زیر چند مورد از بسیاری اقداماتی هستند که سازمانها میتوانند برای اجتناب یا به حداقل رساندن زمان ماندگاری بدون شناسایی مهاجم و پیامدهای حرکت جانبی انجام دهند.

گام اول: بهروزرسانی راهحل امنیت نقطه پایانی

بسیاری از حملات پرمخاطب در طول ماهها زمان ماندگاری رخ دادند و به صورت جانبی حرکت کردند تا به راحتی از امنیت استاندارد فرار کنند. مهاجمان مدرن روی این واقعیت حساب میکنند که بسیاری از سازمانها همچنان به راهحلهای امنیتی قدیمی یا استاندارد تکیه میکنند. اکنون ارتقا به فناوری جامعی که شامل آنتیویروس نسل بعد و قابلیتهای تحلیل رفتاری باشد، الزامی است.

همچنین، استراتژی امنیتی خود را بازارزیابی کنید تا اطمینان حاصل کنید که مؤثرترین رویکرد امنیتی ممکن را دارید: رویکردی که هم شامل فناوری پیشگیری برای متوقف کردن تلاشهای نفوذ و هم EDR کامل برای شناسایی خودکار فعالیت مشکوک باشد. داشتن هر دو قابلیت در یک عامل واحد، گام اول ضروری است.

گام دوم: شکار پیشگیرانه تهدیدات پیشرفته

بسیاری از سازمانها قربانی نفوذها میشوند نه به دلیل کمبود هشدار، بلکه به این دلیل که هشدارهای بیش از حد برای بررسی دارند. هشداردهی بیش از حد و مثبتهای کاذب میتوانند منجر به خستگی از هشدار شوند.

اگر راهحلهای امنیتی شما مثبتهای کاذب زیادی ارائه میدهند، یا هشدارهایی بدون زمینه و بدون راهی برای اولویتبندی آنها دریافت میکنید، فقط مسئله زمان است تا هشدار حیاتی از دست برود. بسیار مهم است که متخصصان واقعی به طور پیشگیرانه به آنچه در محیط شما رخ میدهد نگاه کنند و هشدارهای دقیق را هنگام شناسایی فعالیت غیرعادی به تیم شما ارسال کنند.

شکار تهدید برای شناسایی و متوقف کردن حرکت جانبی مرتبط با تهدیدات پیشرفته مداوم حیاتی است. از آنجا که حرکت جانبی اغلب ناشناخته میماند، شکارچیان تهدید انسانی در کنار ابزارهای امنیتی مورد نیاز هستند. این تحلیلگران امنیتی خبره طرز فکر عامل تهدید را میپذیرند و با این فرض کار میکنند که مهاجمان قبلاً با موفقیت به سیستمها نفوذ کردهاند. چارچوبهای شکار تهدید، تحقیقات عمیق را هدایت میکنند. TaHiTI و چارچوب MITRE ATT&CK پرکاربردترینها هستند.

گام سوم: حفظ بهداشت IT مناسب

آسیبپذیریهایی مانند سیستمها و نرمافزارهای قدیمی یا بدون وصله که ممکن است در محیط شبکه شما پنهان باشند را حذف کنید. اکسپلویتها میتوانند برای مدت طولانی قبل از فعال شدن پنهان بمانند و سازمانها در صورت عدم اعمال وصلهها و بهروزرسانیها در تمام نقاط پایانی خود در معرض خطر قرار میگیرند.

بدافزار از آسیبپذیریهای نرمافزار و سیستم برای امکانپذیر کردن حرکت جانبی و فراهم کردن نقطه ورود اولیه حمله سایبری سوءاستفاده میکند. برای حذف این بردار حمله، همه نرمافزارها، سیستمعاملها و فریمور باید به طور منظم بهروزرسانی شوند و وصلههای امنیتی در اسرع وقت نصب شوند.

اجرای اصل حداقل دسترسی (PoLP)

از دسترسی حداقل امتیاز برای کنترلهای دسترسی استفاده کنید تا با محدود کردن دسترسی کاربران فقط به آنچه برای انجام وظایفشان نیاز دارند، قرار گرفتن در معرض خطر را به حداقل برسانید. PoLP دسترسی مورد نیاز کاربران را در زمان نیاز فراهم میکند اما تأمین بیش از حد را که مقیاس بالقوه حرکت جانبی را در صورت نفوذ حساب افزایش میدهد، حذف میکند.

اجرای سیاستهای مدیریت رمز عبور

مدیریت رمز عبور در سطح کاربر و مدیر به جلوگیری از سوءاستفاده از حساب کاربری برای حملات حرکت جانبی کمک میکند. کنترلهای رمز عبور باید شامل رمزهای عبور قوی و منحصربهفرد در تمام سیستمها و حسابهای دارای امتیاز باشد. علاوه بر این، مدیران باید پروتکلهای بهداشت مدیریت حساب را دنبال کنند، مانند بهروزرسانی منظم رمز عبور KRBTGT.

تقسیمبندی شبکه

تقسیمبندی شبکه نقش حیاتی در کاهش تهدید بالقوه حرکت جانبی با تقسیم شبکهها به بخشهای کوچکتر با دسترسی محدود بر اساس PoLP ایفا میکند. Microsegmentation این مرحله را با ایجاد بخشهای ریزدانهای که بارهای کاری و دادههای حساس را ایزوله میکنند، فراتر میبرد. علاوه بر محدود کردن منطقه حرکت جانبی مهاجم، تقسیمبندی شبکه شناسایی رفتار و الگوهای ترافیک غیرعادی مرتبط با حملات سایبری را آسانتر میکند.

پشتیبانگیری و رمزگذاری دادهها و سیستمهای حیاتی

یک سیستم پشتیبانگیری قوی آسیبهایی که میتواند در صورت نفوذ مهاجم به امنیت و حرکت جانبی در سیستمهای دیجیتال سازمان ایجاد شود را به حداقل میرساند. پشتیبانگیری از اطلاعات حساس باید همیشه رمزگذاری شود تا حتی در طول استخراج داده محافظت شود.

«تصاویر طلایی» از سیستمهای حیاتی نیز باید نگهداری شده و به صورت امن ذخیره شوند تا بازیابی سریع سیستمهای نفوذشده امکانپذیر باشد. همچنین توصیه میشود نسخههایی از تمام پشتیبانهای حیاتی به صورت آفلاین ذخیره شوند تا برای مهاجمانی که به صورت جانبی در سیستمها حرکت میکنند غیرقابل دسترسی باشند.

استفاده از لیست سفید (Allowlisting)

لیست سفید نرمافزارهای تأیید شده برای نصب ایجاد کنید و سیاستهای IT را برقرار و اجرا کنید که هر برنامهای که در لیست سفید نیست را قبل از نصب به دقت برای بدافزار اسکن کنید. همانطور که تعدادی از حملات سایبری نشان دادهاند، نرمافزار قانونی میتواند نفوذ شده و به بدافزاری که حرکت جانبی را امکانپذیر میکند آلوده شود.

روندهای اخیر در حملات حرکت جانبی

چشمانداز حملات حرکت جانبی در سالهای اخیر به طور قابل توجهی تکامل یافته است و مهاجمان رویکردهای پیچیدهتر و پنهانتری اتخاذ کردهاند. نفوذهای زنجیره تأمین به عنوان بردار دسترسی اولیه ترجیحی ظاهر شدهاند، با مهاجمانی که ارائهدهندگان خدمات مدیریتشده و فروشندگان نرمافزار را هدف قرار میدهند تا به طور همزمان به چندین مشتری پاییندست دسترسی پیدا کنند. این روند توسط حمله معروف SolarWinds که هزاران سازمان را در سطح جهانی تحت تأثیر قرار داد، نشان داده شد.

یادگیری ماشین و هوش مصنوعی به طور فزایندهای برای حرکت جانبی تسلیحاتی میشوند. مهاجمان از ابزارهای مبتنی بر هوش مصنوعی برای تحلیل الگوهای شبکه و تقلید مؤثرتر رفتار کاربر قانونی استفاده میکنند. این ابزارها میتوانند به طور خودکار امیدوارکنندهترین مسیرها برای حرکت جانبی را شناسایی کرده و در عین حال خطرات شناسایی را به حداقل برسانند.

دادههای صنعتی روند نگرانکنندهای در زمان ماندگاری نشان میدهند. طبق گزارشهای اخیر امنیت سایبری، میانگین زمان ماندگاری برای حملات حرکت جانبی به 21 روز کاهش یافته است، که نشان میدهد مهاجمان در رسیدن به اهدافشان کارآمدتر میشوند. با این حال، حملات پیچیده حمایتشده توسط دولت اغلب چندین ماه قبل از شناسایی ادامه مییابند.

از نظر تأثیر، حملات حرکت جانبی افزایش 47 درصدی در استخراج موفق داده نسبت به سالهای قبل نشان دادهاند. سازمانها نفوذهای داده بزرگتری گزارش میکنند، با میانگین 1.5 برابر بیشتر سیستمهای نفوذشده در هر حادثه نسبت به سالهای قبل.

چالشهای خاص صنایع مختلف

سازمانهای بهداشتی

سازمانهای بهداشتی با چالشهای منحصربهفردی در جلوگیری از حرکت جانبی مواجه هستند به دلیل شبکههای پیچیده دستگاههای پزشکی متصل و ماهیت حیاتی عملیاتشان. تجهیزات پزشکی قدیمی اغلب روی سیستمعاملهای منسوخ اجرا میشوند که نمیتوان به راحتی وصله یا بهروزرسانی کرد و آسیبپذیریهای دائمی ایجاد میکنند. علاوه بر این، ضرورت دسترسی فوری به دادههای بیمار اغلب منجر به سازشهای امنیتی در کنترلهای دسترسی میشود.

مؤسسات خدمات مالی

مؤسسات خدمات مالی باید با مهاجمان پیچیدهای که سیستمهای معاملاتی با ارزش بالا و شبکههای پردازش پرداخت را هدف قرار میدهند، مقابله کنند. ماهیت به هم پیوسته سیستمهای اقتصادی، از جمله اتصالات به ارائهدهندگان خدمات شخص ثالث و شبکههای پرداخت جهانی، مسیرهای بالقوه متعددی برای حرکت جانبی ایجاد میکند. این سازمانها معمولاً روزانه میلیونها تراکنش پردازش میکنند که تشخیص حرکت جانبی مخرب از فعالیت قانونی را چالشبرانگیز میکند.

سازمانهای دولتی

سازمانهای دولتی با تهدیدات مداوم از عوامل حمایتشده توسط دولت که از تکنیکهای حرکت جانبی در کمپینهای جاسوسی طولانیمدت استفاده میکنند، مواجه هستند. این سازمانها باید اطلاعات طبقهبندیشده را محافظت کنند در حالی که قابلیت همکاری بین سازمانها و شرکای خارجی را حفظ میکنند. این چالش با فرآیندهای تدارکات سختگیرانه که میتواند پیادهسازی ابزارهای امنیتی جدید را به تأخیر بیندازد، تشدید میشود.

زیرساختهای حیاتی

حفاظت از زیرساختهای حیاتی چالشهای منحصربهفردی را به دلیل همگرایی شبکههای IT و فناوری عملیاتی (OT) ارائه میدهد. مهاجمانی که این سیستمها را هدف قرار میدهند اغلب از حرکت جانبی برای پل زدن شکاف بین شبکههای IT و OT استفاده میکنند و به طور بالقوه کنترل سیستمهای کنترل صنعتی را به دست میآورند. پیامدهای چنین حملاتی میتواند شدید باشد و به طور بالقوه خدمات ضروری و امنیت عمومی را تحت تأثیر قرار دهد.

الزامات انطباق و مقرراتی

GDPR (مقررات عمومی حفاظت از داده) پیامدهای قابل توجهی برای شناسایی و پاسخ به حرکت جانبی دارد. سازمانها باید مسیرهای حسابرسی دقیق دسترسی و جابجایی داده را حفظ کنند، با توانایی نشان دادن انطباق در 72 ساعت پس از شناسایی نفوذ. این مقررات سازمانها را ملزم میکند اقدامات فنی مناسب برای اطمینان از امنیت داده پیادهسازی کنند، از جمله تقسیمبندی شبکه و کنترلهای دسترسی که فرصتهای حرکت جانبی را محدود میکنند.

انطباق HIPAA سازمانهای بهداشتی را ملزم میکند حفاظتهای فنی محدودکننده قابلیتهای حرکت جانبی را پیادهسازی کنند. این شامل حفظ لاگهای دسترسی دقیق، پیادهسازی کنترل دسترسی مبتنی بر نقش و اطمینان از جداسازی و امنیت مناسب اطلاعات بهداشتی محافظتشده (PHI) است. سازمانها باید بتوانند هر دسترسی یا جابجایی غیرمجاز PHI در شبکههای خود را ردیابی و گزارش کنند.

استاندارد امنیت داده صنعت کارت پرداخت (PCI DSS) ریسکهای حرکت جانبی را در محیطهای داده دارنده کارت مورد توجه قرار میدهد. الزامات شامل حفظ تقسیمبندی شبکه، پیادهسازی کنترلهای دسترسی سختگیرانه و تست منظم سیستمها و فرآیندهای امنیتی است. سازمانها باید مرزهای واضحی بین محیطهای داده دارنده کارت و سایر بخشهای شبکه حفظ کنند، با کنترلهایی برای جلوگیری از حرکت جانبی غیرمجاز بین این مناطق.

انطباق SOX شرکتهای عمومی را ملزم میکند کنترلهای داخلی مؤثر بر سیستمهای گزارشدهی مالی را حفظ کنند. این شامل پیادهسازی کنترلهایی است که از حرکت جانبی غیرمجاز در سیستمهای مالی جلوگیری کرده و مسیرهای حسابرسی تمام دسترسیها و تغییرات سیستم را حفظ میکند. سازمانها باید نشان دهند که میتوانند دسترسی غیرمجاز به سیستمها و دادههای مالی را شناسایی و جلوگیری کنند.

تأثیر مالی و ملاحظات ROI

تأثیر مالی حملات حرکت جانبی میتواند قابل توجه باشد، با مطالعات اخیر که میانگین هزینه نفوذ را 4.88 میلیون دلار نشان میدهند. این رقم به طور قابل توجهی افزایش مییابد وقتی حوادث حرکت جانبی موفق را در نظر بگیریم، جایی که مهاجمان به چندین سیستم و دادههای حساس دسترسی پیدا میکنند. سازمانها در صنایع تحت مقررات با هزینههای اضافی مرتبط با نقض انطباق و الزامات گزارشدهی اجباری مواجه هستند.

سرمایهگذاری در پیشگیری از حرکت جانبی معمولاً نیاز به رویکرد چندلایه دارد. سازمانها باید انتظار داشته باشند بین 10 تا 15 درصد از بودجه IT خود را در اقدامات امنیتی سرمایهگذاری کنند، با تقریباً 30 درصد تخصیصیافته به پیشگیری و شناسایی حرکت جانبی. این شامل سرمایهگذاری در فناوری، پرسنل و آموزش است.

ارائهدهندگان بیمه سایبری به طور فزایندهای قابلیتهای سازمانها در شناسایی و جلوگیری از حرکت جانبی را هنگام تعیین پوشش و حق بیمه بررسی میکنند. سازمانهایی با کنترلهای امنیتی قوی و توانایی اثباتشده در شناسایی حرکت جانبی اغلب برای حق بیمههای پایینتر واجد شرایط هستند، در حالی که آنهایی با کنترلهای ناکافی ممکن است با نرخهای بالاتر یا محدودیتهای پوشش مواجه شوند.

هزینههای بازیابی پس از حمله موفق حرکت جانبی میتواند قابل توجه باشد. فراتر از هزینههای فوری پاسخ به حادثه، سازمانها اغلب باید در اصلاح سیستم، بهبودهای امنیتی و مدیریت شهرت سرمایهگذاری کنند. میانگین زمان بازیابی کامل از حمله پیچیده حرکت جانبی 280 روز است، با هزینههای مرتبط که در طول این دوره انباشته میشوند.

اشتباهات رایجی که باید از آنها اجتناب کرد

سازمانها مکرراً اشتباهات حیاتی در رویکردشان به جلوگیری از حرکت جانبی مرتکب میشوند. یک اشتباه رایج تمرکز صرف بر امنیت محیطی در حالی که نظارت شبکه داخلی و تقسیمبندی را نادیده میگیرند. این رویکرد «پوسته سخت، مرکز نرم» سازمانها را پس از دستیابی مهاجم به دسترسی اولیه آسیبپذیر میکند.

غفلتهای پیکربندی اغلب فرصتهایی برای حرکت جانبی ایجاد میکنند. این شامل استفاده از رمزهای عبور پیشفرض برای حسابهای سرویس، عدم تقسیمبندی مناسب شبکهها و حفظ کنترلهای دسترسی بیش از حد مجاز است. سازمانها مکرراً اهمیت ارزیابیهای امنیتی منظم و تست نفوذ برای شناسایی این پیکربندیهای نادرست قبل از سوءاستفاده را نادیده میگیرند.

شکافهای امنیتی مکرراً از پیادهسازی ناقص کنترلهای امنیتی ناشی میشوند. برای مثال، سازمانها ممکن است احراز هویت چندعاملی را برای دسترسی خارجی پیادهسازی کنند اما همچنان آن را برای حرکت جانبی بین سیستمهای داخلی الزامی نکنند. به طور مشابه، تقسیمبندی شبکه اغلب به صورت ناسازگار پیادهسازی میشود و سیستمهای حیاتی را از طریق بخشهای کمتر محافظتشده در معرض حرکت جانبی قرار میدهد.

اشتباهات پاسخ میتوانند تأثیر حملات حرکت جانبی را تشدید کنند. اشتباهات رایج شامل عدم تعیین صحیح دامنه نفوذ، عجله در بازیابی سیستمها بدون درک کامل مسیر حمله و عدم پیادهسازی کنترلهای مناسب برای جلوگیری از آلودگی مجدد است. سازمانها اغلب روی حذف تهدید فوری تمرکز میکنند بدون اینکه آسیبپذیریهایی که حرکت جانبی را امکانپذیر کردند، رفع کنند.

جمعبندی: حرکت جانبی، تهدیدی پنهان اما قابل مقابله

حرکت جانبی یکی از خطرناکترین مراحل حملات سایبری پیشرفته است که به مهاجمان اجازه میدهد پس از نفوذ اولیه، در سراسر شبکه گسترش یابند و به حساسترین دادهها دست پیدا کنند. با میانگین زمان شکست کمتر از دو ساعت، سازمانها باید سریعتر از مهاجمان عمل کنند.

نکات کلیدی که باید به خاطر بسپارید:

- حرکت جانبی تاکتیک اصلی APTها، حملات باجافزار و جاسوسی سایبری است

- مهاجمان از ابزارهای داخلی سیستم برای فرار از شناسایی استفاده میکنند

- قانون 1-10-60 چارچوب طلایی پاسخ به این تهدیدات است

- ترکیب EDR، IAM، UEBA و تقسیمبندی شبکه بهترین دفاع را فراهم میکند

برای محافظت از سازمان خود، همین امروز راهحل امنیت نقطه پایانی را بهروزرسانی کنید، برنامه شکار تهدید را راهاندازی کنید و بهداشت IT را با وصلهگذاری منظم و اصل حداقل دسترسی حفظ کنید. در دنیای امنیت سایبری، سرعت و آمادگی تفاوت بین یک حادثه جزئی و فاجعه سازمانی را رقم میزند.